« Obsolète - Parefeu - firewall - netfilter - iptables » : différence entre les versions

m (→Une interface graphique : démarrage) |

|||

| Ligne 307 : | Ligne 307 : | ||

== Une interface graphique == | == Une interface graphique == | ||

Une interface graphique est livré avec la Fedora. Pour la lancer, menu Administration => Pare-feu, ou par le terminal system-config-firewall. | |||

{{Warning|La configuration avec cet outil va écraser toutes les configurations manuelles que vous aviez pu effectuer. L'outil génére ses propres règles et n'est donc pas compatible avec un autre outil ou un paramétrage manuel.}} | |||

System-config-firewall permet de manipuler iptables sans en connaitre les arcanes. Les règles d'un pare feu simple sont toutes faisable graphiquement, pour des règles plus spécifique, on peut utiliser des règles toutes prètes, utiliser un autre outil ou gérer les règles via un script. | |||

Il y a 2 modes : le mode Débutant et le mode Expert, on peut modifier le mode via le menu : Options/Niveau de compétences utilisateur. En mode Débutant, seul l'ouverture des ports les plus commun est accessible. | |||

== Passé, présent et futur == | == Passé, présent et futur == | ||

Version du 6 mai 2009 à 19:55

Article en cours de rédaction ou de modification !

Le présent article est actuellement en cours de rédaction ou de modification.

Adressez-vous à la personne en charge pour toute proposition ou modification.

Introduction

- Le pare-feu (firewall) est un des éléments de la sécurité informatique.

Il permet d'isoler un élement (une machine) ou un ensemble d'élements (zone de confiance - plusieurs machines), d'où la notion de coupe-feu.

- Pourquoi un pare-feu (firewall) sous Linux ?

L'idée que Linux ne nécessite pas de sécurisation spécifique, puisqu'il est sécurisé de par son architecture, est fortement répendue.

Certe. Mais, l'erreur est humaine, et les informaticiens aussi (il parait).

Donc, notre noyau (kernel) Linux adoré et ses différents serveurs, applications et commandes qui l'accompagne pour composer une distribution Gnu/Linux ne sont pas exempts de failles logicielles.

Autrement dit humaines, si vous avez bien suivi ;-)

- L'autre principal argument est que le système propriétaire, dont je tairais le nom, est la principale cible des pirates et autres scripts kiddies.

Oui, mais celà ne veut pas dire qu'un système Gnu/Linux n'est jamais la cible d'attaques.

Et la sagesse populaire le dit : il vaut mieux prévenir que guérir.

- Vous en doutez encore ?

Je vous laisses consulter le site du CERTA (Centre d'Expertise Gouvernemental de

Réponse et de Traitement des Attaques informatiques) français ici http://www.certa.ssi.gouv.fr/. Vous arriverez sur les alertes les plus recentes.

Vous pouvez aussi cliquer sur les archives années par années. Vous pourrez constater que les composants Gnu / Linux ne sont pas absents de ces référencements.

Ou encore, vous pouvez consulter des bulletins spécifiques à Linux ici http://www.vupen.com/bulletins/bulletins-linux.php.

Voila, vous avez maintenant des éléments concrets pour votre réflexion.

- Bref, si vous voulez pouvoir vous pavaner en disant qu'avec votre Gnu/Linux vous étes en sécurité (sans trop en douter), il vous faut aussi :

- éviter d'utiliser le super-utilisateur (root),

- mettre des mots de passes sûrs à vos utilisateurs,

- lancer le minimum de services,

- éviter d'ouvrir les mails et les pièces jointes de mail dont vous ne connaissez pas la source,

- ne pas lancer / installer n'importe quel programme d'une source inconnue / non vérifiée,

- mettre en place un serveur mandataire (proxy),

...

- mettre en place un pare-feu.

Dans ce tutorial, nous allons donc nous arréter sur la phrase en gras dans la liste ci-dessus.

Nous allons essayer de rester simple et pratique.

Des références permettront d'approfondir le(s) sujet(s) pour ceux qui le souhaiteront.

| Utilisation du super-utilisateur Toutes les commandes du document sont a effectuer en tant que super-utilisateur. Pour cela : - soit vous avez ouvert un terminal et vous étes passés en super-utilisateur par la commande : su -, - soit, vous effectuez systèmatiquement les commandes données de la façon suivante : su - -c 'commande_à_exécuter'. Pour simplifier les explications, nous considérons que vous étes passés en super-utilisateur. |

Les composants du pare-feu

- Actuellement (noyaux Linux 2.4 et 2.6), le pare-feu Gnu/Linux est composé principalement du module Netfilter, des commandes iptables et ip6tables, et des services iptables et ip6tables.

- Le module Netfilter effectu le filtrage en tenant compte de l'état des connexions.

- Cela est particulièrement interressant pours le protocoles en mode connecté comme TCP. Celà permet d'assurer qu'un paquet est légitime suivant l'état de la connexion, les indicateurs (flags) des paquets, et différents chiens de garde (timer).

- Les protocoles en mode non connecté comme UDP ne sont pas oubliés. Pour UDP, un mécanisme de chien de garde (timer) interne à Netfilter permet de mettre en place une notion d'état. Ou encore, pour ICMP l'enchaînement logique des paquets est vérifié.

- D'autres modules sont utilisés par Netfilter, suivant le protocole à filtrer.

Nous n'en parlons pas plus pour l'instant.

- IPv4 et IPv6 ?

- La commande et le service iptables concerne la version IPv4 des protocoles Internet.

- La commande et le service ip6tables concerne la version IPv6 des protocoles Internet.

Dans la suite du tutorial, nous ne traiterons que la version IPv4.

- Le service iptables permet de lancer et d'arrêter le pare-feu. Il permet aussi de sauvegarder les règles de filtrage.

- La commande service iptables start permet de démarrer le pare-feu. Dans l'installation par défaut du système, elle est exécutée au lancement du système.

- La commande service iptables stop permet d'arrêter le pare-feu. Dans l'installation par défaut du système, elle est exécutée à l'arrêt du système.

- La commande service iptables save permet de sauvegarder les règles du pare-feu. Elle doit être exécutée par nos propres soins. Nous verrons celà plus loin.

| Lancement automatique du service Si dans votre installation le service iptables n'est pas lancé automatique, il suffit d'exécuter les commandes: chkconfig iptables --on service iptables start |

- La commande iptables permet de composer des règles de filtrage qui sont utilisées par le module Netfilter.

C'est l'objet principal de ce tutorial.

Sauvegarde et restauration des règles

- Soyons pratiques :

- Vous écrivez des règles avec la commande iptables. Ces règles sont prises en compte par Netfilter au moment où vous les exécutez. Elles sont ajoutées aux règles déja existantes.

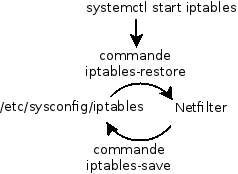

- Vous sauvegardez ces règles avec la commande service iptables save. Le service iptables fait appel à la commande iptables-save pour sauvegarder l'ensemble des règles prises en compte par Netfilter dans le fichier /etc/sysconfig/iptables.

- Vous arrêtez le système, ce qui provoque l'appel à la commande service iptables stop.

- Vous relancez le système, ce qui provoque l'appel à la commande service iptables start. La commande service iptables start fait appel à la commande iptables-restore pour que Netfilter prenne en compte les règles sauvegardées dans le fichier /etc/sysconfig/iptables.

- Si vous avez bien suivi, vous devez avoir compris que :

- Si vous créez des régles avec la commande iptables elles sont prises en compte par Netfilter qui les utilise immédiatement.

- Si vous ne faites pas appel à la commande service iptables save, avant l'arrêt du système (ou simplement du service iptables) les règles non sauvegardées sont perdues.

- Si vous faites appel à la commande service iptables save, avant l'arrêt du système (ou simplement du service iptables) les règles sauvegardées seront rechargées au prochain démarrage du système (ou simplement du service iptables). Ouf !

- Et un dessin, valant mieux qu'un long discours, même s'il fallait faire le discours :

Les régles iptables par défaut

- Si vous faites une installation par défaut d'une Fedora 10, Netfilter / iptables est installée avec quelques régles iptables.

Nous allons nous baser sur ces régles comme point de départ à nos explications.

- Le contenu par défaut du fichier /etc/sysconfig/iptables d'une distribution Fedora 10 est le suivant :

# Firewall configuration written by system-config-firewall # Manual customization of this file is not recommended. *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT -A INPUT -p icmp -j ACCEPT -A INPUT -i lo -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT -A INPUT -j REJECT --reject-with icmp-host-prohibited -A FORWARD -j REJECT --reject-with icmp-host-prohibited COMMIT

Il s'agit du format de sauvegarde.

Il n'est pas conseigné de modifier directement ce fichier.

Nous ne décrirons pas plus ce format.

- Les commandes à lancer pour obtenir le même résultat sont les suivantes :

iptables -t filter -F iptables -t filter -X iptables -t filter -P INPUT ACCEPT iptables -t filter -P FORWARD ACCEPT iptables -t filter -P OUTPUT ACCEPT iptables -t filter -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT iptables -t filter -A INPUT -p icmp -j ACCEPT iptables -t filter -A INPUT -i lo -j ACCEPT iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited service iptables save

- Vous pouvez constater que le format de sauvegarde est assez proche des règles iptables que nous vennons d'indiquer. Nous allons donc nous attacher à vous expliquer ces règles.

- Prise en compte des nouvelles règles :

En considérons que nous avons mis les règles ci-dessus dans un fichier /root/iptables.new, pour les prendre en compte il faut exécuter la commande sh /root/iptables.new.

- Utilisation des règles iptables par Netfilter :

Suivant le cheminement des paquets (entrée, traversée ou sortie de la machine) Netfilter va essayer de faire correspondre les paquets aux différentes règles configurées. Quand un paquet correspond à une règles elle est appliquée.

- Table "filter" :

Toutes les commandes iptables se rapportent à une table. L'option '-t' permet d'indiquer la table concernée.

Dans notre cas, il s'agit de la table "filter". C'est la table par défaut. Il est donc possible d'ommettre cette option. iptables -t filter ... et iptables ... sont équivalent.

La table "filter" permet de stocker toutes les règles qui concernent le filtrage des paquets.

Nous verrons les autres tables en temps utile.

- Notion de chaîne :

Dans l'exemple de script iptables ci-dessus, 3 chaînes apparaissent : INPUT, OUTPUT et FORWARD.

La notion de chaîne est complémentaire à celle de table. Nous savons que la table filter nous permet de stocker les règles de filtrage. Ce stokage se fait dans des chaînes.

- La chaîne INPUT de la table filter permet de stocker les règles qui concernent le filtrage des paquets a destination de notre machine.

- La chaîne OUTPUT de la table filter permet de stocker les règles qui concernent les filtrage des paquets qui partent de notre machine.

- La chaîne FORWARD de la table filter permet de stocker les règles qui concernent le filtrages des paquets qui transitent par notre machine. Cette chaîne est utile dans le cas où notre machine se comporte en passerelle, ce qui n'est pas le cas par défaut.

Les chaînes INPUT, OUTPUT et FORWARD sont des chaînes standards fournies par défaut. Quand cela nous sera utile nous verrons que nous avons la possibilité de définer des chaînes dîtes utilisateur.

- iptables -t filter -F

L'option -F (ou --flush) permet de supprimer les règles d'une chaîne dans une table.

Si la chaîne n'est pas précisée, comme dans notre exemple, toutes les règles de toutes les chaînes de la table sont supprimées. Avec la règle suivante, il s'agit d'une ré-initialisation typique du filtrage.

- iptables -t filter -X

L'option -X (ou --delete-chain) permet de supprimer une chaîne utilisateur dans une table.

Si la chaîne n'est pas précisée, comme dans notre exemple, toutes les chaînes utilisateurs de la tables sont supprimées. Avec la règle précédente, il s'agit d'une ré-initialisation typique du filtrage.

- Notion de politique par défaut :

Les chaînes standard (INPUT, OUTPUT et FORWARD pour le filtrage) disposent d'une politique par défaut. Lorsqu'une chaîne standard est parcourue et qu'aucune règle ne permet d'accepter ou de refuser le paquet la politique par défaut de la chaîne est appliquée.

- Notion de cible :

Parmis les cibles les plus communes, nous citons ACCEPT pour accepter les paquets, DROP pour rejeter les paquets sans prévenir l'émetteur et REJECT pour rejeter les paquets en indiquant une raison à l'émetteur. Quelques autres possibilités seront vues ultérieurement.

- iptables -t filter -P INPUT ACCEPT

Application de la cible ACCEPT comme politique par défaut (option -P ou --policy) sur la chaîne INPUT de la table filter.

- iptables -t filter -P FORWARD ACCEPT

Application de la cible ACCEPT comme politique par défaut (option -P ou --policy) sur la chaîne FORWARD de la table filter.

- iptables -t filter -P OUTPUT ACCEPT

Application de la cible ACCEPT comme politique par défaut (option -P ou --policy) sur la chaîne OUPUT de la table filter.

- Notion d'état :

Du point de vue de Netfilter NEW, ESTABLISHED et RELATED sont les états possibles pour une connexion. Il existe aussi un état INVALID. Le terme connexion est valable pour le protocole TCP, mais de façon générale (protocole UDP et ICMP), il serait plus exact de parler d'un échange entre une source et une cible. La source étant représenté par son adresse IP et un port IP. La cible étant représenté par son adresse IP et un port IP.

NEW, c'est quand un échange débute.

ESTABLISHED concerne un échange qui se poursuit.

RELATED, concerne un échange en relation avec un autre échange. Typiquement le protocole FTP, utilise deux connexions ("échanges"). L'une concerne les commandes et l'autre les données. Les commandes permettront, entre autre, d'indiquer quelle port IP utiliser pour les données. Ainsi, la connexion pour les données est bien relative à la connexion pour les commandes.

INVALID, en quelque sorte, c'est le contraire des 3 autres états.

Nous reparlerons de tout cela un peu plus loin.

- iptables -t filter -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

L'option -A (ou --append) permet d'ajouter une règle dans une chaîne. Dans ce cas, il s'agit de la chaîne INPUT. L'option -m (ou --match) permet de charger un module de correspondance, ici il s'agit du module state qui permet de faire une correspondance avec l'état de l'échange. Dans notre cas, ESTABLISHED ou RELATED. L'option -j (ou --jump) permet d'aller vers une cible, dans cette règle la cible est ACCEPT.

Cette règle permet d'accepter les échanges déja établis ou relatif à un échange déja établis, en entrée de notre machine.

- iptables -t filter -A INPUT -p icmp -j ACCEPT

La nouveauté, c'est l'option -p (ou --protocol) qui permet de de reconnaitre un protocole, comme icmp pour notre cas.

Cette règle permet d'accepter les paquets icmp en entrée de notre machine.

- iptables -t filter -A INPUT -i lo -j ACCEPT

Ici, la nouveauté, c'est l'option -i (ou --in-interface) pour préciser une interface en entrée. Et présentement, il s'agit de l'interface local (lo) ou loopback. Cette règle permet d'accepter tout les paquets en entrée sur l'interface de loopback.

- iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

Une correspondance est faîtes avec l'état NEW (-m state --state NEW).

L'option -m tcp, nous permet d'appeler le module qui traite du protocole tcp et de préciser un port IP de destination 22 (--dport 22).

Cette règle permet donc d'accepter les nouveaux échanges sur le port 22 en TCP, en entrée de notre machine. Il s'agit des connexions SSH entrantes.

- iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited. La cible REJECT est associée à une option --reject-with icmp-host-prohibited. Cette règle va donc rejeter avec un paquet "icmp host prohibited" les paquets qui atteindront cette règle en entrée de notre machine.

- iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited. Cette règle est équivalente à la précédente mais pour les paquets qui étaient destinés à traverser notre machine.

- service iptables save. Là, il s'agit simplement de sauvegarder les règles.

- Résumons nos explications

1 iptables -t filter -P INPUT ACCEPT 2 iptables -t filter -P FORWARD ACCEPT 3 iptables -t filter -P OUTPUT ACCEPT 4 iptables -t filter -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT 5 iptables -t filter -A INPUT -p icmp -j ACCEPT 6 iptables -t filter -A INPUT -i lo -j ACCEPT 7 iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT 8 iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited 9 iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited

En 1 et 8, les paquets qui entrent sur notre machine sont acceptés par défaut (1), mais en fait ils seront rejetés (8) avant d'être traité par défaut ...

Avant d'en arriver là, d'autre règles (4, 5, 6 et 7) vont permettres d'accepter certains paquets.

En 2 et 9, les paquets qui traversent notre machine sont acceptés par défaut (2), mais en fait ils sont rejetés (9) avant d'être traité par défaut ...

En 3, toutes les communications sortantes sont acceptées sans restriction. C'est la seule règle qui concerne les paquets sortants.

En 4, les échanges déja établis ou relatifs à un échange déja établi sont acceptés.

En 5, les requêtes icmp sont acceptées.

En 6, les échanges locaux sont acceptées.

En 7, les connexions SSH entrantes sont acceptées. 22 est le port IP du service ssh. Nous aurions pu aussi indiquer directement le nom du service (ssh) tel qu'indiqué dans le fichier /etc/services.

- Prenons, quelques conclusions hatives, de manière candide :

i) Nous avons l'air de pouvoir établir tout type d'échanges vers l'extérieur.

ii) Nous acceptons les connexions ssh, ainsi que les requêtes icmp comme les ping.

iii) Et nous pensons être bien sécurisé.

Nous allons voir, dans la suite de ce tutorial, que le i et le iii ne sont pas exact. Et nous verrons comment améliorer la situation. Mais avant ceci, nous avons besoin d'introduire d'autres élements.

Comment vérifier mes règles ?

Le shell

Que vient faire le shell dans cette histoire ?

Ce n'est pas tellement pour vérifier les règles, mais plutôt pour aider à corriger une erreur de syntaxe.

Si vous faites des erreurs dans l'écriture de vos règles iptables, vous allez vous retrouver avec des messages d'erreurs comme ci-dessous :

# sh -x /root/iptables.new iptables v1.4.1.1: invalid port/service `sshh' specified Try `iptables -h' or 'iptables --help' for more information. iptables : Sauvegarde des règles du pare-feu dans /etc/sysc[ OK ]tables :

Donc, vous savez qu'une des lignes de votre script comporte une erreur. Oui, mais quelle ligne ?

Il suffit de lancer le script de cette manière :

# sh -x /root/iptables.new sh -x iptables.orig.new + iptables -t filter -F + iptables -t filter -X + iptables -t filter -P INPUT ACCEPT + iptables -t filter -P FORWARD ACCEPT + iptables -t filter -P OUTPUT ACCEPT + iptables -t filter -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT + iptables -t filter -A INPUT -p icmp -j ACCEPT + iptables -t filter -A INPUT -i lo -j ACCEPT + iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport sshh -j ACCEPT iptables v1.4.1.1: invalid port/service `sshh' specified Try `iptables -h' or 'iptables --help' for more information. + iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited + iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited + service iptables save iptables : Sauvegarde des règles du pare-feu dans /etc/sysc[ OK ]tables :

Ainsi, chaque ligne exécutées apparaittra, éventuellement suivi de l'erreur renvoyée par iptables. Ce qui permettra de situer précisément la ligne fautive.

Dans l'exemple ci-dessus, nous avons voulu remplacer 22 par son nom de service ssh, mais nous avons indiqués sshh par erreur.

Il est vrai que dans notre cas l'erreur était facile à situer, mais dans un script plus long ...

Notez bien, que vous pouvez indiquer les ports IP par leur numéro ou par leur nom de service, ceux référencés dans le fichier /etc/services.

Log iptables

Une première chose à faire c'est mettre des logs sur ce que l'on veut surveiller.

Mais comment fait-on une log avec iptables ?

Un exemple : surveillance des connexions ssh

Si je veux surveiller les connexions ssh, je vais ajouter la règles ci-dessous :

iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport ssh -j LOG --log-prefix "IPT-IN-CNX-SSH "

Règle, qui ressemble étrangement à celle qui nous permet d'accepter les connexions ssh entrantes :

iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport ssh -j ACCEPT

La seule différence concerne la cible ACCEPT que nous avons remplacés par une cible LOG, avec un prefix "IPT-IN-CNX-SSH ". L'espace final est important, il permettra de séparer le préfixe d'autres informations.

La cible LOG effectue son travail, puis redonne la main à la suite du traitement de mise en correspondance. La règle de log devra donc précéder la règle de filtrage, comme ceci :

iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport ssh -j LOG --log-prefix "IPT-IN-CNX-SSH " iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport ssh -j ACCEPT

Le résultat sera visible dans le fichier /var/log/messages, et donnera ceci :

May 2 18:22:32 localhost kernel: IPT-IN-CNX-SSH IN=eth0 OUT= MAC=08:00:27:72:6e:65:ba:dc:cc:60:54:79:08:00 SRC=192.168.11.1 DST=192.168.11.31 LEN=60 TOS=0x00 PREC=0x00 TTL=64 ID=24744 DF PROTO=TCP SPT=49219 DPT=22 WINDOW=5840 RES=0x00 SYN URGP=0

Nous pouvons observer, entres autres :

- le préfixe "IPT-IN-CNX-SSH " avec l'espace séparateur,

- l'interface d'entrée IN=eth0,

- l'adresse source SRC=192.168.11.1,

- l'adresse cible DST=192.168.11.31,

- le protocole PROTO=TCP,

- le port source SPT=49219,

- le port cible DPT=22 (port ssh),

- l'indicateur SYN, qui indique une connexion. Nous reparlerons plus tard de cet indicateur SYN, dans le suivi de connexion.

Un autre exemple : on surveille tout

Ci-dessous, une nouvelle version de notre avec des log partout, ou presque :

iptables -t filter -F iptables -t filter -X iptables -t filter -P INPUT ACCEPT iptables -t filter -P FORWARD ACCEPT iptables -t filter -P OUTPUT ACCEPT 1 iptables -t filter -A INPUT -i lo -j ACCEPT 2 #iptables -t filter -A INPUT -j LOG --log-prefix "IPT-IN " 3 iptables -t filter -A INPUT -m state --state ESTABLISHED -j LOG --log-prefix "IPT-IN-EST " 4 iptables -t filter -A INPUT -m state --state RELATED -j LOG --log-prefix "IPT-IN-REL " iptables -t filter -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT 5 iptables -t filter -A INPUT -p icmp -j LOG --log-prefix "IPT-IN-ICMP " iptables -t filter -A INPUT -p icmp -j ACCEPT 6 #iptables -t filter -A INPUT -i lo -j ACCEPT 7 iptables -t filter -A INPUT -p tcp ! --syn -m state --state NEW -j LOG --log-prefix "IPT-IN-DRP-NOT_SYN " iptables -t filter -A INPUT -p tcp ! --syn -m state --state NEW -j DROP 8 iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport ssh -j LOG --log-prefix "IPT-IN-CNX-SSH " iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport ssh -j ACCEPT 9 #iptables -t filter -A OUTPUT -j LOG --log-prefix "IPT-OUT " 10 iptables -t filter -A OUTPUT -j LOG --log-prefix "IPT-OUT-ACPT " 11 iptables -t filter -A INPUT -j LOG --log-prefix "IPT-IN-REJ " iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited service iptables save

Ce que j'essaye de faire c'est de vous donner quelques idées pour comprendre ce qu'il se passe en cas de problème. Je vais commenter les lignes que j'ai préfixée d'un numéro.

1 2 3 4 5 6 7 8 9 10 11

Au fait, pour prendre en compte de nouvelles règles, n'oubliez pas : sh /root/iptables.new.

Le suivi de connexion

Structure de la commande iptables

Une interface graphique

Une interface graphique est livré avec la Fedora. Pour la lancer, menu Administration => Pare-feu, ou par le terminal system-config-firewall.

| Attention ! La configuration avec cet outil va écraser toutes les configurations manuelles que vous aviez pu effectuer. L'outil génére ses propres règles et n'est donc pas compatible avec un autre outil ou un paramétrage manuel. |

System-config-firewall permet de manipuler iptables sans en connaitre les arcanes. Les règles d'un pare feu simple sont toutes faisable graphiquement, pour des règles plus spécifique, on peut utiliser des règles toutes prètes, utiliser un autre outil ou gérer les règles via un script.

Il y a 2 modes : le mode Débutant et le mode Expert, on peut modifier le mode via le menu : Options/Niveau de compétences utilisateur. En mode Débutant, seul l'ouverture des ports les plus commun est accessible.

Passé, présent et futur

Références

http://fr.wikipedia.org/wiki/Pare-feu