Parefeu - firewall - firewalld

Article en cours de rédaction ou de modification !

Le présent article est actuellement en cours de rédaction ou de modification.

Adressez-vous à la personne en charge pour toute proposition ou modification.

| Attention ! FirewallD remplacera, par défaut, iptables, ip6tables et ebtables à partir de Fedora 18 (http://fedoraproject.org/wiki/Features/firewalld-default#Current_status). Actuellement, le tutoriel Parefeu_-_firewall_-_netfilter_-_iptables reste donc d'actualité |

Présentation

Avant de poursuivre, veuillez vous référer à la page Parefeu -firewall.

Qu'est-ce que FirewallD ?

- FirewallD est un service qui permet la mise en place d'un pare-feu avec Fedora.

- Il s'appuit sur l'infrastructure netfilter.

- Historiquement, il est introduit dans Fedora 15 comme une preuve de concept. Il apporte des améliorations que nous verrons plus loin dans ce tutoriel.

- Il est activé par défaut depuis Fedora 18.

Firewall dynamique

- Jusqu'a Fedora 17, l'interface graphique pour configurer un firewall avec Fedora, system-config-firewall, s'appuyait sur un modèle statique.

C'est à dire qu'à chaque modification d'une règle, l'ensemble des règles étaient réappliquées.

Elles remplaçaient alors les éventuelles règles existantes par une redéfinition complète, avec : une suppression des anciennes règles, un déchargement / rechargement des modules noyaux complémentaires utilisés et la mise en place des nouvelles règles.

Ce modèle statique impliquait : une période (bien que courte) sans protection du parefeu, une rupture dans la gestion du suivi des étâts des connexions et une rupture des connexions établies.

- FirewallD est un service qui permet d'apporter une fonction de parefeu avec une gestion dynamique.

C'est à dire que les règles gérées par le service FireWallD sont appliquées sans le redémarrage complet du parefeu.

Les règles existantes, toujours utiles, restent donc en place. Et les modules noyaux complémentaires utilisés ne sont pas déchargés.

Contraintes

- FirewallD nécessite que l'ensemble des règles de fitrages soient appliquées par lui même de façon à ce que son état (règles en cours) reste synchronisé avec celui du noyau.

- L'utilisation de FirewallD implique donc que les interfaces system-config-firewall, system-config-firewall-tui et lokkit ne soient plus utilisées.

- L'utilisation de FirewallD implique aussi que les commandes iptables, ip6tables et ebtables ne soient plus utilisées directement pour : ajouter, modifier ou supprimer des règles.

- Les fichiers de sauvegardes des règles /etc/sysconfig/iptables, /etc/sysconfig/ip6tables et /etc/sysconfig/ebtables<chain> ne sont pas utilisées (par FirewallD).

Architecture

- FirewallD est un service SystemD de type dbus (cf. SystemD#Type_de_service).

- FirewallD fourni une applet, une interface graphique, une interface en ligne de commande et une interface D-BUS.

- FirewallD est, lui-même, une interface au module noyau netfilter et à ses modules complèmentaires.

- FirewallD utilise, en interne, les commandes iptables, ip6tables et ebtables pour configurer les règles du module noyaux netfilter et de ses modules complémentaires.

- FirewallD conserve la configuration par défaut dans des fichiers au format XML dans le répertoire /usr/lib/firewalld.

- FirewallD conserve la configuration effectuée par l'administrateur ou les utilisateurs dans le répertoire /etc/firewalld.

A COMPLETER AVEC UN SCHEMA RECAPITULATIF

Guide de lecture

- Dans la suite de ce tutoriel, nous allons présenter les fonctionnalités de FirewallD, les fichiers de configurations, puis présenter les différentes interfaces.

- Nous nous concentrerons sur l'interfaces graphique qui convient aux utilisateurs novices ou à ceux qui ne veulent pas se compliquer la vie.

- Sachez que pour les utilisateurs et utilisatrices un peu plus aguerris il est possible d'utiliser la ligne de commande. Nous en parlerons succinctement.

| Utilisation du super-utilisateur Toutes les commandes du document sont à effectuer en tant que super-utilisateur. Pour cela je propose deux possibilités : - soit vous avez ouvert un terminal et vous êtes passé en super-utilisateur par la commande : su -, - soit, vous effectuez systématiquement les commandes données de la façon suivante : su - -c 'commande_à_exécuter'. Pour simplifier les explications, nous considérons que vous êtes passé en super-utilisateur. |

Fonctionnalités

- Consultation et gestion de l'état du pare-feu.

- Gestion de zones de réseaux.

- Gestion de règles à l'aide de fonctionnalités pré-définis tel que : services, ports, ports combinés à un protocole, interfaces, zones de confiance, transfert de ports, masquage des adresses privées (MASQUERADE), blocage ICMP.

- Gestion de règles personnalisées avec une notion de priorité.

- Temporisation avant supression automatique des règles.

- Gestion de règles d'applications externes, par exemple :libvirtd, NetworkManager, system-config-printer, gnome printer settings.

- Gestion des droits de configuration des utilisateurs.

- Gestion d'un mode interactif avec l'utilisateur.

- Gestion de typologie d'application pour utilisation avec les règles de pare-feu (planifié pour Fedora 19).

A COMPLETER

Zones de réseaux

Dans un réseau professionnel, un réseau est découpé en zones auxquelles sont appliquées des politiques de sécurité différentes.

Il est ainsi possible, par exemple, d'isoler les ordinateurs de la comptabilité de l'Internet, tout comme des ordinateurs utilisés pour la bureautique. Les postes de la bureautique pouvant eux accéder à l'Internet mais pas aux ordinateurs de la comptabilité. Ceci pour protéger la comptabilité des accès frauduleux, de l'intérieur comme de l'extérieur.

Il est classiquement (tout du moins il faut l'espérer) mis en place une zone dîte démilitarisée pour laisser accessible des services qui doivent être accédés de l'extérieur, i.e. à partir d'Internet (typiquement les serveurs Web, de messagerie électronique, etc). L'accès aux autres ordinateurs (comptabilité, bureautique, ...) à partir de cette zone démilitarisée n'étant pas autorisée.

Pour un particulier, il peut être interressant de pourvoir changer de politique de sécurité suivant l'environnement réseau du moment. Imaginez que vous étes avec votre portable, à la maison, au travail, dans une gare , un hotel ... Chez vous, vous pouvez faire confiance à votre réseau Samba (réseau de type Windows), mais à votre travail ? Et dans un gare ou un hotel ? Encore moins.

FirewallD intègre une notion de zones de réseaux.

- A chaque zone de réseau est associé un ensemble de services réseaux accessibles de l'extérieur, suivant la confiance que l'on accorde à cet "extérieur".

- Les interfaces réseaux (autrement dit les cartes réseaux) peuvent être affectées à une zone de réseau.

- Une zone de réseau est définie par défaut pour les interfaces de réseaux non affectées explicitement à une zone de réseau.

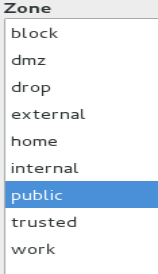

Nous allons maintenant décrire les différents zones réseaux définies par défaut.

| Attention ! Par défaut, le trafic sortant est toujours autorisé ainsi que les connexions déja établies. Seules les caractéristiques du trafic entrant sont indiquées. |

trusted

Toutes les sollicitations d'une zones de confiance "trusted" sont considérées comme totalement fiables.

Il s'agit, typiquement, des machines d'un même réseau local, reliées entres-elles par un réseau spécifique chacune via une interface dédiées.

Tout le trafic entrant est acceptés.

| Zone non modifiable Le contenu de la zone trusted n'est pas modifiable. |

home

Les sollicitations d'une zones de confiance "home" sont considérées comme partielement fiables.

Les utilisateurs et / ou l'administrateur définissent les services ouverts.

Cette zone est prévue pour un usage personnel, "chez soi" (at home).

Par défaut, sont accessibles :

- La configuration dynamique de l'adressage de votre machine (IPv4 et IPv6).

- La mise en place d'un réseau de type Zeroconf (Zero Configuration Networking) qui permet la mise en place de réseau sans configuration particulière ou serveurs dédiés (cf. http://fr.wikipedia.org/wiki/Zeroconf).

- L'impression sur des imprimantes réseaux (IPP - Internet Printing Protocol).

- L'accès a votre serveur SSH local.

- L'accès aux partages de ressources (fichiers et imprimantes) via le protocole Windows SMB/CIFS.

work

Les sollicitations d'une zones de confiance "work" sont considérées comme partielement fiables.

Les utilisateurs et / ou l'administrateur définissent les services ouverts.

Cette zone est prévue pour un usage au travail. Par exemple, si vous emmenez votre portable personel au travail.

Par défaut, sont accessibles :

- La configuration dynamique de l'adressage de votre machine (IPv4 et IPv6).

- L'impression sur des imprimantes réseaux (IPP - Internet Printing Protocol).

- L'accès a votre serveur SSH local.

internal

Les sollicitations d'une zones de confiance "internal" sont considérées comme partielement fiables.

Les utilisateurs et / ou l'administrateur définissent les services ouverts.

Cette zone est prévue pour un usage "interne". Les services accessibles sont les mêmes que pour la zone de confiance "home".

Par défaut, sont accessibles :

- La configuration dynamique de l'adressage de votre machine (IPv4 et IPv6).

- La mise en place d'un réseau de type Zeroconf (Zero Configuration Networking) qui permet la mise en place de réseau sans configuration particulière ou serveurs dédiés (cf. http://fr.wikipedia.org/wiki/Zeroconf).

- L'impression sur des imprimantes réseaux (IPP - Internet Printing Protocol).

- L'accès a votre serveur SSH local.

- L'accès aux partages de ressources (fichiers et imprimantes) via le protocole Windows SMB/CIFS.

dmz

DMZ pour zone démilitarisée (cf. http://fr.wikipedia.org/wiki/Zone_démilitarisée_(informatique)). La plupart des connexions ne sont donc pas de confiance.

Par défaut, est accessible :

- L'accès a votre serveur SSH local.

Il est donc prévu que l'adressage soit statique.

public

Les sollicitations d'une zones de confiance "public" sont considérées comme majoritairement non fiables.

Les utilisateurs et / ou l'administrateur définissent les services ouverts.

Cette zone est prévue pour un accès dans une zone public, comme une gare, un hotel ou un centre de conférence, etc.

Par défaut, sont accessibles :

- La configuration dynamique de l'adressage de votre machine (IPv4 et IPv6).

- L'accès a votre serveur SSH local.

external

Les sollicitations d'une zones de confiance "external" sont considérées comme majoritairement non fiables.

Les utilisateurs et / ou l'administrateur définissent les services ouverts.

Cette zone est prévue pour un accès dans une zone "externe", comme une gare, un hotel ou un centre de conférence, etc.

Par défaut, est accessible :

- L'accès a votre serveur SSH local.

Il est donc prévu que l'adressage soit statique.

block

Aucunes sollicitation n'est autorisée. Les tentatives sont rejetées avec un message de rejet (REJET).

Cette zone est prévue pour bloquer complétement le trafic en cas d'accès potentiellement frauduleux détecté.

| Zone non modifiable Le contenu de la zone block n'est pas modifiable. |

drop

Aucunes sollicitation n'est autorisée. Les tentatives sont bloqués sans même message de rejet (REJET).

Cette zone est prévue pour bloquer complétement le trafic en cas d'accès potentiellement frauduleux détecté.

| Zone non modifiable Le contenu de la zone drop n'est pas modifiable. |

Les fichiers de configurations

Les fichiers de configurations de FirewalldD permettent de stocker :

- Les définitions des types ICMP.

- Les définitions des services.

- La définitions des Zones.

- ...

- Les paramètres du service firewalld.

Emplacement des fichiers de configurations

FirewallD conserve la configuration par défaut dans des fichiers au format XML dans le répertoire /usr/lib/firewalld.

FirewallD conserve la configuration effectuée par l'administrateur ou les utilisateurs dans le répertoire /etc/firewalld.

Chacun de ces deux répertoires contient un sous-répertoire par type de définition (icmptypes, service et zones). Ces sous-répertoires contiennent des fichiers au format XML pour chacune des définitions.

| Attention ! Le répertoire /usr/lib/firewalld, et ses sous-répertoires, ne doivent pas être modifiés. Chaque mise à jour du système est susceptible de vous faire perdre vos modifications. |

| Modifier un fichier de configuration par défaut Si vous souhaiter adapter à vos besoins un fichier du répertoire /usr/lib/firewalld (plus exactement de ses sous-répertoires), il vous suffit de le copier dans le répertoire /etc/firewalld dans le répertoire adéquat, puis de l'y modifier. Bien entendu, l'interface graphique permettra de modifier bien plus facilement le contenu de ces fichiers. |

Le répertoire /etc/firewalld contient aussi le fichier firewalld.conf. Ce fichier est dans un format texte. Il permet, entre autre, de configurer la zone par défaut.

A COMPLETER

L'interface graphique firewall-config

Nous allons parcourir l'interfaçage graphique et ainsi découvrir ses possibilités.

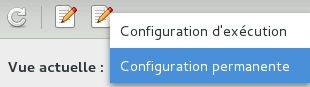

En particulier, vous pourrez constater deux modes d'utilisation :

- La configuration d'exécution.

- La configuration permanente.

Avec la configuration d'exécution, vos actions sont prises en compte immédiatement. Par contre, à la prochaine relance ou rechargement, tout ne sera pas conservé. Des détails sont donnés dans la suite du tutoriel. Ce mode est interressant, par exemple, pour faire des tests.

Avec la configuration permanente, vos actions sont sauvegardées immédiatement, mais nécessite une relance ou un rechargement pour être pris en compte. Des détails seront aussi donnés dans la suite du tutoriel.

Lancement de l'interface graphique

Le lancement de l'interface graphique, s'effectue avec la commande firewall-config.

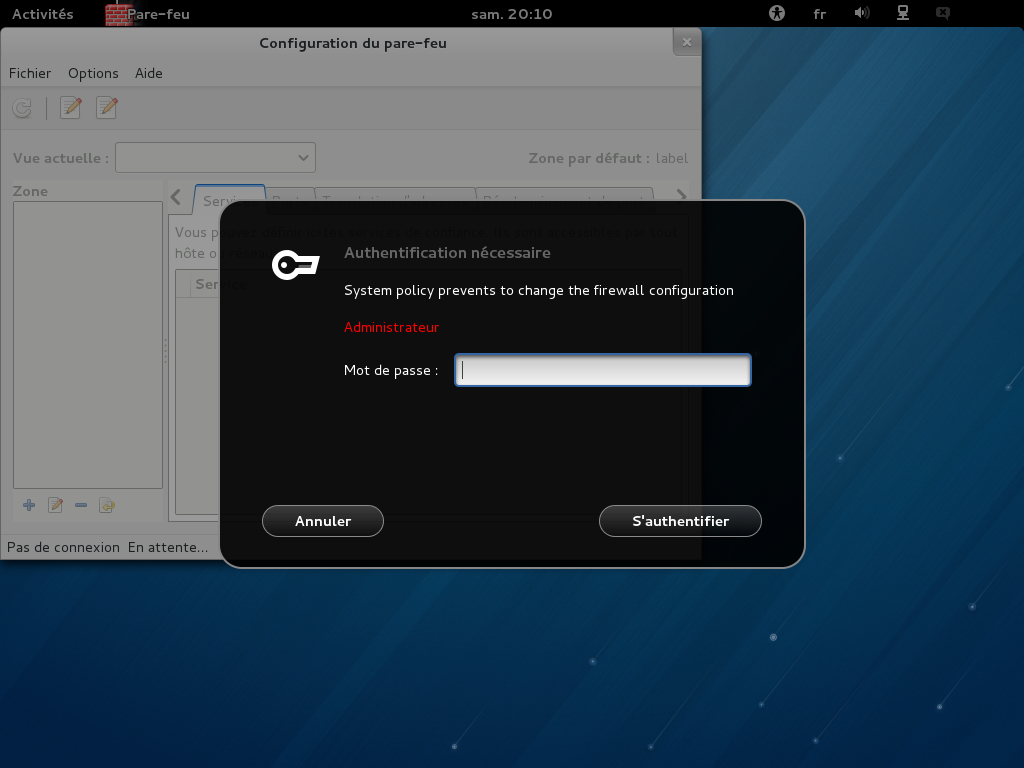

Si vous ne la lancez pas en tant que root (avec su - ou sudo), la mot de passe de passe de root vous est alors demandé, tel que ci-dessous:

Il vous suffit de saisir le mot de passe de root et de cliquer sur S'authentifier.

Configuration d'exécution

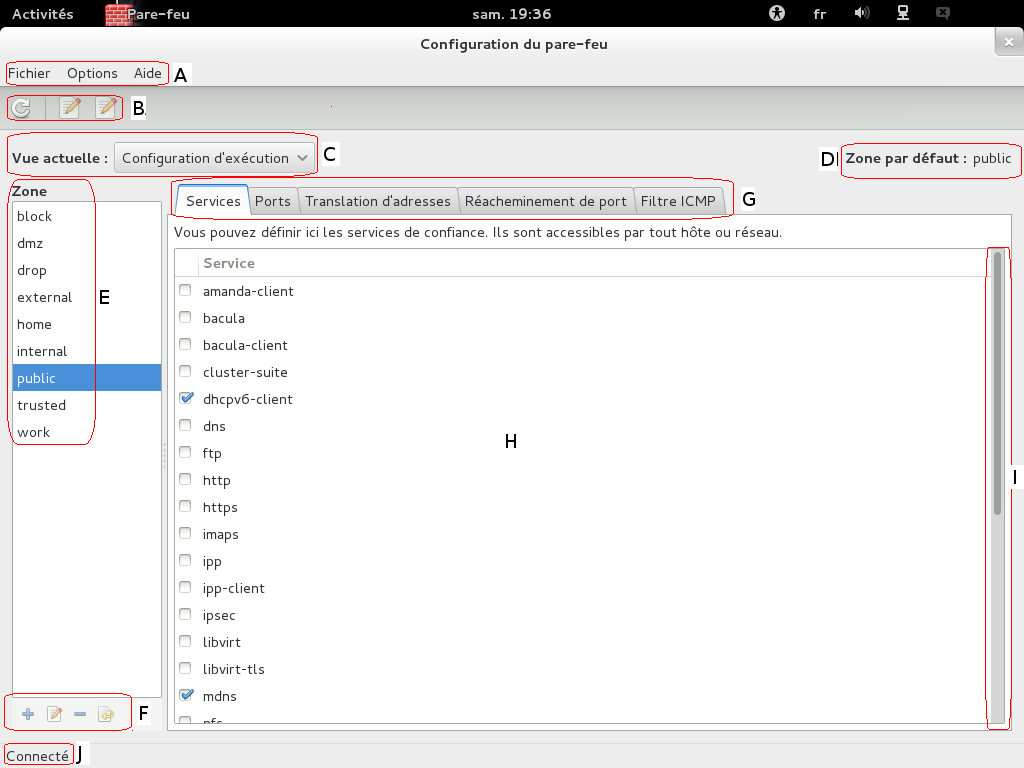

Le premier écran affiche la configuration d'exécution de la zone par défaut.

Notez que dans ce mode toutes les possibilités ne sont pas accessibles.

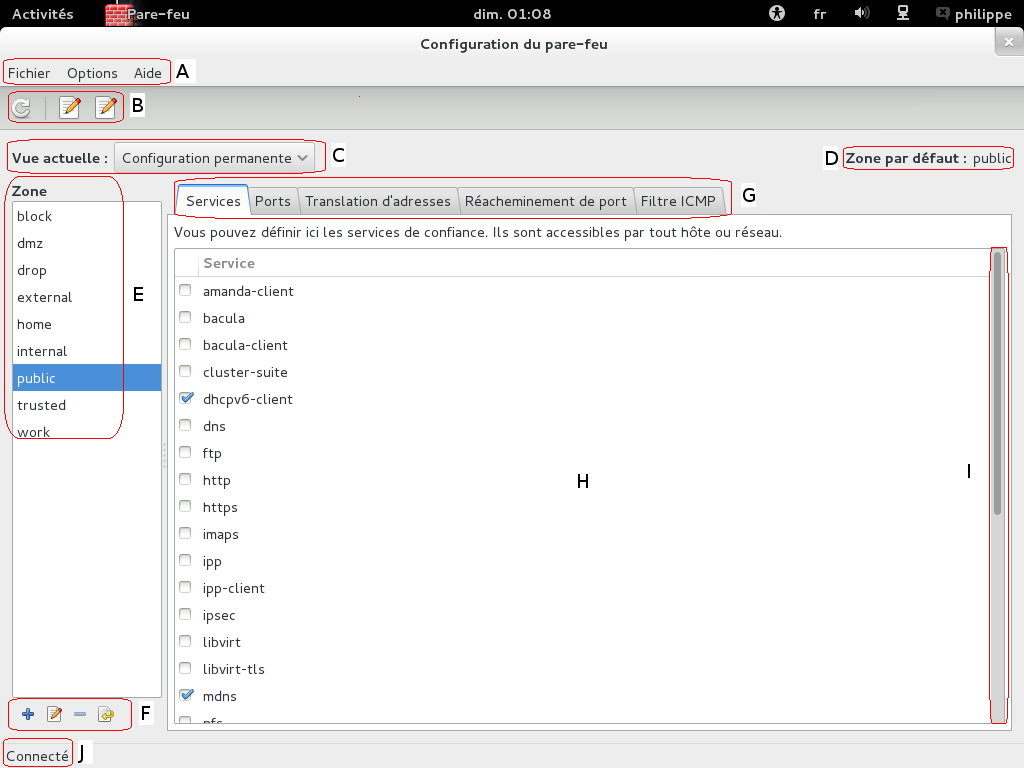

Tout d'abord, détaillons un peu cet écran :

Pour faciliter les explications certaines partie sont entourées et identifiées par une lettre. Chacune de ces parties sont explicitées dans la suite du tutoriel.

Menu - configuration d'exécution

La partie A contient le menu.

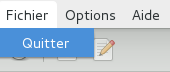

- L'item Fichier>Quitter permet de quitter l'interface graphique :

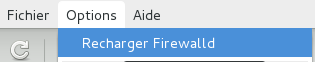

- L'item Options>Recharger Firewalld permet de recharger la configuration sauvegardée : les modifications faites sur la configuration d'exécution sont alors "oubliées" :

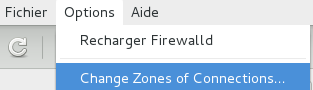

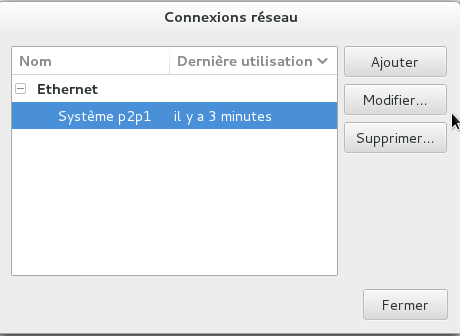

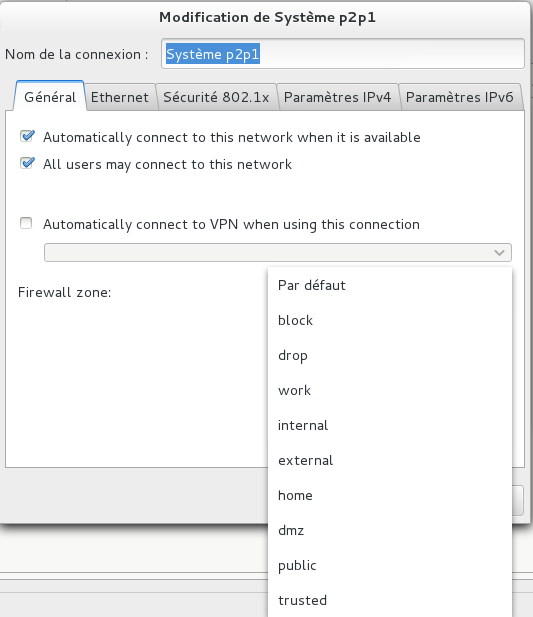

- L'item Options>Change Zones of Connections... permet de changer de zone :

Les différents dispositifs réseaux vous sont présentés. Il faut alors sélectionner celui sur lequel vous souhaitez agir et cliquer sur Modifier :

Il vous est alors donné accès aux options du dispositif précédemment sélectionné. L'onglet général permet alors, enfin (!), d'accèder à la configuration de la zone :

Cette modification n'est pas "oubliée" en cas de rechargement ou de relance.

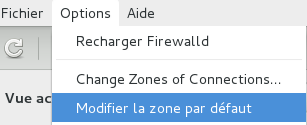

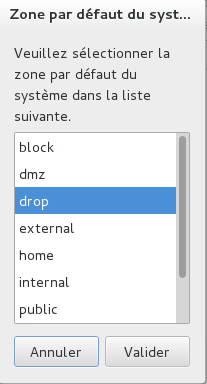

- L'item Options>Modifier la zone par défaut permet de modifier la zone par défaut (ouf) :

La zone par défaut est celle affectée à l'installation et détermine aussi la zone affichée par défaut dans l'interface graphique.

Cette modification n'est pas "oubliée" en cas de rechargement ou de relance.

Icônes - configuration d'exécution

La partie B donne accès à certaines action, décritent ci-dessous.

- La première icône à gauche, permet de recharger la configuration sauvegardée :

Les modifications effectuées sur la configuration d'exécutions sont alors "oubliées". - Les deux autres icônes ne sont pas activées dans la configuration d'exécution :

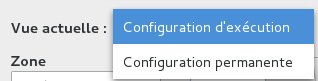

Vue en cours - configuration d'exécution

La partie C indique la configuration affichée et permet de passer de l'une à l'autre :![]()

- Configuration d'exécution.

- Configuration permanente.

Pour passer d'une configuration à l'autre, il faut cliquer sur l'item afficher et sélectionner la configuration souhaitée :

Zone par défaut - configuration d'exécution

La partie D, affiche la zone par défaut :

![]()

La zone par défaut est modifiable dans le menu Options>Modifier la zone par défaut.

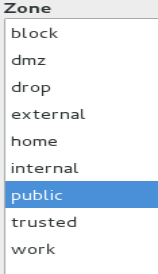

Zone - configuration d'exécution

La partie E permet de lister les zones existantes, ainsi que de sélectionner la zone à afficher :

Il suffit de cliquer sur celle que vous souhaitez configurer.

Icônes zones - configuration d'exécution

La partie F liste des icônes qui permettent des actions sur les zones :

![]()

Ces actions sont inhibées en mode configuration d'exécution.

Onglets de configuration - configuration d'exécution

La partie G contient plusieurs onglets qui permettent différentes configuration :

- L'onglet Services permet de cocher les services que vous souhaitez rendre accessibles et de décocher les services que vous ne souhaitez pas rendre accessibles :

Les services ne sont pas configurables dans le mode configuration d'exécution. La configuration est "oubliée" en cas de rechargement ou de relance.

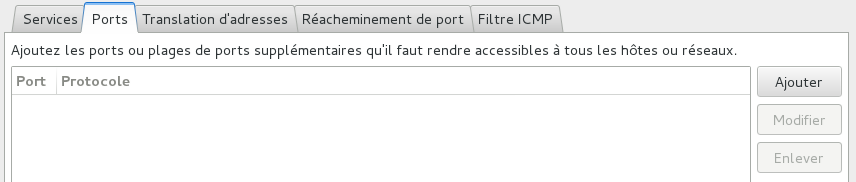

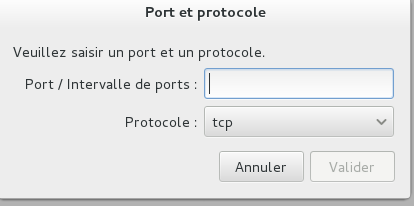

- L'onglet Ports permet d'ajouter des ports, ou des tranches de ports, que vous souhaitez rendre accessibles :

La configuration est "oubliée" en cas de rechargement ou de relance.

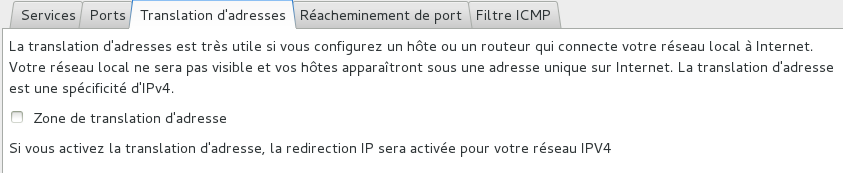

- L'onglet Translation d'adresses permet d'activer la translation d'adresse :

La configuration est "oubliée" en cas de rechargement ou de relance.

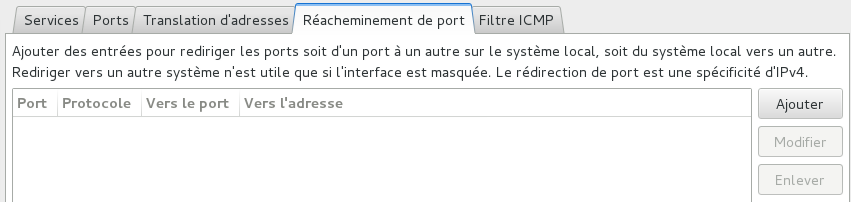

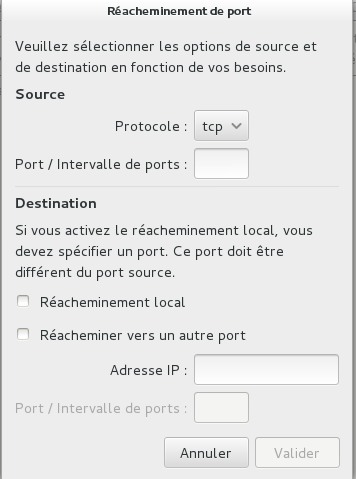

- L'onglet Réacheminement permet de configurer les réacheminements de port ou d'intervalle de ports :

La configuration est "oubliée" en cas de rechargement ou de relance.

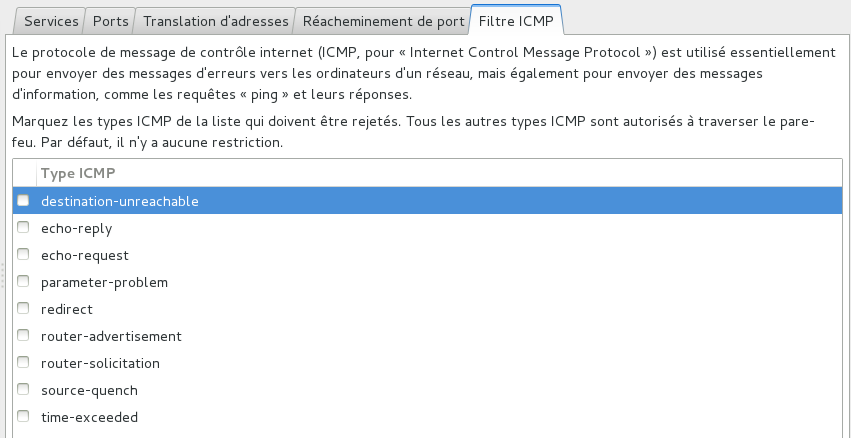

- L'onglet Filtre ICMP permet de cocher les types ICMP que vous souhaitez rejeter et de décocher les types ICMP que vous ne souhaitez pas rejeter :

Les types ICMP ne sont pas configurables dans le mode configuration d'exécution.

La configuration est "oubliée" en cas de rechargement ou de relance.

Espace de configuration - configuration d'exécution

La partie H donne accès à la configuration correspondant à l'onglet sélectionné.

Ascenseur de défilement - configuration d'exécution

La partie I (sur la partie gauche de l'écran) permet de faire défiller la partie H, quand cela est nécessaire.

Etat - configuration d'exécution

La partie J indique l'état de l'interface :

- Pas de connexion. En attente...

- Connecté.

Configuration permanente

Le premier écran affiche la configuration permanente de la zone par défaut.

Dans ce mode toutes les possibilités de l'interface graphique sont accessibles.

Tout d'abord, détaillons un peu cet écran :

Pour faciliter les explications certaines partie sont entourées et identifiées par une lettre.

Chacune de ces parties, pour lesquelles une différence existe avec la configuration d'exécution, sont explicitées dans la suite du tutoriel.

Menu - configuration permanente

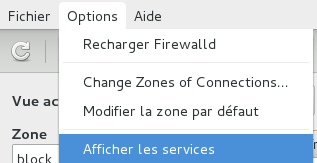

La partie A contient le menu.

Par rapport au mode "configuration d'exécution", les items Options>Afficher les services et Options>Afficher les types ICMP sont accessibles.

Les autres items sont déjà décrit dans le menu de la configuration d'exécution.

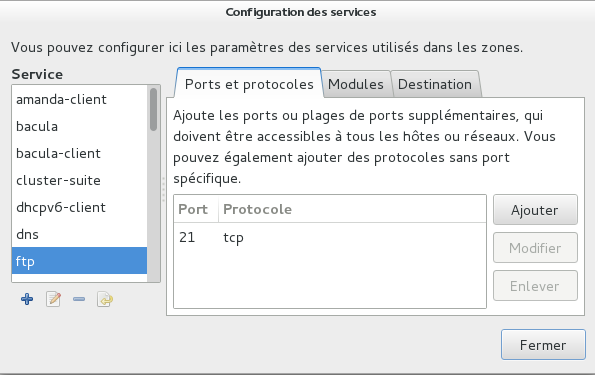

L'onglet Options>Afficher les services permet d'afficher la liste des services définis :

Elle permet aussi de donner accès à leur configuration.

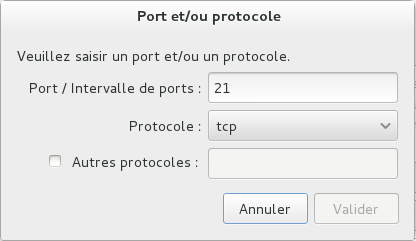

L'onglet Ports et protocoles permet de lister les ports associés aux services. Il est possible d'en ajouter, de les modifier et de les supprimer :

La configuration du ou des ports permet d'indiquer le numéro du port et du protocole associé :

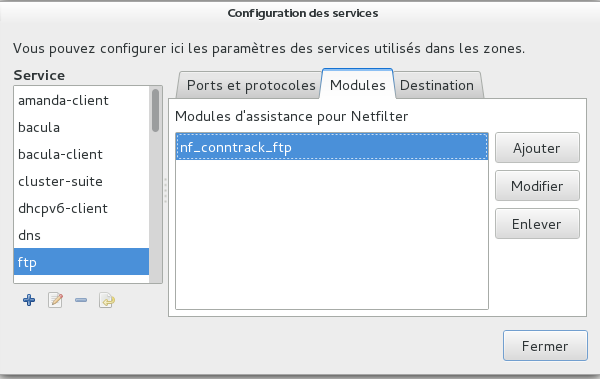

L'onglet Modules permet de lister les modules d'assistances associés aux services. Il est possible d'en ajouter, de les modifier et de les supprimer :

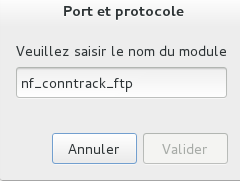

La configuration d'un module d'assistance permet d'indiquer son nom :

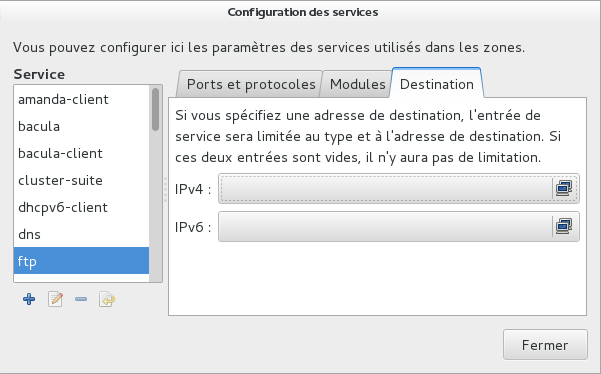

L'onglet Destination, permet d'associer une IPv4 et / ou IPv6 de destination du service :

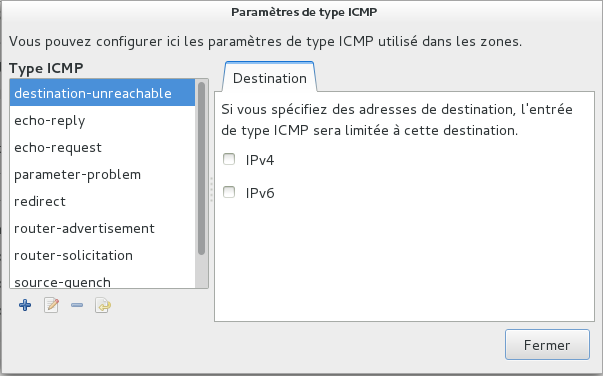

L'onglet Options>Afficher les types ICMP permet d'afficher la liste des types ICMP définis et donner accès à leur configuration, d'en ajouter et d'en supprimer :

Icônes - configuration permanente

La partie B donne accès à certaines action, décritent ci-dessous.

- La première icône à gauche, permet de recharger la configuration sauvegardée :

Les modifications effectuées sur la configuration d'exécutions sont alors "oubliées".

- La deuxième et la troisième icônes sont accessibles dans le mode "permanent" :

- La deuxième icône permet d'accèder à la liste et à la modification de la configuration des services, à l'identique de l'item du menu Options>Afficher les services dèja décrit dans le chapitre sur le menu du mode "permanent"

- LA troisième icône permet d'accèder à la liste et à la modification des paramètres des types ICMP, à l'identique de l'item du menu Options>Afficher les types ICMP dèja décrit dans le chapitre sur le menu du mode "permanent"

Vue en cours - configuration permanente

La partie C indique la configuration affichée et permet de passer de l'une à l'autre :![]()

- Configuration d'exécution.

- Configuration permanente.

Pour passer d'une configuration à l'autre, il faut cliquer sur l'item afficher et sélectionner la configuration souhaitée :

Zone par défaut - configuration permanente

La partie D, affiche la zone par défaut :

![]()

La zone par défaut est modifiable dans le menu Options>Modifier la zone par défaut.

Zone - configuration permanente

La partie E permet de lister les zones existantes, ainsi que de sélectionner la zone à afficher :

Il suffit de cliquer sur celle que vous souhaitez configurer.

Icônes zones - configuration permanente

La partie F liste des icônes qui permettent des actions sur les zones :

![]()

En partant de l'icone de gauche vers l'icone de droite, il est possible d'ajouter une zone, de modifier une zone, de supprimer une zone et de recharger les zones par défaut.

Une zone est configurée avec un nom, une version, une description courte, une description longue. Une zone peut être immuable, c'est à dire qu'il n'est pas possible d'en changer les services, les ports, la translation d'adresses, le réacheminement de port et les filtres ICMP. Il est possible d'indiquer la cible par défaut, c'est à dire ACCEPT, ou DROP ou REJECT.

![]()

Onglets de configuration - configuration permanente

La partie G contient plusieurs onglets qui permettent différentes configuration.

Les possibilités sont les mêmes que pour le mode "exécution".

Espace de configuration - configuration permanente

La partie H donne accès à la configuration correspondant à l'onglet sélectionné.

Ascenseur de défilement - configuration permanente

La partie I (sur la partie gauche de l'écran) permet de faire défiller la partie H, quand cela est nécessaire.

Etat - configuration permanente

La partie J indique l'état de l'interface :

- Pas de connexion. En attente...

- Connecté.

L'applet firewall-applet

L'applet firewalld permet de visualiser l'état du parefeu ainsi que les problèmes relatifs à l'utilisateur courant.

L'applet firewalld permet aussi de configurer firewalld en appelant firewall-config.

La commande firewall-cmd

La commande firewall-cmd permet la configuration en ligne de commande.

Pour en savoir plus : man firewall-cmd. Après avoir lu les explications sur la partie graphique dans le présent tutoriel vous devriez vous y retrouver sans trop de problèmes.

D-BUS et FirewallD

Pour votre information :

- Une interface D-BUS est mise à disposition par FirewallD.

- Elle permet la consultation de l'état du firewall ou des modifications du pare-feu par les utilisateurs ou des applications.

- Une méthode d'authentification PoliceKit est utilisée, ainsi que des restrictions d'accès SELinux.

Références

http://www.firewalld.org/ : le site firewalld, avec entre autre : http://www.firewalld.org/documentation/ : le documentation en mode Shakespeare. https://fedoraproject.org/wiki/Firewalld : le Wiki lui aussi en mode Shakespeare.