« Tunnels SSH » : différence entre les versions

| Ligne 61 : | Ligne 61 : | ||

Sur le serveur SSH, ouvrons le tunnel: | Sur le serveur SSH, ouvrons le tunnel: | ||

ssh -N -L 10025:localhost:25 -l root 88.88.88.88 | ssh -N -L :10025:localhost:25 -l root 88.88.88.88 | ||

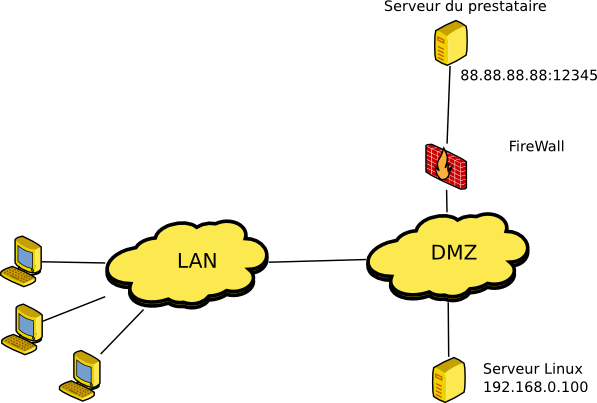

Le résultat est donc représenté par ce schéma: | Le résultat est donc représenté par ce schéma: | ||

| Ligne 71 : | Ligne 71 : | ||

<li><cmd>ssh -N</cmd> demande une ouverture de tunnel</li> | <li><cmd>ssh -N</cmd> demande une ouverture de tunnel</li> | ||

<li><cmd>-L</cmd> signifie que nous allons utiliser un port local (donc sur cette machine)</li> | <li><cmd>-L</cmd> signifie que nous allons utiliser un port local (donc sur cette machine)</li> | ||

<li><cmd>10025</cmd>, c'est le port local</li> | <li><cmd>:10025</cmd>, c'est le port local où se connecter (entrèe de tunnel)</li> | ||

<li><cmd>localhost:25</cmd> adresse à résoudre sur le serveur au bout du tunnel</li> | <li><cmd>localhost:25</cmd> adresse à résoudre sur le serveur au bout du tunnel</li> | ||

<li><cmd>-l root</cmd> login pour se connecter au serveur distant</li> | <li><cmd>-l root</cmd> login pour se connecter au serveur distant</li> | ||

Version du 2 novembre 2008 à 10:54

Article en cours de rédaction ou de modification !

Le présent article est actuellement en cours de rédaction ou de modification.

Adressez-vous à la personne en charge pour toute proposition ou modification.

Introduction

OpenSSH permet d'implémenter le protocole SSH sur Linux (et Unix en général). Outre la possibilité de se connecter de manière sécurisé à un «shell» distant, OpenSSH peut aussi rendre différents services tels que la création de tunnel.

Un tunnel représente une connexion traversant plusieurs interfaces de manière transparente pour le client et le serveur. L'utilisation de tunnel SSH peut servir à différents buts tels que:

- sécuriser un protocole non crypté

- permettre la connexion à une machine n'ayant qu'une adresse privée derrière un routeur/parfeu

- simuler un proxy à un protocole afin de garantir un cryptage est un accès réel limité à un serveur

- etc...

Les situations sont nombreuses et selon le cas nous utiliserons soit un tunnel "sortant", soit un tunnel "renversé".

Avant de commencer à utiliser un tunnel, il est important de comprendre le principe et le mécanisme. Ce sera seulement après avoir assimilé ces notions que nous pourrons prétendre à ouvrir un tunnel sans problème.

La plus claire des explications ne pourra se faire qu'au travers d'exemples.

Syntaxes de commandes

Pour créer un tunnel local sortant, la commande sera de la forme:

ssh -N -L InterfaceLocal:PortLocal:HoteVisé:PortHôteVisé user@serveur

où interfacelocal sera facultatif, si il n'est pas spécifié alors toutes les interfaces locales pourront répondre si et seulement si port est précédé de «:».

Par exemple:

ssh -N -L :PortLocal:HoteVisé:PortHôteVisé user@serveur

Si vous voulez que seule l'interface lo' (boucle loopback) soit en écoute, ne mettez pas «:» devant le port:

ssh -N -L PortLocal:HoteVisé:PortHôteVisé user@serveur

L'adresse de HoteVisé sera résolu par serveur, c'est ce dernier qui va faire transiter les connexion vers HôteVisé. Le tunnel est dit sortant.

Pour créer un tunnel renversé (reverse), la commande sera de la forme:

ssh -N -R IntefaceDistante:PortInterfaceDistante:HoteVisé:PortHoteVisé user@serveur

Cette fois, HoteVisé sera résolu par la machine qui exécute cette commande. Le port PortInterfaceDistante sera en écoute non plus sur la machine locale, mais sur l'interface InterfaceDistante de la machine serveur. Les connexions au tunnel reviendront vers la machine locale qui exécute cette commande: le tunnel est dit entrant.

De la même manière que pour le tunnel sortant, l'interface distante n'est pas obligatoire.

L'option «-f» peut être utilisé pour «rendre la main» après exécution de la commande.

Exemples de tunnel

Tunnels sortants

Simple proxy

Imaginons un serveur de mail se trouvant sur internet. Ce serveur n'est ouvert que pour une seule entreprise. Étant donné le caractère confidentiel des courriers électroniques qui transiteront depuis le serveur vers le réseau de l'entreprise, nous décidons de crypter les données entre le serveur et le réseau.

Ici, le tunnel est une sorte de passerelle. Le serveur SSH se connectera au serveur de mail en SSH. Toute connexion à ce tunnel sera directement transité vers les serveur mail en utilisant le protocole SSH pour crypter la connexion. Arrivé sur le serveur mail, les paquets vont transiter vers le port de messagerie.

Au retour, les paquets réutilisent le tunnel puis repartent vers le client.

Posons:

- Adresse du serveur mail 88.88.88.88 port 25

- Adresse local du serveur SSH 192.168.0.10

Sur le serveur SSH, ouvrons le tunnel:

ssh -N -L :10025:localhost:25 -l root 88.88.88.88

Le résultat est donc représenté par ce schéma:

Découpons cette commande et tentons de comprendre:

- ssh -N demande une ouverture de tunnel

- -L signifie que nous allons utiliser un port local (donc sur cette machine)

- :10025, c'est le port local où se connecter (entrèe de tunnel)

- localhost:25 adresse à résoudre sur le serveur au bout du tunnel

- -l root login pour se connecter au serveur distant

- 88.88.88.88 machine au bout du tunnel, serveur distant

L'option -L défini que le port à ouvrir est local. Nous utiliserons donc le port 10025 de cette machine pour nous connecter au tunnel. La commande ira vers 88.88.88.88 ce qui veut dire que l'hôte localhost ne correspond pas au serveur SSH mais sera résolu par le serveur mail.

Le port visé est le port 25.

Les client mail doivent donc définir comme serveur pop 192.168.0.10 port 25.

Si un client se connecte à ce port, le serveur SSH envoit les paquets vers 88.88.88.88 sur le port 22, puis arrivé sur ce serveur ils seront redirrigé sur le port 25. La connexion est complètement transparente et cryptée via OpenSSH.