« Chiffrer son système avec Luks » : différence entre les versions

Aucun résumé des modifications |

|||

| Ligne 34 : | Ligne 34 : | ||

=== Chiffrer sa partition /home/ (ou autre) === | === Chiffrer sa partition /home/ (ou autre) === | ||

Nous allons voir étape par étape, comment chiffrer la partition home. | Nous allons voir étape par étape, comment chiffrer la partition /home située sur dans une partition /dev/VG00/LV_home. | ||

* A partir de là, nous allons travailler en runlevel 1: | * A partir de là, nous allons travailler en runlevel 1: | ||

| Ligne 41 : | Ligne 41 : | ||

* Démontons la partition à chiffrer : | * Démontons la partition à chiffrer : | ||

umount /home | umount /home | ||

Si cela ne fonctionnait pas, utilisez ''fuser'' pour trouver et tuer le processus | |||

fuser -mvk /home | |||

* Vérifiez que ''/home'' est bien démonté | |||

cat /proc/mounts | grep home | |||

{{ | * Remplissez votre partition avece des données aléatoire | ||

}} | dd if=/dev/urandom of=/dev/VG00/LV_home | ||

{{Information|tip=Nous attirons votre attention sur le fait que cettte procédure peut prendre plusieur heures, mais c'est impératif dans le but d'avoir la meilleuire protection possible. Notre conseil, laissez tourner toute la nuit...}} | |||

* Initialisez votre partition : | |||

cryptsetup --verbose --verify-passphrase luksFormat /dev/VG00/LV_home | |||

* open the newly encrypted device: | |||

cryptsetup luksOpen /dev/VG00/LV_home home | |||

* check it's there: | |||

ls -l /dev/mapper | grep home | |||

* create a filesystem: | |||

mkfs.ext3 /dev/mapper/home | |||

* mount it: | |||

mount /dev/mapper/home /home | |||

* check it's visible: | |||

df -h | grep home | |||

* add the following to ''/etc/crypttab'': | |||

home /dev/VG00/LV_home none | |||

* edit your ''/etc/fstab'', removing the old entry for ''/home'' and adding | |||

/dev/mapper/home /home ext3 defaults 1 2 | |||

* verify your fstab entry: | |||

mount /home | |||

* restore default SELinux security contexts: | |||

/sbin/restorecon -v -R /home | |||

* reboot: | |||

shutdown -r now | |||

* The entry into ''/etc/crypttab'' makes your computer ask your '''luks''' passphrase on boot. | |||

* Log in as root and restore your backup. | |||

===Comment travailler avec un système de fichier chiffré=== | ===Comment travailler avec un système de fichier chiffré=== | ||

Version du 30 novembre 2008 à 08:10

Article en cours de rédaction ou de modification !

Le présent article est actuellement en cours de rédaction ou de modification.

Adressez-vous à la personne en charge pour toute proposition ou modification.

Pourquoi chiffrer

A l'heure du nomadisme, vous êtes de plus en plus nombreux à posséder un PC portable. En cas de perte ou de vol de ce dernier, toutes vos données sont à la merci de celui qui possède votre PC. En effet, même en ayant mis le meilleur mot de passe à votre session, il suffit de démarrer votre PC sur un Live CD/USB pour avoir accès à toute vos données.

C'est là qu'intervient le chiffrage. En effet, même avec un Live CD/USB, il est impossible de lire une partition chiffré sans le mot de passe. Vous n'avez plus votre PC, mais vous pouvez considérer que vos données ne sont pas compromise.

Chiffrer son système lors de l'installation de Fedora

| Attention ! Attention : Chiffrer c'est formater. Si vous n'avez pas sauvegardé vos données, elles seront perdues. |

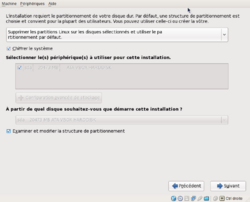

Depuis Fedora 9, il est possible de chiffrer son système simplement lors de l'installation.

Pour celà, il suffit de cocher une case :

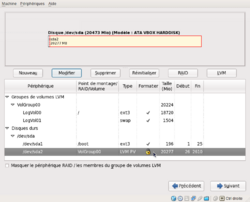

Vous pouvez voir que dans la vu détaillé de votre partitionnement, les partitions chiffrées sont matérialisées par un petit cadenas.

Chiffrer son système après coup

| Attention ! Attention : Chiffrer c'est formater. Si vous n'avez pas sauvegardé vos données, elles seront perdues. |

Faite une backup

Prenons l'exemple du chiffrage d'une partition home. La première étape est donc de copier les données de la partition home montée dans /home vers la partition backup montée dans /mnt/backup.

cp -dpR /home/ /mnt/backup

Pour rappel :

- -d : Copier les liens symboliques en tant que tels plutôt que de copier les fichiers vers lesquels ils pointent.

- -p : Conserver le propriétaire, le groupe, les permissions d’accès et les horodatages du fichier original.

- -R : Copier récursivement les répertoires, en préservant tout ce qui n’est pas répertoire.

Chiffrer sa partition /home/ (ou autre)

Nous allons voir étape par étape, comment chiffrer la partition /home située sur dans une partition /dev/VG00/LV_home.

- A partir de là, nous allons travailler en runlevel 1:

telinit 1

- Démontons la partition à chiffrer :

umount /home

Si cela ne fonctionnait pas, utilisez fuser pour trouver et tuer le processus

fuser -mvk /home

* Vérifiez que /home est bien démonté cat /proc/mounts | grep home

- Remplissez votre partition avece des données aléatoire

dd if=/dev/urandom of=/dev/VG00/LV_home

| Information : Nous attirons votre attention sur le fait que cettte procédure peut prendre plusieur heures, mais c'est impératif dans le but d'avoir la meilleuire protection possible. Notre conseil, laissez tourner toute la nuit... |

- Initialisez votre partition :

cryptsetup --verbose --verify-passphrase luksFormat /dev/VG00/LV_home

- open the newly encrypted device:

cryptsetup luksOpen /dev/VG00/LV_home home

- check it's there:

ls -l /dev/mapper | grep home

- create a filesystem:

mkfs.ext3 /dev/mapper/home

- mount it:

mount /dev/mapper/home /home

- check it's visible:

df -h | grep home

- add the following to /etc/crypttab:

home /dev/VG00/LV_home none

- edit your /etc/fstab, removing the old entry for /home and adding

/dev/mapper/home /home ext3 defaults 1 2

- verify your fstab entry:

mount /home

- restore default SELinux security contexts:

/sbin/restorecon -v -R /home

- reboot:

shutdown -r now

- The entry into /etc/crypttab makes your computer ask your luks passphrase on boot.

- Log in as root and restore your backup.

Comment travailler avec un système de fichier chiffré

| Attention ! Attention : faites une sauvegarde des données contenues dans votre /home avant de mettre en place la partition chiffrée. Toutes les données seront effacées de façon irrémédiable. |

Imaginons que vous travaillez pour une entreprise fabricant une boisson gazeuse servant de remède lors des grandes épidémies de gastro...

Vous avez la chance d'avoir cette fameuse recette stockée sur votre ordinateur portable, que se passe-t-il si vous perdez ou si vous vous faite voler ce dernier ?

Vos concurrents mettront environ 20 secondes pour lire les données stockées sur votre disque dur, dans le pire des cas (enfin pour eux) il faudra sortir le disque dur et le monter sur une autre machine. C'est pourquoi le service informatique de votre entreprise utilise LUKS pour chiffrer la partition /home des ordinateurs portables.

LUKS : Linux Unified Key Setup offre l'avantage de définir plusieurs clés de chiffrement. Nous verrons comment définir une clé pour l'utilisateur mais aussi une clé pour l'administrateur, en effet les utilisateurs ont une fâcheuse tendance à oublier leurs mots de passe.

Lors de l'installation du système la partition /home a été créée sur /dev/VG00/LV_home . Le compte utilisateur n'est pas encore crée.

L'utilisateur qui pratiquera le chiffrement sera l'utilisateur admin avec les droits nécessaires attribués via sudo. De plus le $HOME de l'utilisateur admin est /root/ et non pas /home/admin.

L'utilisateur de l'ordinateur portable sera nommé user.

Avant toute chose configurons sudo pour notre utilisateur admin (qui a déjà la possibilité d'exécuter visudo), pour rajouter :

[user@station ~]$ sudo /usr/sbin/visudo Cmnd_Alias FORCRYPTO = /sbin/cryptsetup, /usr/bin/shred, /bin/dd Cmnd_Alias STORAGE = /sbin/fdisk, /sbin/sfdisk, /sbin/parted, \ /sbin/partprobe, /bin/mount, /bin/umount, /usr/sbin/vgdisplay, \ /usr/sbin/lvdisplay, /usr/sbin/lvextend, /usr/sbin/lvresize, \ /sbin/resize2fs, /usr/sbin/lvcreate, /usr/sbin/vgcreate, \ /sbin/mke2fs, /sbin/tune2fs admin ALL = FOCRYPTO, STORAGE

Démontons la partition /home et détruisons tout ce quelle contient avant d'ajouter des données aléatoire (attention opération irréversible et très longue si votre partition est grande).

[user@station ~]$ sudo /bin/umount /home [user@station ~]$ sudo /usr/bin/shred -n 5 -v /dev/VG00/LV_home [user@station ~]$ sudo /bin/dd if=/dev/urandom of=/dev/VG00/LV_home

Initialisons maintenant notre partition avec LUKS, nous utiliserons l'AES ( -c aes-cbc-essiv:sha256) comme algorithme de chiffrement avec une clé de 256 bits, c'est aussi l'algorithme par défaut.

[user@station ~]$ sudo /sbin/cryptsetup luksFormat -c aes-cbc-essiv:sha256 \ --verify-passphrase --key-size 256 /dev/VG00/LV_home

Nous pouvons alors lire l'avertissement, il faut ensuite l'approuver en tapant YES en majuscules et en fournissant une passphrase qui sera connue uniquement par l'administrateur de la machine.

WARNING! ======== This will overwrite data on /dev/sdb irrevocably. Are you sure? (Type uppercase yes): YES Enter LUKS passphrase: Verify passphrase: Command successful.

Maintenant grace au device-mapper nous pouvons "ouvrir" notre partition chiffrée, et l'associer /dev/mapper/home :

[user@station ~]$ sudo /sbin/cryptsetup luksOpen /dev/VG00/LV_home \ home

Nous avons donc deux vues de notre périphérique :

- /dev/VG00/LV_home => le périphérique physique (même si c'est un Volume Logique) et qui est chiffré.

- /dev/mapper/home => le périphérique logique non chiffré.

Cependant l'utilisateur ne connait pas la passphrase lui permettant d'ouvrir la partition chiffrée, ajoutons donc une passphrase pour l'utilisateur :

[user@station ~]$ sudo /sbin/cryptsetup luksAddKey /dev/mapper/home

Pour pouvoir utiliser notre partitions et stocker des données dessus, il faut créer un système de fichiers :

[user@station ~]$ sudo /sbin/mke2fs -j /dev/mapper/home

Maintenant que nous avons un système de fichier sur notre partition nous pouvons la monter :

[user@station ~]$ sudo /bin/mount /dev/mapper/home /home

Pour résumer :

- Pour "créer" notre périphérique crypté :

[user@station ~]$ sudo /sbin/cryptsetup luksFormat -c aes-plain \ --verify-passphrase --key-size 256 /dev/VG00/LV_home

- Pour l'associer grâce au device-mapper et lui donner un nom :

[user@station ~]$ sudo /sbin/cryptsetup luksOpen /dev/VG00/LV_home \ home

- Pour ajouter une passphrase utilisateur :

[user@station ~]$ sudo /sbin/cryptsetup luksAddKey /dev/mapper/home

- Pour créer un système de fichier :

[user@station ~]$ sudo /sbin/mke2fs -j /dev/mapper/home

- Pour le monter :

[user@station ~]$ sudo /bin/mount /dev/mapper/home /home

Maintenant il faut "automatiser" tout ça,

- Mise à jour du /etc/fstab :

Vous pouvez utilisez soit un rapide coup de sed, la ligne suivante signifie : je remplace /dev/VG00/LV_home par /dev/mapper/home dans le fichier /etc/fstab. ( les \ servent à protéger les / )

[user@station ~]$ sudo sed -i s'/\/dev\/VG00\/LV_home/\/dev\/mapper\/home/' /etc/fstab

Vous pouvez aussi utiliser votre éditeur préféré pour faire cela.

- Mise à jour du /etc/crypttab :

[user@station ~]$ sudo echo 'home /dev/VG00/LV_home none' >> \ /etc/crypttab

Ne mettez pas la passphrase dans /etc/crypttab, sinons tout ce que vous venez de faire n'a aucune utilité.

Rebootez, et lors du démarrage le système vous demandera de tapez la passphrase pour monter le /home.

| Attention ! N'oubliez pas d'ajouter votre utilisateur... |

Chiffrer la Swap

| Attention ! Il est nécessaire de bien connaitre les bases de votre système avant de vous lancer dans une telle opération... Les dommages peuvent être irrécupérables en cas de "Fat Fingers Syndrom" ; si vous n'êtes pas absolument sûr de ce que vous faites, n'essayez pas de suivre ce tutoriel !! |

Nous partons du principe que la partition de swap est sur un volume logique /dev/VG00/LV_swap et que le volume chiffré sera sur /dev/mapper/encrypted_swap.

- Tout d'abord il faut identifier votre partition de swap :

$ grep swap /etc/fstab /dev/VG00/LV_swap swap swap defaults 0 0

- Désactivez temporairement l'utilisation de la swap :

$ su -c '/sbin/swapoff -a'

- Nettoyez et enlevez toutes les informations possibles et imaginables de la swap :

$ su -c '/usr/bin/shred -n 5 -v /dev/VG00/LV_swap'

- Créez le fichier /etc/cryptab qui servira à udev pour monter automatiquement la swap au démarrage sans poser de question (le mot de passe est aléatoire) :

$ su -c '/usr/bin/vim /etc/cryptab' swap /dev/VG00/LV_swap /dev/urandom swap

- Adaptez votre fichier /etc/fstab pour lire :

/dev/mapper/encrypted_swap swap swap defaults 0 0

- à la place de :

/dev/VG00/LV_swap swap swap defaults 0 0

- Créez la partition chiffrée (en fait nous associons grâce à dm-crypt la partition /dev/VG00/LV_swap à /dev/mapper/encrypted_swap avec une clé aléatoire (-d /dev/random) :

$ su -c '/sbin/cryptsetup -d /dev/random create encrypted_swap /dev/VG00/LV_swap'

- Ajoutez une signature swap sur notre nouveau volume :

$ su -c '/sbin/mkswap /dev/mapper/crypted_swap'

- Activez votre swap :

$ su -c '/sbin/swapon -a'

Votre swap est maintenant chiffrée, pour comprendre ce qui se passe lors du montage jetez donc un oeil sur /etc/rc.sysinit.

Documents de références

* Security Guide / LUKS Disk Encryption