« GnuPG : Signature et Chiffrement » : différence entre les versions

m dnf |

GPG2 |

||

| Ligne 1 : | Ligne 1 : | ||

{{Auteur|JohanCwiklinski}} | {{Auteur|JohanCwiklinski}} | ||

{{Contributeurs|[[Utilisateur:ThomasCanniot|ThomasCanniot]] | {{Contributeurs|[[Utilisateur:ThomasCanniot|ThomasCanniot]], [[Utilisateur:CharlesAntoineCouret|Charles-Antoine Couret]]}} | ||

== Récupération et Installation de GnuPG == | == Récupération et Installation de GnuPG == | ||

Il y a de très fortes chances pour que GnuPG soit déjà installé sur votre système. La procédure à suivre pour installer GnuPG sur votre Fedora est la suivante : | Il y a de très fortes chances pour que GnuPG soit déjà installé sur votre système. La procédure à suivre pour installer GnuPG sur votre Fedora est la suivante : | ||

$ su -c 'dnf install | $ su -c 'dnf install gnupg2' | ||

GnuPG est installé sur votre système. Pour vérifier que l'installation soit effective vous pouvez utiliser la commande : | GnuPG est installé sur votre système. Pour vérifier que l'installation soit effective vous pouvez utiliser la commande : | ||

$ | $ gpg2 --version | ||

gpg (GnuPG) 1. | gpg (GnuPG) 2.2.1 | ||

Copyright (C) | libgcrypt 1.8.1 | ||

License GPLv3+: GNU GPL version 3 or later < | Copyright (C) 2017 Free Software Foundation, Inc. | ||

License GPLv3+: GNU GPL version 3 or later <https://gnu.org/licenses/gpl.html> | |||

This is free software: you are free to change and redistribute it. | This is free software: you are free to change and redistribute it. | ||

There is NO WARRANTY, to the extent permitted by law. | There is NO WARRANTY, to the extent permitted by law. | ||

Home: | Home: /home/Renault/.gnupg | ||

Algorithmes pris en charge : | Algorithmes pris en charge : | ||

Clef publique : RSA, | Clef publique : RSA, ELG, DSA, ECDH, ECDSA, EDDSA | ||

Chiffrement : IDEA, 3DES, CAST5, BLOWFISH, AES, AES192, AES256, | Chiffrement : IDEA, 3DES, CAST5, BLOWFISH, AES, AES192, AES256, | ||

TWOFISH, CAMELLIA128, CAMELLIA192, CAMELLIA256 | |||

Hachage : | Hachage : SHA1, RIPEMD160, SHA256, SHA384, SHA512, SHA224 | ||

Compression : Non compressé, ZIP, ZLIB, BZIP2 | Compression : Non compressé, ZIP, ZLIB, BZIP2 | ||

== Mise en place des clés == | == Mise en place des clés == | ||

| Ligne 28 : | Ligne 30 : | ||

Il est assez simple de générer une nouvelle paire de clés, à l'aide de la commande gpg <code>--gen-key</code> : | Il est assez simple de générer une nouvelle paire de clés, à l'aide de la commande gpg <code>--gen-key</code> : | ||

$ | $ gpg2 --gen-key | ||

gpg (GnuPG) | gpg (GnuPG) 2.2.1; Copyright (C) 2017 Free Software Foundation, Inc. | ||

This is free software: you are free to change and redistribute it. | This is free software: you are free to change and redistribute it. | ||

There is NO WARRANTY, to the extent permitted by law. | There is NO WARRANTY, to the extent permitted by law. | ||

Remarque : Utilisez « gpg2 --full-generate-key » pour une fenêtre de dialogue de génération de clef complète. | |||

GnuPG doit construire une identité pour identifier la clef. | |||

Nom réel : Martin Toto | |||

Adresse électronique : toto@mail.com | |||

Vous avez sélectionné cette identité : | |||

« Martin Toto <toto@mail.com> » | |||

Changer le (N)om, l'(A)dresse électronique ou (O)ui/(Q)uitter ? O | |||

De nombreux octets aléatoires doivent être générés. Vous devriez faire | |||

autre chose (taper au clavier, déplacer la souris, utiliser les disques) | |||

pendant la génération de nombres premiers ; cela donne au générateur de | |||

nombres aléatoires une meilleure chance d'obtenir suffisamment d'entropie. | |||

De nombreux octets aléatoires doivent être générés. Vous devriez faire | |||

autre chose (taper au clavier, déplacer la souris, utiliser les disques) | |||

pendant la génération de nombres premiers ; cela donne au générateur de | |||

nombres aléatoires une meilleure chance d'obtenir suffisamment d'entropie. | |||

gpg: clef FFB59942A4A9A8DE marquée de confiance ultime. | |||

gpg: répertoire « /home/Renault/.gnupg/openpgp-revocs.d » créé | |||

gpg: revocation certificate stored as '/home/Renault/.gnupg/openpgp-revocs.d/15DA690F412AA693BB0FAE6BFFB59942A4A9A8DE.rev' | |||

les clefs publique et secrète ont été créées et signées. | |||

pub rsa2048 2017-10-22 [SC] [expire : 2019-10-22] | |||

15DA690F412AA693BB0FAE6BFFB59942A4A9A8DE | |||

uid Martin Toto <toto@mail.com> | |||

sub rsa2048 2017-10-22 [E] [expire : 2019-10-22] | |||

La dernière étape est l'entrée du mot de passe. Ici, il est sage d'éviter vos date de naissance, second prénom ou nom de votre chien, car ce mot de passe constitue la dernière protection de votre clé privée. Si quelqu'un réussit à se procurer votre clé privée et est en mesure de trouver votre mot de passe (une date de naissance n'est pas difficile à dénicher en ayant un minimum de renseignements sur la personne), ce quelqu'un pourra sans vergogne lire vos documents cryptés et même signer à votre place, ce qui pourrait poser problème à vos correspondants... | La dernière étape est l'entrée du mot de passe. Ici, il est sage d'éviter vos date de naissance, second prénom ou nom de votre chien, car ce mot de passe constitue la dernière protection de votre clé privée. Si quelqu'un réussit à se procurer votre clé privée et est en mesure de trouver votre mot de passe (une date de naissance n'est pas difficile à dénicher en ayant un minimum de renseignements sur la personne), ce quelqu'un pourra sans vergogne lire vos documents cryptés et même signer à votre place, ce qui pourrait poser problème à vos correspondants... | ||

N'oubliez pas que les mots de passe aléatoires, même s'ils sont un peu plus complexes à retenir au départ, restent la solution à privilégier, d'autant que de nombreux utilitaires se proposent de les générer pour vous :-). Il est également bon de prendre en compte que la casse du mot de passe sera respectée (majuscules/minuscules), et qu'en conséquence un bon mot de passe correspond à une suite de caractères alphanumériques mélangeant majuscules et minuscules à tout va. | N'oubliez pas que les mots de passe aléatoires, même s'ils sont un peu plus complexes à retenir au départ, restent la solution à privilégier, d'autant que de nombreux utilitaires se proposent de les générer pour vous :-). Il est également bon de prendre en compte que la casse du mot de passe sera respectée (majuscules/minuscules), et qu'en conséquence un bon mot de passe correspond à une suite de caractères alphanumériques mélangeant majuscules et minuscules à tout va. | ||

Notez que vous pouvez générer votre clé avec plus d'options via la commande suivante <cmd>gpg2 --full-generate-key</cmd>. Cela permet de choisir l'algorithme utilisé la taille de la clé et de définir une autre date de validité. Mais si vous ne savez pas trop ce que vous faites, il est préférable d'utiliser la méthode simplifiée présentée plus haut. | |||

Après la création d'une paire de clés, il est généralement conseillé de générer un certificat de révocation (pour le cas ou votre clé serait corrompue) : | Après la création d'une paire de clés, il est généralement conseillé de générer un certificat de révocation (pour le cas ou votre clé serait corrompue) : | ||

gpg2 --output certif-revoc.asc --gen-revoke toto@mail.com | |||

Maintenant que vos clés sont générées, nous vous conseillons d'en faire une sauvegarde en lieu sûr (clé USB par exemple, si vous ne la laissez pas traîner n'importe où ;-) ), il est en effet [quasi] impossible de générer 2 clés identiques, la perte de votre clé initiale (crash de disque dur ou réinstallation du système par exemple) vous empêcherait de relire vos documents cryptés. | Maintenant que vos clés sont générées, nous vous conseillons d'en faire une sauvegarde en lieu sûr (clé USB par exemple, si vous ne la laissez pas traîner n'importe où ;-) ), il est en effet [quasi] impossible de générer 2 clés identiques, la perte de votre clé initiale (crash de disque dur ou réinstallation du système par exemple) vous empêcherait de relire vos documents cryptés. | ||

| Ligne 105 : | Ligne 78 : | ||

Pour importer une clé publique ou privée, la commande est : | Pour importer une clé publique ou privée, la commande est : | ||

$ | $ gpg2 --import /path/to/hey.asc | ||

ou | ou | ||

$ | $ gpg2 --import /path/to/key.gpg | ||

Cette commande peut être utilisée pour importer votre clé privée lors d'une nouvelle installation de GnuPG (celle là même que vous aurez pris soin de copier sur clé USB...) ou encore pour ajouter la clé publique de l'un de vos correspondants / signataires. | Cette commande peut être utilisée pour importer votre clé privée lors d'une nouvelle installation de GnuPG (celle là même que vous aurez pris soin de copier sur clé USB...) ou encore pour ajouter la clé publique de l'un de vos correspondants / signataires. | ||

| Ligne 113 : | Ligne 86 : | ||

== Commandes usuelles == | == Commandes usuelles == | ||

Voici une liste non exhaustive des commandes que vous pouvez invoquer avec GPG, vous pouvez obtenir la liste complète des commandes possibles à l'aide de <cmd>gpg --help</cmd> ou encore <cmd>man | Voici une liste non exhaustive des commandes que vous pouvez invoquer avec GPG, vous pouvez obtenir la liste complète des commandes possibles à l'aide de <cmd>gpg --help</cmd> ou encore <cmd>man gpg2</cmd> : | ||

$ gpg --sign [fichier] faire une signature | $ gpg --sign [fichier] faire une signature | ||

$ gpg --encrypt chiffrer les données | $ gpg --encrypt chiffrer les données | ||

| Ligne 130 : | Ligne 103 : | ||

$ gpg --export exporter les clés | $ gpg --export exporter les clés | ||

$ gpg --import importer/fusionner les clés | $ gpg --import importer/fusionner les clés | ||

== Les logiciels pour le chiffrement == | == Les logiciels pour le chiffrement == | ||

| Ligne 143 : | Ligne 114 : | ||

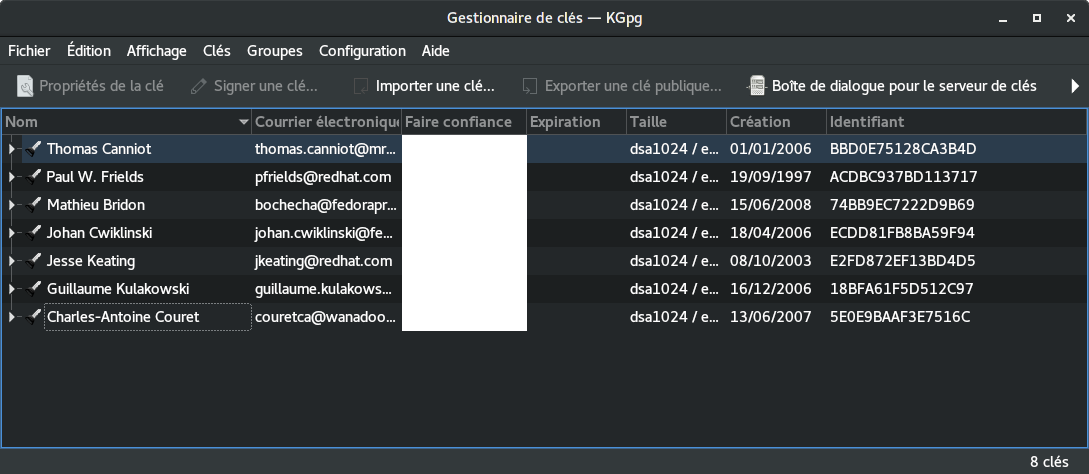

Sous GNU/Linux, les utilisateurs de KDE peuvent utiliser KGPG (voir ci-dessous), distribué dans le paquetage <tt>kgpg</tt>. | Sous GNU/Linux, les utilisateurs de KDE peuvent utiliser KGPG (voir ci-dessous), distribué dans le paquetage <tt>kgpg</tt>. | ||

# dnf install kgpg | # dnf install kgpg | ||

[[Image:kgpg. | [[Image:kgpg.png]] | ||

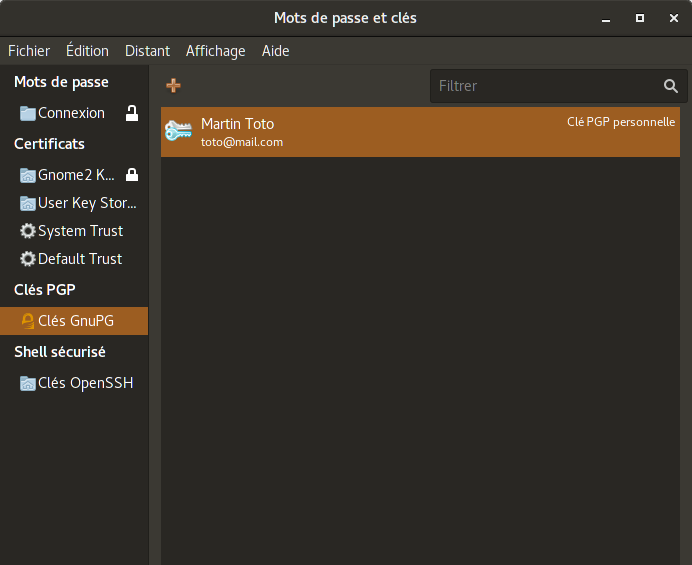

Les utilisateurs de gnome, quant à eux, préfèreront sûrement l'utilitaire <app>seahorse</app>. | Les utilisateurs de gnome, quant à eux, préfèreront sûrement l'utilitaire <app>seahorse</app>. | ||

| Ligne 164 : | Ligne 135 : | ||

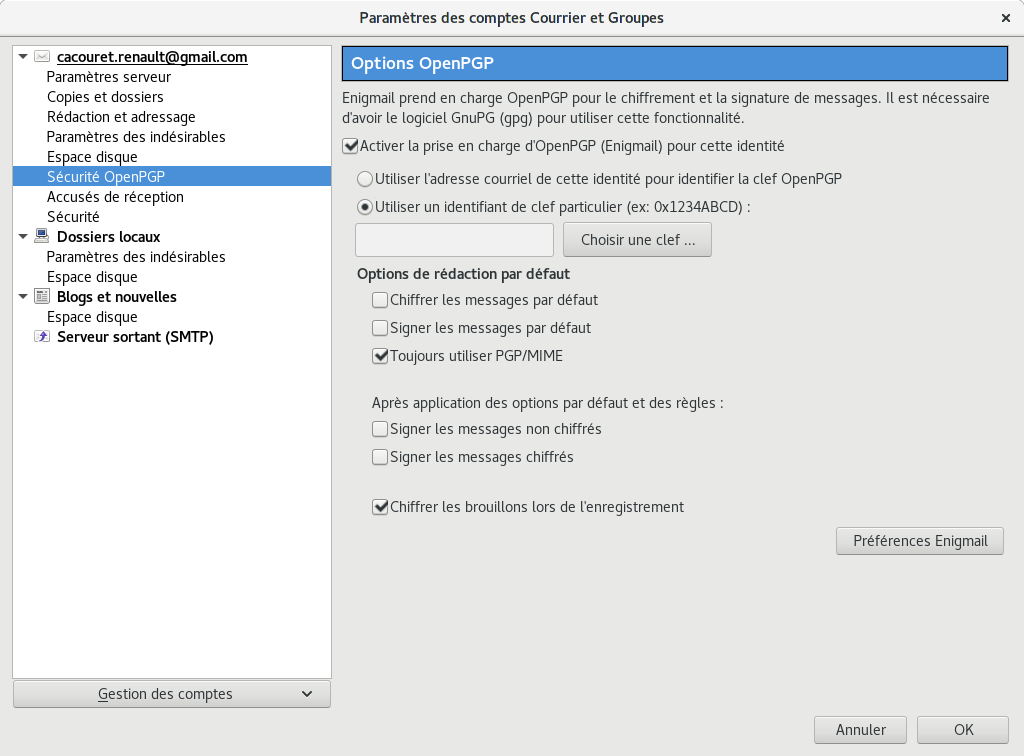

Il suffit alors d'activer le support GPG pour votre compte mail : | Il suffit alors d'activer le support GPG pour votre compte mail : | ||

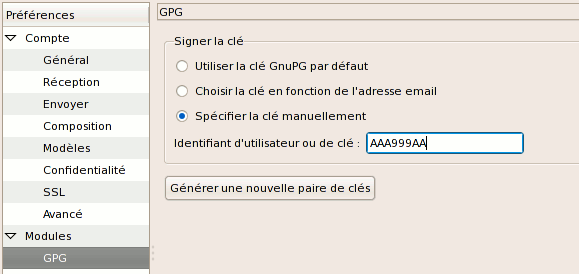

[[Image: | [[Image:enigmailGPG.png]] | ||

Si l'adresse de votre compte correspond à l'adresse que vous avez entrée lors de la création de votre clé, vous pouvez laisser Thunderbird gérer automatiquement la sélection de votre clé (option par défaut) et il vous suffit alors dans les paramètres de votre compte de cocher la case "Activer le support PGP pour cette identité" ; dans le cas ou les adresses mail ne correspondraient pas, il vous faudrait sélectionner l'option "utiliser un identifiant de clé particulier" puis de cliquer sur le bouton "choisir une clé", la liste des clés secrètes paramétrées sur votre ordinateur apparaitra et vous n'auriez plus qu'à sélectionner la vôtre. | Si l'adresse de votre compte correspond à l'adresse que vous avez entrée lors de la création de votre clé, vous pouvez laisser Thunderbird gérer automatiquement la sélection de votre clé (option par défaut) et il vous suffit alors dans les paramètres de votre compte de cocher la case "Activer le support PGP pour cette identité" ; dans le cas ou les adresses mail ne correspondraient pas, il vous faudrait sélectionner l'option "utiliser un identifiant de clé particulier" puis de cliquer sur le bouton "choisir une clé", la liste des clés secrètes paramétrées sur votre ordinateur apparaitra et vous n'auriez plus qu'à sélectionner la vôtre. | ||

| Ligne 174 : | Ligne 145 : | ||

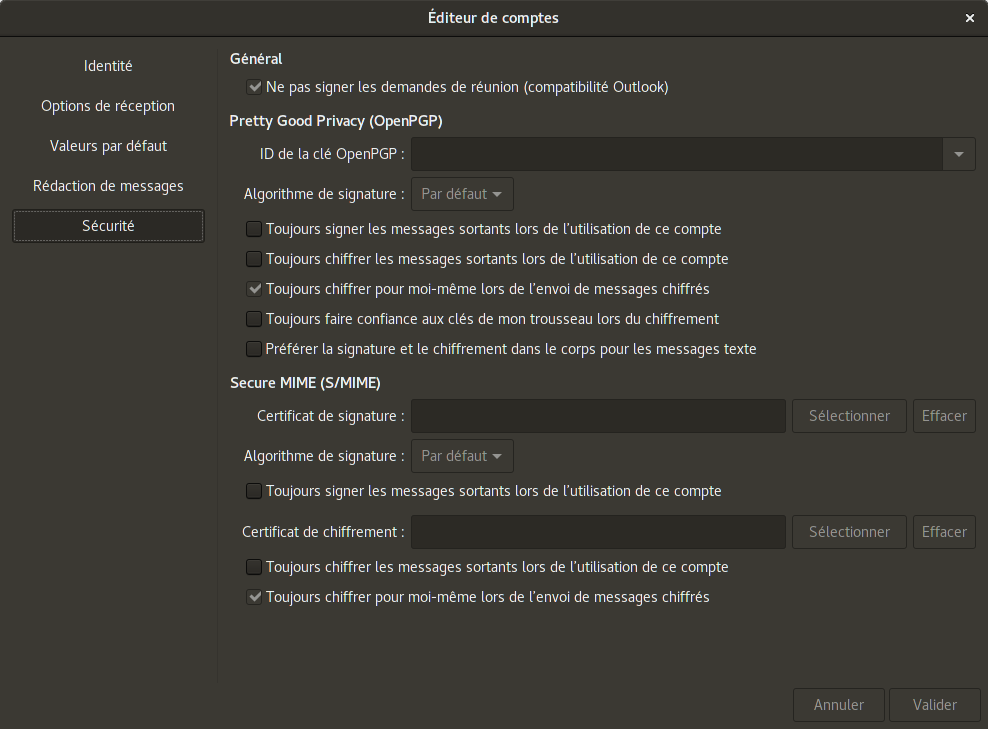

Rendez-vous dans la configuration de votre compte mail par les menus ''Édition'', ''Préférences''. Sélectionnez votre compte mail puis cliquez sur ''Édition'' et rendez-vous dans l'onglet ''Sécurité'' | Rendez-vous dans la configuration de votre compte mail par les menus ''Édition'', ''Préférences''. Sélectionnez votre compte mail puis cliquez sur ''Édition'' et rendez-vous dans l'onglet ''Sécurité'' | ||

[[Image: | [[Image:EvolutionGPG.png]] | ||

Depuis cet onglet, vous devez indiquer l'ID de votre clé et configurez les options qui vous semblent utiles. Validez toutes les fenêtres. | Depuis cet onglet, vous devez indiquer l'ID de votre clé et configurez les options qui vous semblent utiles. Validez toutes les fenêtres. | ||

| Ligne 197 : | Ligne 168 : | ||

La signature de clés publique est généralement réalisée lors de [http://www.gnupg.org/(fr)/documentation/howtos.html#GnuPG-Keysigning-Party keysigning party].<br /> | La signature de clés publique est généralement réalisée lors de [http://www.gnupg.org/(fr)/documentation/howtos.html#GnuPG-Keysigning-Party keysigning party].<br /> | ||

Vous pouvez plus simplement utiliser la commande trust, pour votre clé personnelle (en effet quel intérêt de garantir sa propre identité ?) : | Vous pouvez plus simplement utiliser la commande trust, pour votre clé personnelle (en effet quel intérêt de garantir sa propre identité ?) : | ||

$ | $ gpg2 --edit-key identifiant | ||

gpg (GnuPG) 2.2.1; Copyright (C) 2017 Free Software Foundation, Inc. | |||

This is free software: you are free to change and redistribute it. | |||

There is NO WARRANTY, to the extent permitted by law. | |||

La clef secrète est disponible. | |||

1 = ne sais pas ou | sec rsa2048/FFB59942A4A9A8DE | ||

créé : 2017-10-22 expire : 2019-10-22 utilisation : SC | |||

confiance : ultime validité : ultime | |||

ssb rsa2048/3F66082E40F2C28B | |||

créé : 2017-10-22 expire : 2019-10-22 utilisation : E | |||

[ ultime ] (1). Martin Toto <toto@mail.com> | |||

gpg> trust | |||

sec rsa2048/FFB59942A4A9A8DE | |||

créé : 2017-10-22 expire : 2019-10-22 utilisation : SC | |||

confiance : ultime validité : ultime | |||

ssb rsa2048/3F66082E40F2C28B | |||

créé : 2017-10-22 expire : 2019-10-22 utilisation : E | |||

[ ultime ] (1). Martin Toto <toto@mail.com> | |||

Décidez maintenant de la confiance que vous portez en cet utilisateur pour | |||

vérifier les clefs des autres utilisateurs (en regardant les passeports, en | |||

vérifiant les empreintes depuis diverses sources, etc.) | |||

1 = je ne sais pas ou n'ai pas d'avis | |||

2 = je ne fais PAS confiance | 2 = je ne fais PAS confiance | ||

3 = je | 3 = je fais très légèrement confiance | ||

4 = je fais entièrement confiance | 4 = je fais entièrement confiance | ||

5 = | 5 = j'attribue une confiance ultime | ||

m = retour au menu principal | m = retour au menu principal | ||

Quelle est votre décision ? 5 | |||

Voulez-vous vraiment attribuer une confiance ultime à cette clef ? (o/N) o | |||

sec rsa2048/FFB59942A4A9A8DE | |||

créé : 2017-10-22 expire : 2019-10-22 utilisation : SC | |||

confiance : ultime validité : ultime | |||

ssb rsa2048/3F66082E40F2C28B | |||

créé : 2017-10-22 expire : 2019-10-22 utilisation : E | |||

[ ultime ] (1). Martin Toto <toto@mail.com> | |||

gpg> quit | |||

Comme il s'agit de votre propre clé, une confiance ultime ne pose aucun souci. Souvenez vous que le fait d'ajouter une clé publique tierce dans un tel niveau de confiance requiert que vous ayez pu rencontrer son propriétaire et vous assurer de son identité. | Comme il s'agit de votre propre clé, une confiance ultime ne pose aucun souci. Souvenez vous que le fait d'ajouter une clé publique tierce dans un tel niveau de confiance requiert que vous ayez pu rencontrer son propriétaire et vous assurer de son identité. | ||

Version du 22 octobre 2017 à 18:12

Récupération et Installation de GnuPG

Il y a de très fortes chances pour que GnuPG soit déjà installé sur votre système. La procédure à suivre pour installer GnuPG sur votre Fedora est la suivante :

$ su -c 'dnf install gnupg2'

GnuPG est installé sur votre système. Pour vérifier que l'installation soit effective vous pouvez utiliser la commande :

$ gpg2 --version gpg (GnuPG) 2.2.1 libgcrypt 1.8.1 Copyright (C) 2017 Free Software Foundation, Inc. License GPLv3+: GNU GPL version 3 or later <https://gnu.org/licenses/gpl.html> This is free software: you are free to change and redistribute it. There is NO WARRANTY, to the extent permitted by law.

Home: /home/Renault/.gnupg

Algorithmes pris en charge :

Clef publique : RSA, ELG, DSA, ECDH, ECDSA, EDDSA

Chiffrement : IDEA, 3DES, CAST5, BLOWFISH, AES, AES192, AES256,

TWOFISH, CAMELLIA128, CAMELLIA192, CAMELLIA256

Hachage : SHA1, RIPEMD160, SHA256, SHA384, SHA512, SHA224

Compression : Non compressé, ZIP, ZLIB, BZIP2

Mise en place des clés

Génération de nouvelle(s) clé(s)

Il est assez simple de générer une nouvelle paire de clés, à l'aide de la commande gpg --gen-key :

$ gpg2 --gen-key

gpg (GnuPG) 2.2.1; Copyright (C) 2017 Free Software Foundation, Inc.

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law.

Remarque : Utilisez « gpg2 --full-generate-key » pour une fenêtre de dialogue de génération de clef complète.

GnuPG doit construire une identité pour identifier la clef.

Nom réel : Martin Toto

Adresse électronique : toto@mail.com

Vous avez sélectionné cette identité :

« Martin Toto <toto@mail.com> »

Changer le (N)om, l'(A)dresse électronique ou (O)ui/(Q)uitter ? O

De nombreux octets aléatoires doivent être générés. Vous devriez faire

autre chose (taper au clavier, déplacer la souris, utiliser les disques)

pendant la génération de nombres premiers ; cela donne au générateur de

nombres aléatoires une meilleure chance d'obtenir suffisamment d'entropie.

De nombreux octets aléatoires doivent être générés. Vous devriez faire

autre chose (taper au clavier, déplacer la souris, utiliser les disques)

pendant la génération de nombres premiers ; cela donne au générateur de

nombres aléatoires une meilleure chance d'obtenir suffisamment d'entropie.

gpg: clef FFB59942A4A9A8DE marquée de confiance ultime.

gpg: répertoire « /home/Renault/.gnupg/openpgp-revocs.d » créé

gpg: revocation certificate stored as '/home/Renault/.gnupg/openpgp-revocs.d/15DA690F412AA693BB0FAE6BFFB59942A4A9A8DE.rev'

les clefs publique et secrète ont été créées et signées.

pub rsa2048 2017-10-22 [SC] [expire : 2019-10-22]

15DA690F412AA693BB0FAE6BFFB59942A4A9A8DE

uid Martin Toto <toto@mail.com>

sub rsa2048 2017-10-22 [E] [expire : 2019-10-22]

La dernière étape est l'entrée du mot de passe. Ici, il est sage d'éviter vos date de naissance, second prénom ou nom de votre chien, car ce mot de passe constitue la dernière protection de votre clé privée. Si quelqu'un réussit à se procurer votre clé privée et est en mesure de trouver votre mot de passe (une date de naissance n'est pas difficile à dénicher en ayant un minimum de renseignements sur la personne), ce quelqu'un pourra sans vergogne lire vos documents cryptés et même signer à votre place, ce qui pourrait poser problème à vos correspondants...

N'oubliez pas que les mots de passe aléatoires, même s'ils sont un peu plus complexes à retenir au départ, restent la solution à privilégier, d'autant que de nombreux utilitaires se proposent de les générer pour vous :-). Il est également bon de prendre en compte que la casse du mot de passe sera respectée (majuscules/minuscules), et qu'en conséquence un bon mot de passe correspond à une suite de caractères alphanumériques mélangeant majuscules et minuscules à tout va.

Notez que vous pouvez générer votre clé avec plus d'options via la commande suivante gpg2 --full-generate-key. Cela permet de choisir l'algorithme utilisé la taille de la clé et de définir une autre date de validité. Mais si vous ne savez pas trop ce que vous faites, il est préférable d'utiliser la méthode simplifiée présentée plus haut.

Après la création d'une paire de clés, il est généralement conseillé de générer un certificat de révocation (pour le cas ou votre clé serait corrompue) :

gpg2 --output certif-revoc.asc --gen-revoke toto@mail.com

Maintenant que vos clés sont générées, nous vous conseillons d'en faire une sauvegarde en lieu sûr (clé USB par exemple, si vous ne la laissez pas traîner n'importe où ;-) ), il est en effet [quasi] impossible de générer 2 clés identiques, la perte de votre clé initiale (crash de disque dur ou réinstallation du système par exemple) vous empêcherait de relire vos documents cryptés.

Import de clé(s) existante(s)

Pour importer une clé publique ou privée, la commande est :

$ gpg2 --import /path/to/hey.asc

ou

$ gpg2 --import /path/to/key.gpg

Cette commande peut être utilisée pour importer votre clé privée lors d'une nouvelle installation de GnuPG (celle là même que vous aurez pris soin de copier sur clé USB...) ou encore pour ajouter la clé publique de l'un de vos correspondants / signataires.

Commandes usuelles

Voici une liste non exhaustive des commandes que vous pouvez invoquer avec GPG, vous pouvez obtenir la liste complète des commandes possibles à l'aide de gpg --help ou encore man gpg2 :

$ gpg --sign [fichier] faire une signature $ gpg --encrypt chiffrer les données $ gpg --encrypt-files [fichiers] chiffrer les fichiers $ gpg --decrypt déchiffrer les données (défaut) $ gpg --decrypt-files [fichiers] déchiffrer les fichiers $ gpg --verify vérifier une signature $ gpg --list-keys lister les clés $ gpg --list-secret-keys lister les clés secrètes $ gpg --gen-key générer une nouvelle paire de clés $ gpg --delete-keys enlever les clés du porte-clés public $ gpg --delete-secret-keys enlever les clés du porte-clés secret $ gpg --sign-key signer une clé $ gpg --edit-key signer ou éditer une clé $ gpg --gen-revoke générer un certificat de révocation $ gpg --export exporter les clés $ gpg --import importer/fusionner les clés

Les logiciels pour le chiffrement

De très nombreux logiciels supportent le chiffrement. Vous trouverez ci-dessous une liste de GUI (Interfaces graphiques) qui vous permettront de réaliser simplement via une interface graphique les principales opérations possibles avec GnuPG.

Les GUIs GnuPG

Il existe plusieurs interfaces pour GnuPG, consultez la liste des GUI pour une liste plus complète.

Sous GNU/Linux, les utilisateurs de KDE peuvent utiliser KGPG (voir ci-dessous), distribué dans le paquetage kgpg.

# dnf install kgpg

Les utilisateurs de gnome, quant à eux, préfèreront sûrement l'utilitaire seahorse.

# dnf install seahorse

Les GUIs pour les courriels

Il existe de très nombreux clients courriels sur le marché, et aussi de très nombreux plugins GnuPG pour ces clients. Nous expliquons dans cette page l'installation du plugin Enigmail pour Mozilla Thunderbird, la configuration d'Evolution, le client mail par défaut de Fedora ainsi que pour Claws Mail. Pour Thunderbird, il est possible de trouver une liste des plugins MUA pour GnuPG.

Thunderbird

Comme énoncé ci-dessus, le plugin GPG pour Mozilla se nomme Enigmail.

Vous pouvez installer l'ensemble depuis les dépôts comme suit :

# dnf install thunderbird thunderbird-enigmail

Vient ensuite la configuration d'enigmail. La configuration par défaut du plugin Enigmail devrait être correcte, il n'est besoin de spécifier le chemin vers GnuPG que si celui-ci n'est pas dans votre variable PATH.

Il suffit alors d'activer le support GPG pour votre compte mail :

Si l'adresse de votre compte correspond à l'adresse que vous avez entrée lors de la création de votre clé, vous pouvez laisser Thunderbird gérer automatiquement la sélection de votre clé (option par défaut) et il vous suffit alors dans les paramètres de votre compte de cocher la case "Activer le support PGP pour cette identité" ; dans le cas ou les adresses mail ne correspondraient pas, il vous faudrait sélectionner l'option "utiliser un identifiant de clé particulier" puis de cliquer sur le bouton "choisir une clé", la liste des clés secrètes paramétrées sur votre ordinateur apparaitra et vous n'auriez plus qu'à sélectionner la vôtre.

Evolution

La configuration de vos clés GnuPG sous Evolution est très simple et très rapide, la fonction étant intégrée au client.

Rendez-vous dans la configuration de votre compte mail par les menus Édition, Préférences. Sélectionnez votre compte mail puis cliquez sur Édition et rendez-vous dans l'onglet Sécurité

Depuis cet onglet, vous devez indiquer l'ID de votre clé et configurez les options qui vous semblent utiles. Validez toutes les fenêtres.

Claws Mail

La configuration sous Claws Mail nécessite l'installation d'un module complémentaire, disponible dans le dépôt officiel de Fedora.

# dnf install claws-mail-plugins-pgp

Une fois installé, vous devez charger les modules depuis le menu de Claws Mail Configuration, Modules..., puis cliquez sur Charger et sélectionnez les trois fichiers commençant par pgp.

Une fois chargés, rendez-vous dans la configuration de votre compte mail par les menus Configuration, Édition des comptes. Sélectionnez le compte mail lié à votre clé GnuPG et cliquez sur Édition. Une nouvelle catégorie, intitulée GPG dans la catégorie Modules, est apparue dans le menu gauche. Il ne vous reste qu'à indiquer l'ID de votre clé ou d'utiliser la clé par défaut de votre trousseau.

Au secours !

Expéditeur non vérifié : Ajouter une clé à la base de confiance

Si vous utilisez la signature numérique pour vos messages sur une liste de diffusion, vous pourrez constater que votre signature est correcte, mais que l'expéditeur n'a pas été vérifié.

Cela signifie qu'il n'est pas dans votre base de confiance. Il existe deux possibilités pour ajouter une clé à votre base de confiance, le recours à 'trust' ou la signature de votre clé publique par un tiers.

La signature de clés publique est généralement réalisée lors de keysigning party.

Vous pouvez plus simplement utiliser la commande trust, pour votre clé personnelle (en effet quel intérêt de garantir sa propre identité ?) :

$ gpg2 --edit-key identifiant

gpg (GnuPG) 2.2.1; Copyright (C) 2017 Free Software Foundation, Inc.

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law.

La clef secrète est disponible.

sec rsa2048/FFB59942A4A9A8DE

créé : 2017-10-22 expire : 2019-10-22 utilisation : SC

confiance : ultime validité : ultime

ssb rsa2048/3F66082E40F2C28B

créé : 2017-10-22 expire : 2019-10-22 utilisation : E

[ ultime ] (1). Martin Toto <toto@mail.com>

gpg> trust

sec rsa2048/FFB59942A4A9A8DE

créé : 2017-10-22 expire : 2019-10-22 utilisation : SC

confiance : ultime validité : ultime

ssb rsa2048/3F66082E40F2C28B

créé : 2017-10-22 expire : 2019-10-22 utilisation : E

[ ultime ] (1). Martin Toto <toto@mail.com>

Décidez maintenant de la confiance que vous portez en cet utilisateur pour

vérifier les clefs des autres utilisateurs (en regardant les passeports, en

vérifiant les empreintes depuis diverses sources, etc.)

1 = je ne sais pas ou n'ai pas d'avis

2 = je ne fais PAS confiance

3 = je fais très légèrement confiance

4 = je fais entièrement confiance

5 = j'attribue une confiance ultime

m = retour au menu principal

Quelle est votre décision ? 5

Voulez-vous vraiment attribuer une confiance ultime à cette clef ? (o/N) o

sec rsa2048/FFB59942A4A9A8DE

créé : 2017-10-22 expire : 2019-10-22 utilisation : SC

confiance : ultime validité : ultime

ssb rsa2048/3F66082E40F2C28B

créé : 2017-10-22 expire : 2019-10-22 utilisation : E

[ ultime ] (1). Martin Toto <toto@mail.com>

gpg> quit

Comme il s'agit de votre propre clé, une confiance ultime ne pose aucun souci. Souvenez vous que le fait d'ajouter une clé publique tierce dans un tel niveau de confiance requiert que vous ayez pu rencontrer son propriétaire et vous assurer de son identité.