Introduction à la sécurité sous Fedora

Article en cours de rédaction ou de modification !

Le présent article est actuellement en cours de rédaction ou de modification.

Adressez-vous à la personne en charge pour toute proposition ou modification.

| Avertissement: Cet Article n'a pas pour but de vous expliquez comment pirater une machine, mais au contraire de définir les points faibles de vos serveurs ou machines, pour évité des attaques incongrues. |

Présentation

Nmap pour « Network Mapper » est un logiciel libre qui permet l'exploration réseau et des audits de sécurité. Sa rapidité et sa facilité nous permet de scanner d'un simple hôte local à un réseau de plusieurs machines. Ce logiciel est devenu une référence chez les administrateurs réseau, car il permet une large vu de la sécurité du réseau. Il nous permet de déterminer les hôtes présents sur le réseau, de détecter leur OS, sa version, les services qui y sont exécutés et leurs versions. Il permet aussi de "voir" quels paquets et quels ports sont filtrés par le pare-feu. Dans cet article nous allons voir comment détecter les ports qui sont ouverts et non protégés, et quels services trounent dessus.

Quels risques ?

Attaquer sa propre machine pour évaluer son niveau de sécurité et une chose, mais le faire sur celle de son voisin est considéré comme un crime de l'ordre du pénal. C'est à dire des peines de prison ne sont pas à exclure. Cela s'appelle la cybercriminalité.

Voici un résumé des risques:

Source:LEGIFRANCE

Article 323-1

Le fait d'accéder ou de se maintenir, frauduleusement, dans tout ou partie d'un système de traitement automatisé de données est puni de deux ans d'emprisonnement et de 30000 euros d'amende. Lorsqu'il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, la peine est de trois ans d'emprisonnement et de 45000 euros d'amende.

Article 323-2

Le fait d'entraver ou de fausser le fonctionnement d'un système de traitement automatisé de données est puni de cinq ans d'emprisonnement et de 75000 euros d'amende.

Article 323-3

Le fait d'introduire frauduleusement des données dans un système de traitement automatisé ou de supprimer ou de modifier frauduleusement les données qu'il contient est puni de cinq ans d'emprisonnement et de 75000 euros d'amende.

Article 323-7

La tentative des délits prévus par les articles 323-1 à 323-3-1 est punie des mêmes peines.

| Note En plus de ses condamnations, on peut être privé de ses droits civiques pendant 5ans, ne plus toucher un ordinateur à vie, placer sous tutelle financière. Toute fois il n'existe à l'heure actuelle aucune législation véritablement internationale concernant la criminalité informatique. Un pirate pourra donc avoir un accès non autorisé à un système informatique se trouvant à l'étranger sans être trop inquiété par la justice. |

Quels Outils ?

- Pour l'installer

Ouvrez un terminal et tapez:

su -c 'yum install nmap'

- Pour le désinstaller :

su -c 'rpm -e nmap'

Utilisation

Scan d'une seule machine:

Dans un terminal tapez:

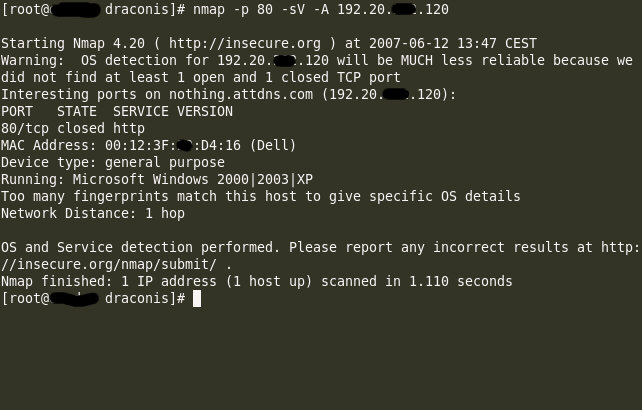

#nmap -p 80 -sV -A 192.168.X.X

- -p 80: Signifie que l'on écoute le port 80 sur l'adresse Ip, pour écouter sur un autre port par exemple le "42", il faut mettre "-p 42", sil'on veut scanné tous les ports ne pas mettre cette option.

- -sV: Nous permet d'afficher les services et leurs version qui tournent sur les ports ouverts.

- -A: Détecte l'os et nous donne sa version.

---

[Exemple]

Décryptons les informations à l'écran.

80/tcp closed http

Cette ligne nous informe qu'il a bien trouvé le port 80. Nous apprenons aussi qu'il est fermé depuis l'exterieur "tcp closed". Dernière indication le servicequi tourne derrière le port est du Http. Comme le port est fermé nous ne pouvons voir la version du service, ceci n'est possible que si le port est ouvert

MAC Address: 00:12:3F:xx:D4:16 (Dell) Device type: general purpose Running: Microsoft Windows 2000|2003|XP

L'option -A nous à permit d'obtenir ces informations.

Network Distance: 1 hop

Informe sur le nombre de noeuds réseaux nmap a du traversé avant de joindre l'hôte réseau.