SSH: Simplifier une connexion passant par un Proxy

Article en cours de rédaction ou de modification !

Le présent article est actuellement en cours de rédaction ou de modification.

Adressez-vous à la personne en charge pour toute proposition ou modification.

Introduction

L'authentification en SSH

La plus part des utilisateurs avancés en informatique utilisent leur poste personnel pour se connecter vers des serveurs de travail distants et extérieurs à leur réseau local.

Le protocole standard de connexion dans ce cas est le SSH pour Shecured SHell (terminal sécurisé).

La commande de base pour lancer une connexion SSH est:

user@pc-client ]$ ssh -l login pc-serveur

Ce qui équivaut à :

user@pc-client ]$ ssh login@pc-serveur

où l'utilisateur user de la machine pc-client va se connecter sur le compte de l'utilisateur login sur la machine distante pc-serveur.

De plus toute connexion SSH repose sur une authentification, l'utilisateur qui lance la connexion depuis une machine locale doit en effet s'identifier sur la machine distante.

Pour cela il existe deux possibilités la première est de taper chaque fois le mot de passe correspondant au nom d'utilisateur donné dans la commande de connexion et qui est login dans mon exemple:

user@pc-client ]$ ssh -l login pc-serveur login@pc-serveur's password:

Et il faut donner le mot de passe, ce qui peut être relativement fastidieux si l'on utilise plusieurs connexions ou si l'on doit rétablir la même connexion plusieurs fois par jour.

La seconde beaucoup plus fiable et intéressante est l'utilisation d'une clef de cryptage.

Cette clef est le garant de l'identité électronique et permet de se passer de mot de passe lors de la connexion.

Une clef de cryptage est spécifique à un utilisateur et une machine donnée, de plus la clef se compose de deux parties, une partie privée réservée l'ordinateur et à l'utilisateur local,

et une partie publique destinée à tout ordinateur distant sur lequel l'utilisateur de l'ordinateur local souhaite se connecter.

La technique présentée dans ce document pour faire <<rebondir>> une connexion SSH sur une machine proxy est basée sur l'utilisation des clefs de cryptage.

Génération de clef de cryptage

A titre purement informatif compte tenu de la puissance des ordinateurs actuels il faut quelques jours pour casser un mot de passe classique d'une dizaine de caractères contre une vingtaines d'années pour une clef de cryptage 1024 bits*.

Sachant que la complexité de la clef augmente façon exponentielle avec sa taille bits utiliser des clefs de cryptage permet de conserver des marges

confortables de sécurité.

Sur Linux/Unix la commande à utiliser pour générer une clef de cryptage est la suivante:

user@pc-client ]$ ssh-keygen -t rsa -b 4096

où l'option -t indique le type de cryptage (ici rsa du nom des mathématiciens Rivest, Shamir et Adleman qui l'ont développé) et l'option -b la complexité du cryptage (ici 4096 bits).

En tapant entrée un invite demande de donner le dossier dans lequel les clefs vont être déposées:

Generating public/private rsa key pair. Enter file in which to save the key (/home/user/.ssh/id_rsa):

Ce dossier est toujours par défaut le dossier ~/.ssh qui est un dossier caché dans le répertoire

de connexion de l'utilisateur, le ~ est la syntaxe abrégée de /home/user et désigne le répertoire de connexion par défaut

de l'utilisateur dans un système Linux/Unix.

En tapant entrée pour conserver cette valeur par défaut il vient:

Enter passphrase (empty for no passphrase): Enter same passphrase again:

Il est alors possible de rajouter un mot de passe additionnel dans la clef, étape inutile que l'on saute en tapant 2 fois sur entrée.

Enfin un résumé du travail effectué pour générer les clefs est affiché:

Your identification has been saved in /home/user/.ssh/id_rsa. Your public key has been saved in /home/user/.ssh/id_rsa.pub. The key fingerprint is: 49:99:10:a8:80:a0:80:99:34:09:3b:1a:86:cf:1d:6b login@pc-client

Cette commande permet de créer 2 fichiers placés par défaut dans le répertoire ~/.ssh/ et se nommant 'id_rsa' (qui représente la partie privée de la clef)

et 'id_rsa.pub' qui représente la partie publique de la clef.

Partie publique d'une clef de cryptage 4096 bits de type rsa pour l'utilisateur user sur la machine pc-client:

ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAgEAsAQld3wDloQxCC/ANMMAFS8/p1tYqMOKNinmb+ f9EUV6WXsbIOrlF104LVa1hcduowroDKLxOYczdB7FW+TnFCuUdstCCajOdr0lg+tjw7qtGAG3 Bv16V45vnBAPq2NP00Y942yhasAbt7U1yRbHXMHYZu2dKSongh/tUrcO66thIRyHrNZD7pDrg+ jc7REMW2JhPGukstjaH4+pJo+p0ML4+d5IoegOIIMlxANTqysaCSqI/QfbzN5JZgJEtWUYgEA9 Vsb4EO/dGwSdDaoZ8aKfKUvGDGR6HpmRJH2qAeztoi42kiBxRMRlHedsQg8PphvGi+6VDTf8uK Y4OW7BUWV7MBIfIJj+gf4shIeQWs7zaLx4k9zeTwspFQTN7jYdFTotNelJWEmNBKj+TwEZj7Vd 8mM157xt/lGp5Rx9EdrcNsGJ3+xvYumqLdTuPJkslqIW9WjvB6mJLcKgkYe6URi+JKif47YdXe I6CcFcd5BVEjJn1t2Yyj5QNHOJbzVvvOLH9OKvdIl7V5S29/dkUz9CO/WpoSJRzUsQdXMocHTS 0Jc0siz9op1Ii2h2nyPkJsvlzopIOBd5zW9UZj2u/VTjKNKCSHoeiJVqrLt/CmwlTPXvV053nm Ya+MF/HAogVP7OwHaecxz0SNwNUou4YOu/GuO6SNKEWyy2ydQdM9s= user@pc-client

L'instruction user@pc-client est facultative, il est possible de la remplacer par l'adresse ip ou un vide ce qui est utile lorsque que l'ordinateur ne se connecte pas sur le web en utilisant une adresse ip fixe (cas d'un ordinateur personnel avec connexion par modem réinitialisée à chaque mise en fonction).

Partie privée d'une clef de cryptage 4096 bits de type rsa pour l'utilisateur user sur la machine pc-client:

-----BEGIN RSA PRIVATE KEY----- MIIJJQIBAAKCAgEAsAQld3wDloQxCC/ANMMAFS8/p1tYqMOKNinmb+f9EUV6WXsb IOrlF104LVa1hcduowroDKLxOYczdB7FW+TnFCuUdstCCajOdr0lg+tjw7qtGAG3 Bv16V45vnBAPq2NP00Y942yhasAbt7U1yRbHXMHYZu2dKSongh/tUrcO66thIRyH rNZD7pDrg+jc7REMW2JhPGukstjaH4+pJo+p0ML4+d5IoegOIIMlxANTqysaCSqI /QfbzN5JZgJEtWUYgEA9Vsb4EO/dGwSdDaoZ8aKfKUvGDGR6HpmRJH2qAeztoi42 kiBxRMRlHedsQg8PphvGi+6VDTf8uKY4OW7BUWV7MBIfIJj+gf4shIeQWs7zaLx4 k9zeTwspFQTN7jYdFTotNelJWEmNBKj+TwEZj7Vd8mM157xt/lGp5Rx9EdrcNsGJ 3+xvYumqLdTuPJkslqIW9WjvB6mJLcKgkYe6URi+JKif47YdXeI6CcFcd5BVEjJn 1t2Yyj5QNHOJbzVvvOLH9OKvdIl7V5S29/dkUz9CO/WpoSJRzUsQdXMocHTS0Jc0 siz9op1Ii2h2nyPkJsvlzopIOBd5zW9UZj2u/VTjKNKCSHoeiJVqrLt/CmwlTPXv V053nmYa+MF/HAogVP7OwHaecxz0SNwNUou4YOu/GuO6SNKEWyy2ydQdM9sCASMC ggIAeLJi1Zbd443YeqRmipRX1AMkVYB3Tyb/sBy7RWvgu2LXjdDCJTNbQzibjM2+ TRsKCWaQfbGPd+euQP8oPwNcoB3iJZKw8K5Ebq2WEVDz8+24hX2E0Zfe3PP0wskv UPOkc53hS32wg7bub1ev2ljDOEpogRf2vSQ4WTp22aIY3B2+8iIxJg9EhlS+wNox F5apYzwla0J/kJSy09A5eYcVW/No5dpAbwWGB6pjChDo6mayxHTwOHpq1Z+9TUNi UH/WSVCfFu7V/Pw/2AMp3Xv0iG+DFQDCUaP797nCnK3w62Ci8t3cRvGswXC6XaYB F1rI5u55hIZXlAkiUrsfPVNCulVgXEoWBo5W5aa2IrOa6husLrb+M4bMC8Aqp5hA ihR8UV+cNAAm8q/W+s+QwDnEnK/7PWElIZOJJO9uVpd3WNYwvTEzMASUSjlwVN8w nzJIp0xNWqZ9PZyKvRHMwEn0cKiZ8kJ7rpncMFJpEWIRBSb2kxlSx0R8F9b3nwN+ mUmXyCHyVeQPdff7W3hcQrzeCB6Vy1GEEnRK9EZRvflekMcdkOA9ZDUwR2rqDGBw Q0+vCux8TOlWWm3UxXyiqI4b9Xrf+O+eEYgYTQNutInwEV90zcZHb/AFL+8P4sxr WosVnRlCgd0DVmlcGKftpYBu+s5lF/UbW6jsPdueYIEp3AsCggEBAN4A64C63bt6 +V9q+fh/ndwOC6n/NpSaLNBONnZW5lKMuAe2WfRrbzMyGLSisSx3kqSRFxJrD9GU OfmIlBlSs61haI6ZyNuRtdooME0iX8XluBZ3hRtDj0caCl+3AcsYzP0F9fcjbr6Y rlKhH8KlwYMSummDMs7LOaKxytUH7sXEybtuf9V9T08qhAhdhCNMNt3gyNcHjjDb RAtwA3z79qUPWH5TVRFfYvLtnTMxpTVJCJiqBUJoi7/cpHmrO0uTmgXJILKORndh c0YWiUOUNUezJcIbQVsIq8yhHXaFnjetrZ8dkkAC8Kkw5KaFoPkSk3TDhMEochbF IZqEdI3IpIMCggEBAMr4aKVZeU3vebZNQp55fN/fmPJGp3kFO8KcqiXDk9sFu9xd usn6cdXsE4WohYBjQzrTzHh0sZ5cbnr1vWZG/J/JD6CFcQowFiZo1xek9KnyP+cD 9sWKKTN6JP5JoftyX9CCWBCIFlcjk8IVBfpd498awUP2lsrt7dd1TGQTi48C70st YnXw7oYCQ3zS59X++zTG//JsIrKJOlkT55UtPAK4WicygE4NLNka8X32l8URLkUG g8jsaHdxiPU79SLdR/vovRfYKHGZpP+oBtlsu86Sex1WkrVnYgeCsIuHmcedzPAw MNRL+cTHwECidYyun7SoKIfJ8RARX1yWCIn3g8kCggEAUnVeyWn6lhe7tboFEygW D+f1tCuX7g1hGiut1C7n1YS5YfNF+7LgKPVZoi3Mx1+c3goBQVr3PzcOOBzJSzv5 mCt+m12xARjdJSTevZBstzgRLOqQhngt5zWO0xgWm+Sj6POV33OPiJ8cLVHJ99cq nmYKuXnfq+UVaFCqbGIIOtQQajBbXey3DsamEbxVprXofkwtVy6xKBbtY1V9o3OH fyL0+7iNT5h1Nai2uz5TTk5TpmsJRI07OKJo+f3FkRmQ+tWtDx7m+SQyIVjT5eaX cmccpy6x3/voCi021EBCFK45LHiyqg+4eVtNnO/OE16rzEifBepzhMzgmHpXLVkn KQKCAQBilemvZfkXOc1nLNc3B87wZUpJyovbshW2TBgg+JhFz5XCznCrPyFZRsen Udpxj0yKSZ3UG2w2+bIBNYfhOGwTGIPu4bqP63h5DlnYSM6bsC2quMhRUbw9kxlI T6Zy0Sc5Y+GhoS9sJzkjwRGIPDt6/l3fLqEDeuE8w/HndzUoNKAdM00UttpBFwrW Oo3c+DDfHtQWqY0yJWV7uTX4AAc0hW2eApYXSDpa0pKNo6jNbr6zz/bd7yttNyVD 6ewYP5f+A1SH7KXuCMx8LQqkHt7grYxBczFQy9CHThs8dRAtwayvLVmLr9+3WbUm tU8J0Sj/+efM7Q6wCHAlp/WE106jAoIBAEpQelrj6WbnkweT1m8eN1ZVlfIFRLdY NQbZPxKw85hy8NEeyfAdg6r24AytOa/qtYuNnsDqtSJfwPL2h7aeS10Aeo34K643 MQFazjRLZOwPxlLftTXL4xqppsx0aCKtKUTtlcNr1jl3NO2FIudIuOfUbCoR/dBb EByseaTX1VR/FAT5h/BaegxW5uhJSf/5LCDZ1l6Lj/KOdQpeU33L0a8lUjvVXr2p YQZO/HIKCTvhKp6sTjuZz7BqMfUl0fpEpVQCCEkgeJhfMynmbdpHYeVbdZD0pV85 duRCCc0CfqVr5b0QFzH9XXhgwPeMiSThT+KK6YiSX/EJ7XICVI8Yaew= -----END RSA PRIVATE KEY-----

La partie privée de la clef de cryptage ne doit en aucun cas être partagée, elle est la propriété exclusive de utilisateur qui l'a créé.

Il ne faut jamais la déplacer, modifier les conditions d'accès ou le contenu du fichier lui même.

Le degré de complexité de ces clefs est évident et est assez impressionnant en comparaison de celui d'un mot de passe classique.

Fonctionnement des clefs de cryptage

Pour pouvoir établir une connexion par clef cryptée entre le poste local sur lequel la clef a été créée et un poste distant il faut tout d'abord se connecter une fois sur le poste distant en utilisant la méthode d'authentification par mot de passe.

Il faut ensuite se placer dans le dossier ~/.ssh de la machine distante et créer un fichier dont le nom est 'authorized_keys'.

Ce fichier doit contenir une copie des clefs publiques des utilisateurs pouvant se connecter sur la machine distante (une simple copie du contenu du fichier

'id_rsa.pub' généré plus haut).

user@pc-client ]$ scp ~/.ssh/id_rsa.pub login@pc-serveur:rsa.pub-user login@pc-serveur's password: id_rsa.pub 100% user@pc-client ]$ ssh login@pc-serveur login@pc-serveur's password: login@pc-serveur ]$ login@pc-serveur ]$ cat rsa.pub-user >> ~/.ssh/authorized_keys

| Attention ! Le fichier ~/.ssh/authorized_keys ne doit être accessible que par l'utilisateur qui en est le propriétaire et uniquement en lecture et en écriture: login@pc-serveur ]$ chmod 600 ~/.ssh/authorized_keys ou login@pc-serveur ]$ chmod u+rw,g-rwx,o-rwx ~/.ssh/authorized_keys |

A partir de maintenant la connexion entre les deux machines dans le sens poste local vers poste distant se fera sans nécessiter de mot de passe et avec des clefs de cryptage.

Il n'y a simplement qu'a taper la commande dans un terminal pour être connecté instantanément sans aucunes autres formalités:

user@pc-client ]$ ssh login@pc-serveur login@pc-serveur ]$

| Remarque Pour établir une connexion sans mot de passe dans les deux sens, c'est à dire également sans mot de passe de pc-serveur vers pc-client il faut créer une clef de cryptage sur la machine distante et copier sa partie publique dans le fichier ~/.ssh/authorized_keys de la machine locale. |

| Attention ! Il faut également vérifier les permissions d'accès au fichier authorized_keys user@pc-client ]$ chmod 600 ~/.ssh/authorized_keys |

Faire <<rebondir>> une connexion SSH

La procédure de connexion d'une machine à une autre est grandement simplifiée par l'utilisation des clefs de cryptage.

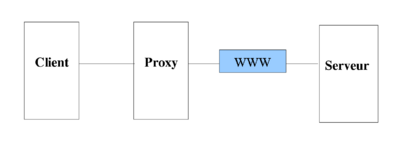

Cependant les normes de sécurités devenant de plus en plus drastiques, les administrateurs réseau choisissent fréquemment de contrôler tous les flux entrant et sortant de leur réseau en bloquant les connexions directes d'un poste client du réseau local vers un serveur externe (et vice-versa) il faut alors passer par un poste proxy [Fig. (proxy)] qui filtre les connexions entrantes (et sortantes).

Les connexions et plus particulièrement les transferts de données entre les machines client et serveur deviennent fastidieuses.

Dans le cas de la copie d'un fichier d'un poste client d'un réseau local vers un poste serveur distant il faudrait effectuer dans l'ordre les opérations:

- 'Copie des fichiers sur le proxy'

- 'Connexion sur le proxy'

- 'Copie des fichiers sur le serveur distant depuis le proxy'

Et peut être, pour travailler et modifier ce fichier sur le serveur distant:

- 'Connexion sur le serveur distant depuis le proxy'.

La première étape nécessaire pour mettre en place le <<rebond>> SSH est de générer des clefs de cryptage sur chacune des machines concernées (le client, le proxy et le serveur).

Bien sur l'opération reste possible avec des mots de passe mais demeure dans ce cas toujours un peu laborieuse.

Il faut ensuite créer un fichier ~/.ssh/authorized_keys sur chacune des machines concernées (le client, le proxy et le serveur) et copier dans chaque fichier authorized_keys le contenu des parties publiques des clefs de cryptage des deux autres machines.

Cela permet d'activer la connexion par clef dans les deux sens: client -> proxy -> serveur (sens 1) et serveur -> proxy -> client (sens 2).

| Remarque Pour établir une connexion uniquement dans le sens 1 il faut copier la partie publique de la clef du client dans le fichier ~/.ssh/authorized_keys du proxy, ainsi que les parties publiques des clefs de cryptage du proxy et du client dans le fichier ~/.ssh/authorized_keys du serveur. |

Une fois cette étape accomplie, il faut créer un fichier portant le nom de config dans le dossier ~/.ssh de la machine client.

Dans ce fichier doivent figurer les instructions suivantes:

Host=pc-proxy Hostname=proxy.nom_de_domaine_de_pc-proxy User=user_sur_proxy Host=pc-serveur User=login ProxyCommand=ssh pc-proxy nc -c pc-serveur.nom_de_domaine_de_pc-serveur 22

Les 3 premières lignes indiquent les instructions relatives à la connexion sur la machine pc-proxy, et les 3 dernières indiquent les instructions à lancer lors de la connexion sur la machine pc-proxy pour se connecter sur la machine pc-serveur depuis la machine pc-client.

La commande nc (pour netcat) est un utilitaire permettant d'ouvrir des connexions réseau.

A l'aide de la ProxyCommand c'est à dire une commande qui va être exécutée sur le proxy pc-proxy on demande d'ouvrir une connexion réseau vers le serveur distant.

| Remarque La syntaxe de la commande nc/netcat peu varier d'un distribution linux à l'autre et à plus forte raison d'un système d'exloitation à l'autre. En effet il existe plusieurs implémentations de cette commande très simple. Dans la distribution Fedora c'est l'implémentation GNU de la commande netcat qui est utilisée. |

| Attention ! Il est indispensable de s'assurer que le fichier ~/.ssh/config qui vient d'être créé n'est accessible que par l'utilisateur qui en est le propriétaire et uniquement en lecture et en écriture: user@pc-client ]$ chmod 600 ~/.ssh/config |

Après la création du fichier ~/.ssh/config une simple commande permet de se connecter directement depuis le poste client vers le serveur distant:

user@pc-client ]$ ssh pc-serveur login@pc-serveur ]$

La connexion par le proxy passe inaperçue.

Le grand avantage de cette configuration et de l'utilisation de la ProxyCommand n'est pas uniquement de permettre une connexion plus simple,

mais également de rediriger convenablement toute opération SSH depuis le client vers le serveur et en particulier le transfert de fichiers.

Ainsi pour copier un fichier file du poste client vers le serveur distant il suffit de taper la commande:

user@pc-client ]$ scp file pc-serveur:

A titre d'exemple voici le contenu du fichier ~/.ssh/config utilisé depuis un poste client pc-client du réseau local reseau-local.fr pour se connecter sur les machines distantes serveur1.fr et serveur2.com:

Host=proxy Hostname=proxy.reseau-local.fr User=user-proxy Host=serveur1 User=user-1 ProxyCommand=ssh proxy nc -c serveur1.fr 22 Host=serveur2 User=user-2 ProxyCommand=ssh proxy nc -c serveur2.com 22

user-proxy est le nom d'utilisateur sur le proxy du réseau local 'proxy.reseau-local.fr', user-1 est le nom d'utilisateur sur le serveur distant 'serveur1.fr' et user-2 est le nom d'utilisateur sur le serveur distant 'serveur2.com'

Pour se connecter sur les serveurs distants serveur1.fr et serveur2.com il faut utiliser les commandes:

user@pc-client ]$ ssh serveur1

et

user@pc-client ]$ ssh serveur2

Pour copier un fichier file depuis le poste pc-client du réseau local vers une de ces deux machines, serveur1.fr et serveur2.com, il faut utiliser respectivement les commandes:

user@pc-client ]$ scp file serveur1:

et

user@pc-client ]$ scp file serveur2:

Le temps gagné en configurant convenablement vos connexions SSH peut être considérable.

Références

- C'est une équipe de chercheurs français qui est pour la première fois arrivée à casser une clef de cryptage de 512 bits en 1999: http://www.cnrs.fr/Cnrspresse/n378a10.htm, cela à grand coup de super-ordinateurs;

Catégorie:Sécurité Catégorie:Réseaux et Serveurs Catégorie:SSH