« Obsolète - Parefeu - firewall - netfilter - iptables » : différence entre les versions

| Ligne 53 : | Ligne 53 : | ||

* Le service iptables permet de lancer et d'arrêter le pare-feu. Il permet aussi de sauvegarder les règles de filtrage.<br>- La commande <cmd>service iptables start</cmd> permet de démarrer le pare-feu. Dans l'installation par défaut du système, elle est exécutée au lancement du système.<br>- La commande <cmd>service iptables stop</cmd> permet d'arrêter le pare-feu. Dans l'installation par défaut du système, elle est exécutée à l'arrêt du système.<br>- La commande <cmd>service iptables save</cmd> permet de sauvegarder les règles du pare-feu. Elle doit être exécutée par nos propres soins. Nous verrons celà plus loin.<br> | * Le service iptables permet de lancer et d'arrêter le pare-feu. Il permet aussi de sauvegarder les règles de filtrage.<br>- La commande <cmd>service iptables start</cmd> permet de démarrer le pare-feu. Dans l'installation par défaut du système, elle est exécutée au lancement du système.<br>- La commande <cmd>service iptables stop</cmd> permet d'arrêter le pare-feu. Dans l'installation par défaut du système, elle est exécutée à l'arrêt du système.<br>- La commande <cmd>service iptables save</cmd> permet de sauvegarder les règles du pare-feu. Elle doit être exécutée par nos propres soins. Nous verrons celà plus loin.<br> | ||

{{Note|titre=Lancement automatique du service|contenu=Si dans votre installation le service iptables n'est pas lancé automatique, il suffit d'exécuter les commandes:<br><cmd>chkconfig iptables --on</cmd><br><cmd>service iptables start</cmd>}} | {{Note|titre=Lancement automatique du service|contenu=Si dans votre installation le service iptables n'est pas lancé automatique, il suffit d'exécuter les commandes:<br><cmd>chkconfig iptables --on</cmd><br><cmd>service iptables start</cmd>}} | ||

Version du 30 avril 2009 à 18:38

Article en cours de rédaction ou de modification !

Le présent article est actuellement en cours de rédaction ou de modification.

Adressez-vous à la personne en charge pour toute proposition ou modification.

Introduction

- Le pare-feu (firewall) est un des éléments de la sécurité informatique.

Il permet d'isoler un élement (une machine) ou un ensemble d'élements (zone de confiance - plusieurs machines), d'où la notion de coupe-feu.

- Pourquoi un pare-feu (firewall) sous Linux ?

L'idée que Linux ne nécessite pas de sécurisation spécifique, puisqu'il est sécurisé de par son architecture, est fortement répendue.

Certe. Mais, l'erreur est humaine, et les informaticiens aussi (il parait).

Donc, notre noyau (kernel) Linux adoré et ses différents serveurs, applications et commandes qui l'accompagne pour composer une distribution Gnu/Linux ne sont pas exempts de failles logicielles.

Autrement dit humaines, si vous avez bien suivi ;-)

- L'autre principal argument est que le système propriétaire, dont je tairais le nom, est la principale cible des pirates et autres scripts kiddies.

Oui, mais celà ne veut pas dire qu'un système Gnu/Linux n'est jamais la cible d'attaques.

Et la sagesse populaire le dit : il vaut mieux prévenir que guérir.

- Bref, si vous voulez pouvoir vous pavaner en disant qu'avec votre Gnu/Linux vous étes en sécurité, il vous faut aussi :

- éviter d'utiliser le super-utilisateur (root),

- mettre des mots de passes sûrs à vos utilisateurs,

- lancer le minimum de services,

- éviter d'ouvrir les mails et les pièces jointes de mail dont vous ne connaissez pas la source,

- ne pas lancer / installer n'importe quel programme d'une source inconnue / non vérifiée,

- mettre en place un serveur mandataire (proxy),

...

- mettre en place un pare-feu.

Dans ce tutorial, nous allons donc nous arréter sur la phrase en gras dans la liste ci-dessus.

Nous allons essayer de rester simple et pratique.

Des références permettront d'approfondir le(s) sujet(s) pour ceux qui le souhaiteront.

| Utilisation du super-utilisateur Toutes les commandes du document sont a effectuer en tant que super-utilisateur. Pour cela : - soit vous avez ouvert un terminal et vous étes passés en super-utilisateur par la commande : su -, - soit, vous effectuez systèmatiquement les commandes données de la façon suivante : su - -c 'commande_à_exécuter'. Pour simplifier les explications, nous considérons que vous étes passés en super-utilisateur. |

Les composants du pare-feu

- Actuellement (noyaux Linux 2.4 et 2.6), le pare-feu Gnu/Linux est composé principalement du module Netfilter, des commandes iptables et ip6tables, et des services iptables et ip6tables.

- Le module Netfilter effectu le filtrage en tenant compte de l'état des connexions.

- Cela est particulièrement interressant pours le protocoles en mode connecté comme TCP. Celà permet d'assurer qu'un paquet est légitime suivant l'état de la connexion, les indicateurs (flags) des paquets, et différents chiens de garde (timer).

- Les protocoles en mode non connecté comme UDP ne sont pas oubliés. Pour UDP, un mécanisme de chien de garde (timer) interne à Netfilter permet de mettre en place une notion d'état. Ou encore, pour ICMP l'enchaînement logique des paquets est vérifié.

- D'autres modules sont utilisés par Netfilter, suivant le protocole à filtrer.

Nous n'en parlons pas plus pour l'instant.

- IPv4 et IPv6 ?

- La commande et le service iptables concerne la version IPv4 des protocoles Internet.

- La commande et le service ip6tables concerne la version IPv6 des protocoles Internet.

Dans la suite du tutorial, nous ne traiterons que la version IPv4.

- Le service iptables permet de lancer et d'arrêter le pare-feu. Il permet aussi de sauvegarder les règles de filtrage.

- La commande service iptables start permet de démarrer le pare-feu. Dans l'installation par défaut du système, elle est exécutée au lancement du système.

- La commande service iptables stop permet d'arrêter le pare-feu. Dans l'installation par défaut du système, elle est exécutée à l'arrêt du système.

- La commande service iptables save permet de sauvegarder les règles du pare-feu. Elle doit être exécutée par nos propres soins. Nous verrons celà plus loin.

| Lancement automatique du service Si dans votre installation le service iptables n'est pas lancé automatique, il suffit d'exécuter les commandes: chkconfig iptables --on service iptables start |

- La commande iptables permet de composer des règles de filtrage qui sont utilisées par le module Netfilter.

C'est l'objet principal de ce tutorial.

Sauvegarde et restauration des règles

- Soyons pratiques :

- Vous écrivez des règles avec la commande iptables. Ces règles sont prises en compte par Netfilter.

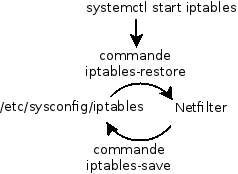

- Vous sauvegardez ces règles avec la commande service iptables save. Le service iptables fait appel à la commande iptables-save pour sauvegarder les règles prises en compte par Netfilter dans le fichier /etc/sysconfig/iptables.

- Vous arrêtez le système, ce qui provoque l'appel à la commande service iptables stop.

- Vous relancez le système, ce qui provoque l'appel à la commande service iptables start. La commande service iptables start fait appel à la commande iptables-restore pour que Netfilter prenne en compte les règles sauvegardées dans le fichier /etc/sysconfig/iptables.

- Si vous avez bien suivi, vous devez avoir compris que :

- Si vous créez des régles avec la commande iptables elles sont prises en compte par Netfilter qui les utilise immédiatement.

- Si vous ne faites pas appel à la commande iptables-save, avant l'arrêt du système (ou simplement du service iptables) les règles non sauvegardées sont perdues.

- Si vous appel à la commande iptables-save, avant l'arrêt du système (ou simplement du service iptables) les règles sauvegardées seront rechargées au prochain démarrage du système (ou simplement du service iptables). Ouf !

- Et un dessin, valant mieux qu'un long discours, même s'il fallait faire le discours :

Le service iptable

Les régles iptables par défaut

- Si vous faites une installation par défaut d'une Fedora 10, Netfilter / iptables est installée avec quelques régles iptables.

Nous allons nous baser sur ces régles comme point de départ à nos explications.

- Le contenu par défaut du fichier /etc/sysconfig/iptables d'une distribution Fedora 10 est le suivant :

# Firewall configuration written by system-config-firewall # Manual customization of this file is not recommended. *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT -A INPUT -p icmp -j ACCEPT -A INPUT -i lo -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT -A INPUT -j REJECT --reject-with icmp-host-prohibited -A FORWARD -j REJECT --reject-with icmp-host-prohibited COMMIT

Il s'agit du format de sauvegarde.

Il n'est pas conseigné de modifier directement ce fichier.

Nous ne décrirons pas plus ce format.

- Les commandes à lancer pour obtenir le même résultat sont les suivantes :

iptables -t filter -F iptables -t filter -X iptables -t filter -P INPUT ACCEPT iptables -t filter -P FORWARD ACCEPT iptables -t filter -P OUTPUT ACCEPT iptables -t filter -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT iptables -t filter -A INPUT -p icmp -j ACCEPT iptables -t filter -A INPUT -i lo -j ACCEPT iptables -t filter -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited service iptables save

- Vous pouvez constater que le format de sauvegarde est assez proche des règles iptables que nous vennons d'indiquer. Nous allons donc nous attacher à vous expliquer ces règles.

- Table "filter" :

Toutes les commandes iptables se rapportent à une table. L'option '-t' permet d'indiquer la table concernée.

Dans notre cas, il s'agit de la table "filter". C'est la table par défaut. Il est donc possible d'ommettre cette option.

La table "filter" permet de stocker toutes les règles qui concernent le filtrage des paquets.

Nous verrons les autres tables en temps utile.

- Notion de chaîne :

Dans l'exemple de script iptables ci-dessus, 3 chaînes apparaissent : INPUT, OUTPUT et FORWARD.

La notion de chaîne est complémentaire à celle de table. Nous savons que la table filter nous permet de stocker les règles de filtrage. Ce stokage se fait dans des chaînes.

La chaîne INPUT de la table filter permet de stocker les règles qui concernent le filtrage des paquets a destination de notre machine.

La chaîne OUTPUT de la table filter permet de stocker les règles qui concernent les filtrage des paquets qui partent de notre machine.

La chaîne FORWARD de la table filter permet de stocker les règles qui concernent le filtrages des paquets qui transitent par notre machine. Cette chaîne est utile dans le cas où notre machine se comporte en passerelle, ce qui n'est pas le cas par défaut.

Chaîne utilisateur :

INPUT, OUTPUT et FORWARD sont des chaînes standard fournies par défaut. Quand cela nous sera utile nous verrons cet aspect chaîne utilisateur.

- iptables -t filter -F

L'option -F (ou --flush) permet de supprimer les règles d'une chaîne.

Si la chaîne n'est pas précisée, comme dans notre exemple, toutes les règles de toutes les chaînes sont supprimées. Avec la règle suivante, il s'agit d'un ré-initialisation typique du filtrage.

- iptables -t filter -X

L'option -X (ou --delete-chain) permet de supprimer une chaîne utilisateur.

Si la chaîne n'est pas précisée, comme dans notre exemple, toutes les chaînes utilisateurs sont supprimées. Avec la règle précédente, il s'agit d'un ré-initialisation typique du filtrage.

- Notion de politique par défaut :

Les chaînes standard (INPUT, OUTPUT et FORWARD pour le filtrage) disposent d'une politique par défaut. Lorsqu'une chaîne standard est parcourue et qu'aucune règle ne permet d'accepter ou refuser le paquet la politique par défaut de la chaîne est appliquée.

- Notion de cible :

Parmis les cibles les plus communes, nous citons "ACCEPT" pour accepter les paquets, "DROP" pour refuser sans donner d'indication à l'émetteur et "REJECT" pour rejeter les paquets en indiquant une raison. Quelques autres possibilités seront vues ultérieurement.

- iptables -t filter -P INPUT ACCEPT

Application de la cible ACCEPT comme politique par défaut (option -P ou --policy) sur la chaîne INPUT de la table filter.

- iptables -t filter -P FORWARD ACCEPT

Application de la cible ACCEPT comme politique par défaut (option -P ou --policy) sur la chaîne FORWARD de la table filter.

- iptables -t filter -P OUTPUT ACCEPT

Application de la cible ACCEPT comme politique par défaut (option -P ou --policy) sur la chaîne OUPUT de la table filter.

EN COURS

Comment vérifier mes règles ?

Le suivi de connexion

Une interface graphique

Passé, présent et futur

Références

http://fr.wikipedia.org/wiki/Pare-feu