Obsolète - Parefeu - firewall - netfilter - iptables

| Article obsolète. Reportez vous à l'article : Parefeu - firewall - firewalld Cet article a été marqué comme obsolète, vous devriez chercher des informations plus à jour. |

Introduction

Avant de poursuivre, veuillez vous référer à la page Parefeu -firewall.

Guide de lecture

- Ce tutoriel concerne la configuration du pare-feu netfilter / iptables, "à la main", dans le cadre d'un poste utilisateur.

- Notre démarche est d'introduire, progressivement, une partie des éléments nécessaires à une compréhension déja bien approfondie de Netfilter / iptables et de son utilisation. Ceci en essayant d'aplanir les difficultés que peut rencontrer un novice. Mais je vais être clair, ça ne sera pas forcément facile.

- Notez quand même que si vous ne voulez pas trop y réfléchir et que vous voulez faire des trucs "compliqués" il ne faudra pas vous plaindre si vous faites des bêtises.

- Nous ne ferons pas une revue exhaustive de toutes les possibilités. Les références en fin de tutoriel permettront d'approfondir le sujet pour ceux qui le souhaitent (cf. Parefeu_-_firewall_-_netfilter_-_iptables#Références).

- Si vous trouvez tout cela trop compliqué, il vous reste la possibilité d'utiliser le commande system-config-firewall qui vous donnera accès à une interface graphique (ou via le menu Système->Administration->Pare-feu). Mais ce n'est pas le propos de ce tutoriel. Sachez seulement, que les deux méthodes sont exclusives.

| Utilisation du super-utilisateur Toutes les commandes du document sont à effectuer en tant que super-utilisateur. Pour cela je propose deux possibilités : - soit vous avez ouvert un terminal et vous êtes passé en super-utilisateur par la commande : su -, - soit, vous effectuez systématiquement les commandes données de la façon suivante : su - -c 'commande_à_exécuter'. Pour simplifier les explications, nous considérons que vous êtes passé en super-utilisateur. |

Les composants du pare-feu

- Actuellement (noyaux Linux 2.4 et 2.6), le pare-feu Gnu/Linux est composé principalement du module Netfilter, des commandes iptables et ip6tables, et des services iptables et ip6tables.

- Le module Netfilter effectue le filtrage en tenant compte de l'état des connexions.

- Cela est particulièrement intéressant pour les protocoles en mode connecté comme TCP. Cela permet d'assurer qu'un paquet est légitime suivant l'état de la connexion, les indicateurs (flags) des paquets, et différents temporisateurs (timer).

- Les protocoles en mode non connecté comme UDP ne sont pas oubliés. Pour UDP, un mécanisme de temporisateurs (timer) interne à Netfilter permet de mettre en place une notion d'état. Ou encore, pour ICMP l'enchaînement logique des paquets est vérifié. - D'autres modules sont utilisés par Netfilter, suivant le protocole à filtrer.

Par exemple, des modules spécifiques sont fournis pour filtrer les protocoles ftp ou irc (et d'autres).

Nous en reparlerons plus loin. - IPv4 et IPv6 ?

- La commande et le service iptables concerne la version IPv4 des protocoles Internet.

- La commande et le service ip6tables concerne la version IPv6 des protocoles Internet.

Dans la suite du tutoriel, nous ne traiterons que la version IPv4. - Le service iptables permet de lancer et d'arrêter le pare-feu. Il permet aussi de sauvegarder les règles de filtrage.

- La commande systemctl start iptables permet de démarrer le pare-feu. L'installation par défaut du système démarre automatiquement le pare-feu au lancement du système.

- La commande systemctl stop iptables permet d'arrêter le pare-feu. L'installation par défaut du système arrête automatiquement le pare-feu à l'arrêt du système.

- La commande /sbin/iptables-save > /etc/sysconfig/iptables permet de sauvegarder les règles que nous ajoutons. Elle doit être exécutée par nos propres soins. Nous verrons cela plus loin. - La commande iptables permet de composer des règles de filtrage qui sont utilisées par le module Netfilter.

C'est l'objet principal de ce tutoriel.

| Lancement automatique du service Si dans votre installation le service iptables n'est pas lancé automatiquement, il suffit d'exécuter les commandes: systemctl enable iptables systemctl start iptables |

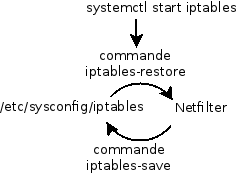

Sauvegarde et restauration des règles

- Soyons pratiques :

- Vous écrivez des règles avec la commande iptables. Ces règles sont prises en compte par Netfilter au moment où vous les exécutez. Elles sont ajoutées aux règles déjà existantes.

- Vous sauvegardez ces règles avec la commande iptables-save >/etc/sysconfig/iptables pour sauvegarder l'ensemble des règles prises en compte par Netfilter dans le fichier standard pour Fedora /etc/sysconfig/iptables.

- Vous relancez le système, SystemD effectue l'équivalent de la commande systemctl start iptables. La commande systemctl start iptables fait appel à la commande iptables-restore pour que Netfilter prenne en compte les règles sauvegardées dans le fichier /etc/sysconfig/iptables.

- Si vous avez bien suivi, vous devez avoir compris que :

- Si vous créez des règles avec la commande iptables elles sont prises en compte par Netfilter qui les utilise immédiatement.

- Si vous ne faites pas appel à la commande iptables-save >/etc/sysconfig/iptables, avant l'arrêt du système (ou simplement du service iptables) les règles non sauvegardées sont perdues.

- Si vous faites appel à la commande iptables-save >/etc/sysconfig/iptables, avant l'arrêt du système (ou simplement du service iptables) les règles sauvegardées seront rechargées au prochain démarrage du système (ou simplement du service iptables). Ouf !

- Si vous créez des règles avec la commande iptables elles sont prises en compte par Netfilter qui les utilise immédiatement.

- Et un dessin, valant mieux qu'un long discours, même s'il fallait faire le discours :

Les règles iptables par défaut

- Si vous faites une installation par défaut d'une Fedora, Netfilter / iptables est installé avec quelques règles iptables, qui assurent déjà un bon niveau de sécurité.

Nous allons nous baser sur le fichier /etc/sysconfig/iptables avec les règles indiquées ci-dessous comme point de départ à nos explications :

| Attention ! Suivant la version de Fedora installée, votre fichier /etc/sysconfig/iptables peut présenter quelques différences mineures. |

- Le contenu par défaut du fichier /etc/sysconfig/iptables d'une distribution Fedora 10 est le suivant :

# Firewall configuration written by system-config-firewall # Manual customization of this file is not recommended. *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT -A INPUT -p icmp -j ACCEPT -A INPUT -i lo -j ACCEPT -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport 22 -j ACCEPT -A INPUT -j REJECT --reject-with icmp-host-prohibited -A FORWARD -j REJECT --reject-with icmp-host-prohibited COMMIT

Il s'agit du format de sauvegarde.

Il n'est pas conseillé de modifier directement ce fichier.

Nous ne décrirons pas plus ce format.

- Les commandes à lancer pour obtenir le même résultat sont les suivantes :

iptables -t filter -F iptables -t filter -X iptables -t filter -P INPUT ACCEPT iptables -t filter -P FORWARD ACCEPT iptables -t filter -P OUTPUT ACCEPT iptables -t filter -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT iptables -t filter -A INPUT -p icmp -j ACCEPT iptables -t filter -A INPUT -i lo -j ACCEPT iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport 22 -j ACCEPT iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited /sbin/iptables-save > /etc/sysconfig/iptables

- Vous pouvez constater que le format de sauvegarde est assez proche des règles iptables que nous venons d'indiquer. Nous allons donc nous attacher à vous expliquer ces règles.

- Prise en compte des nouvelles règles :

En considérons que nous avons mis les règles ci-dessus dans un fichier /root/iptables.new, pour les prendre en compte il faut exécuter la commande sh /root/iptables.new.

| Attention ! Si vous utilisez un fichier de règles iptables les droits en écriture doivent être donnés uniquement à l'utilisateur root. Sinon d'autres utilisateurs, officiels ou non, pourraient en modifier le contenu ... Dans notre exemple, la commande chmod 700 /root/iptables.new s'impose donc. Le 700 correspond à l'attribution des droits en lecture, écriture et exécution uniquement pour le propriétaire, le propriétaire devant être le super-utilisateur : root. |

- Parcours des règles iptables par Netfilter :

Suivant le cheminement des paquets (entrée, traversée ou sortie de la machine) Netfilter va essayer de faire correspondre les paquets aux différentes règles configurées. Quand un paquet correspond à une règles elle est appliquée et généralement le parcours est arrêté. Sinon, la mise en correspondance du paquet avec les régles qui suivent est poursuivie. S'il n'y a pas de correspondance qui provoque l'arrêt du parcours, une politique par défaut est appliquée (cf. ci-dessous).

- Table "filter" :

Toutes les commandes iptables se rapportent à une table. L'option '-t' permet d'indiquer la table concernée.

Dans notre cas, il s'agit de la table "filter". C'est la table par défaut. Il est donc possible d'omettre cette option. iptables -t filter ... et iptables ... sont équivalent.

La table "filter" permet de stocker toutes les règles qui concernent le filtrage des paquets.

- Notion de chaîne :

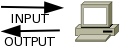

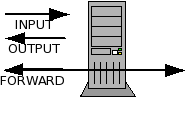

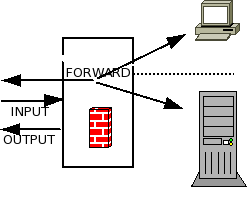

Dans l'exemple de script iptables ci-dessus, 3 chaînes apparaissent : INPUT, OUTPUT et FORWARD.

La notion de chaîne est complémentaire à celle de table. Nous savons que la table filter nous permet de stocker les règles de filtrage. Ce stockage se fait dans des chaînes.

- La chaîne INPUT de la table filter permet de stocker les règles qui concernent le filtrage des paquets à destination de notre machine.

- La chaîne OUTPUT de la table filter permet de stocker les règles qui concernent le filtrage des paquets qui partent de notre machine.

- La chaîne FORWARD de la table filter permet de stocker les règles qui concernent le filtrages des paquets qui transitent par notre machine. Cette chaîne est utile dans le cas où notre machine se comporte en passerelle, ce qui n'est pas le cas par défaut.

Les chaînes INPUT, OUTPUT et FORWARD sont des chaînes standards fournies par défaut. Quand cela nous sera utile nous verrons que nous avons la possibilité de définir des chaînes, dites, utilisateur.

- iptables -t filter -F

L'option -F (ou --flush) permet de supprimer les règles d'une chaîne dans une table.

Si la chaîne n'est pas précisée, comme dans notre exemple, toutes les règles de toutes les chaînes de la table sont supprimées. Avec la règle suivante, il s'agit d'une ré-initialisation typique du filtrage.

- iptables -t filter -X

L'option -X (ou --delete-chain) permet de supprimer une chaîne utilisateur dans une table.

Si la chaîne n'est pas précisée, comme dans notre exemple, toutes les chaînes utilisateurs de la tables sont supprimées. Avec la règle précédente, il s'agit d'une ré-initialisation typique du filtrage.

- Notion de politique par défaut :

Les chaînes standard (INPUT, OUTPUT et FORWARD pour le filtrage) disposent d'une politique par défaut. Lorsqu'une chaîne standard est parcourue et qu'aucune règle ne permet d'accepter ou de refuser le paquet la politique par défaut de la chaîne est appliquée.

- Notion de cible :

Parmi les cibles les plus communes, nous citons ACCEPT pour accepter les paquets, DROP pour rejeter les paquets sans prévenir l'émetteur et REJECT pour rejeter les paquets en indiquant une raison à l'émetteur. Il y a d'autres possibilités, comme la cible RETURN qui provoque le retour à la chaîne appelante. Nous en verrons des exemples plus loin.

- iptables -t filter -P INPUT ACCEPT

Application de la cible ACCEPT comme politique par défaut (option -P ou --policy) sur la chaîne INPUT de la table filter.

- iptables -t filter -P FORWARD ACCEPT

Application de la cible ACCEPT comme politique par défaut (option -P ou --policy) sur la chaîne FORWARD de la table filter.

- iptables -t filter -P OUTPUT ACCEPT

Application de la cible ACCEPT comme politique par défaut (option -P ou --policy) sur la chaîne OUPUT de la table filter.

- Notion d'état :

Du point de vue de Netfilter NEW, ESTABLISHED et RELATED sont les états possibles pour une connexion. Il existe aussi un état INVALID. Le terme connexion est valable pour le protocole TCP, mais de façon générale (protocole UDP et ICMP), il serait plus exact de parler d'un échange entre une source et une cible. La source étant représenté par son adresse IP et un port IP. La cible étant représenté par son adresse IP et un port IP.

NEW, c'est quand un échange débute.

ESTABLISHED concerne un échange qui se poursuit.

RELATED, concerne un échange qui débute en relation avec un autre échange. Par exemple, le protocole FTP utilise deux connexions ("échanges"). L'une concerne les commandes et l'autre les données. Les commandes permettront, entre autre, d'indiquer quel port IP utiliser pour les données. Ainsi, la connexion pour les données est bien relative à la connexion pour les commandes.

INVALID, en quelque sorte, c'est le contraire des 3 autres états.

Nous reparlerons de tout cela un peu plus loin.

- iptables -t filter -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

L'option -A (ou --append) permet d'ajouter une règle à la fin d'une chaîne. Dans ce cas, il s'agit de la chaîne INPUT. L'option -m (ou --match) permet de charger un module de correspondance, ici il s'agit du module state qui permet de faire une correspondance avec l'état de l'échange. Dans notre cas, ESTABLISHED ou RELATED. L'option -j (ou --jump) permet d'aller vers une cible, dans cette règle la cible est ACCEPT.

Cette règle permet d'accepter les échanges déjà établis ou relatif à un échange déjà établis, en entrée de notre machine.

- iptables -t filter -A INPUT -p icmp -j ACCEPT

La nouveauté, c'est l'option -p (ou --protocol) qui permet de reconnaître un protocole, comme icmp pour notre cas.

Cette règle permet d'accepter les paquets icmp en entrée de notre machine (ping et traceroute ça vous dit quelque chose ?).

- iptables -t filter -A INPUT -i lo -j ACCEPT

Ici, la nouveauté, c'est l'option -i (ou --in-interface) pour préciser une interface en entrée. Et présentement, il s'agit de l'interface local (lo) ou loopback. Cette règle permet d'accepter tous les paquets en entrée sur l'interface de loopback. Il s'agit d'une interface qui permet aux composants logiciels d'une même machine de communiquer entre eux.

- iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport 22 -j ACCEPT

Une correspondance est faite avec l'état NEW (-m conntrack --ctstate NEW).

L'option -m tcp, nous permet d'appeler le module qui traite du protocole tcp et de préciser un port IP de destination 22 (--dport 22).

Cette règle permet donc d'accepter les nouveaux échanges sur le port 22 en TCP, en entrée de notre machine. Il s'agit des connexions SSH (port 22) entrantes.

- iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited. La cible REJECT est associée à une option --reject-with icmp-host-prohibited. Cette règle va donc rejeter avec un paquet "icmp host prohibited" les paquets qui atteindront cette règle en entrée de notre machine.

- iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited. Cette règle est équivalente à la précédente mais pour les paquets qui étaient destinés à traverser notre machine.

- /sbin/iptables-save > /etc/sysconfig/iptables. Là, il s'agit simplement de sauvegarder les règles.

- Résumons nos explications

1 iptables -t filter -P INPUT ACCEPT 2 iptables -t filter -P FORWARD ACCEPT 3 iptables -t filter -P OUTPUT ACCEPT 4 iptables -t filter -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT 5 iptables -t filter -A INPUT -p icmp -j ACCEPT 6 iptables -t filter -A INPUT -i lo -j ACCEPT 7 iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport 22 -j ACCEPT 8 iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited 9 iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited

En 1 et 8, les paquets qui entrent sur notre machine sont acceptés par défaut (1), mais en fait ils seront rejetés (8) avant d'être traité par défaut ...

Avant d'en arriver là, d'autre règles (4, 5, 6 et 7) vont permettre d'accepter certains paquets.

En 2 et 9, les paquets qui traversent notre machine sont acceptés par défaut (2), mais en fait ils sont rejetés (9) avant d'être traité par défaut ...

En 3, toutes les communications sortantes sont acceptées sans restriction. C'est la seule règle qui concerne les paquets sortants.

En 4, les échanges déjà établis ou relatifs à un échange déjà établi sont acceptés.

En 5, les requêtes icmp sont acceptées.

En 6, les échanges locaux sont acceptés.

En 7, les connexions SSH entrantes sont acceptées. 22 est le port IP du service ssh. Nous aurions pu aussi indiquer directement le nom du service (ssh) tel qu'indiqué dans le fichier /etc/services.

- Prenons, quelques conclusions hâtives, de manière candide :

i) Nous avons l'air de pouvoir établir tout type d'échange vers l'extérieur.

ii) Nous acceptons les connexions ssh, ainsi que les requêtes icmp comme les ping.

iii) Et nous pensons être bien sécurisé.

Nous allons voir, dans la suite de ce tutoriel, que le i et le iii ne sont pas complètement exacts. Et nous verrons comment améliorer la situation. Mais avant ceci, nous avons besoin d'introduire d'autres éléments.

Rappel (ou introduction) de notions essentielles

Avant de poursuivre, nous allons présenter un certain nombre de notions essentielles pour bien comprendre la suite du tutoriel

L'adressage

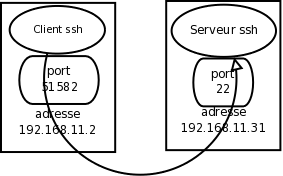

Commençons par un dessin :

Nous avons représenté un client ssh qui se connecte à un serveur ssh.

- Le serveur ssh se trouve sur une machine d'adresse ip 192.168.11.31.

Le serveur ssh écoute sur le port ip 22.

- Le client ssh se trouve sur une machine d'adresse ip 192.168.11.2.

Le port ip 51582 a été attribué au client ssh.

Le port ip 51582 restera attribué à ce client ssh, sur la machine 192.168.11.2 jusqu'à la fin des échanges pour cette connexion.

- L'adresse et le port ip du client ssh, sont l'adresse et le port ip source.

- L'adresse et le port ip du serveur ssh, sont l'adresse et le port ip destination.

- Le port ip 22 (ssh), fait parti des ports ip dit "ports reconnus" (Well Known Ports), de 0 à 1023.

- Il y aussi les ports enregistrés (Registered Ports), de 1024 à 49151.

- Et les ports dynamiques et/ou privés (Dynamic and/or Private Ports), de 49152 à 65535.

Vous pouvez voir les ports reconnus et les ports enregistrés dans le fichier /etc/services.

- Voilà, grosso-modo, le mécanisme d'adressage résumé pour ses points essentiels, avec pour exemple une connexion ssh. Nous n'aurons pas besoin d'en savoir plus sur ce sujet.

Connexion TCP - cas général

- TCP est un protocole en mode connecté.

C'est à dire qu'avant tout échange de données applicatives, le client demande une connexion à un serveur et le serveur accepte (ou refuse) la connexion.

- Une fois connecté les possibilités d'échanges sont multiples :

- Le client peut envoyer une requête et attendre la réponse, puis se déconnecter ou être déconnecté par le serveur.

- Le client peut envoyer une requête, attendre la réponse et recommencer.

- Le client peut envoyer plusieurs requêtes avant d'attendre les réponses, et recommencer ou pas.

- Ce pourrait aussi être le serveur qui envoi des requêtes et le client qui répond.

Finalement, le seul point formalisé et obligatoire c'est la connexion d'un client à un serveur. En fait, il y a aussi la déconnexion.

- Comment se passe une connexion TCP ?

- Un port TCP local est attaché au client, ainsi que l'adresse IP locale de l'interface réseau utilisée.

- Le client demande une connexion à une adresse IP distante et un port IP distant.

Il s'ensuit ce que l'on appelle : "the three-way handshake" ou "la poignet de main en trois messages" qui est déroulé :

- La machine cliente génère une trame TCP/IP avec l'indicateur SYN (synchronisation) positionné.

- La machine serveur répond avec une trame TCP/IP avec l'indicateur ACK (acknowledgement pour accusé de réception) positionné pour acquitter la trame SYN et l'indicateur SYN positionné.

- Le client acquitte lui aussi l'indicateur SYN du serveur avec une trame TCP/IP avec l'indicateur ACK positionné.

Ensuite les échanges de données applicatives peuvent avoir lieu.

- L'établissement d'une connexion TCP schématisée :

Client / Server SYN > < ACK + SYN ACK > ... Échanges de données ...

- Comment se passe une déconnexion TCP ?

- L'un des partenaires de la connexion, envoi une trame TCP/IP avec l'indicateur FIN positionné.

- L'autre partenaire répond avec une trame TCP/IP avec l'indicateur ACK positionné.

- Quand l'autre partenaire est prêt à terminer la connexion, il envoie une trame TCP/IP avec l'indicateur FIN positionné.

- Cette trame est elle aussi répondue avec une trame TCP/IP avec l'indicateur ACK positionné.

Si vous avez bien suivi, vous avez compris qu'un des partenaires peut demander la déconnexion, mais que l'autre peut continuer à envoyer des données jusqu'à ce qu'il décide lui aussi de demander la déconnexion.

- La fin d'une connexion TCP schématisée :

...

Échanges de données

...

FIN >

< ACK + FIN

ACK >

ou

...

Échanges de données

...

FIN >

< ACK

< envoi de données

< FIN

ACK >

Connexion TCP - cas du ftp

- Le protocole ftp nécessite deux connexions. L'une pour échanger des commandes. L'autre pour échanger les données à transférer. De plus, il existe le ftp actif et le ftp passif.

- L'établissement d'une connexion TCP pour les commandes ftp vers le port 21 (ftp) est classique :

Client / Server SYN (port ip cible 21) > < ACK + SYN ACK > ... changes des commandes et réponses ...

- Dans le cas du ftp actif, le client va envoyer au serveur une commande port avec le port à utiliser pour l'établissement d'une connexion pour le transfert des données. Le serveur va alors se connecter vers le client sur le port indiqué par la commande port (3333 dans l'exemple ci-dessous). Le port source pour l'échange des données sera la port 20 (ftp-data) :

Client / Server - échange des commandes SYN (port ip cible 21) > < ACK + SYN ACK > ... port 3333 > ... Client / Server - échange des données < SYN (port ip cible 3333, port ip source 20) ACK + SYN > < ACK ... transfert des données ...

- Dans le cas du ftp passif, c'est le serveur qui va envoyer au client une commande port avec le port à utiliser pour l'établissement d'une connexion pour le transfert des données. Le client va alors se connecter vers le serveur sur le port indiqué par la commande port (3333 dans l'exemple ci-dessous). Le port source pour l'échange des données n'est pas spécifique :

Client / Server - échange des commandes SYN (port ip cible 21) > < ACK + SYN ACK > ... < port 3333 ... Client / Server - échange des données SYN (port ip cible 3333, port ip source x) > < ACK + SYN ACK > ... transfert des données ...

Échanges UDP

- UDP est un protocole en mode non connecté.

Quand une application source veut envoyer des données en UDP elle les envoie directement à la cible.

Le protocole en lui même n'implique pas d'acquittement réseau ou même de réponse de l'application cible.

- C'est un protocole très simple, "très libre" ;-)

Les messages peuvent être unidirectionnels, ou bi-directionnels. Cela concerne le niveau application.

- L'adressage comporte toujours une adresse et un port cible, ainsi qu'une adresse et un port source.

Échanges ICMP

- Le protocole ICMP permet, principalement, des remontées d'erreurs ou d'informations de gestion.

Pour les erreurs, c'est par exemple, le message "Hôte inconnu" si vous vous trompez d'adresse IP pour vous connecter sur un serveur.

Pour les informations de gestion, c'est par exemple, un routeur qui indique qu'il va être saturé. Ce type de messages icmp est donc relatif à un autre échange.

- Le protocole ICMP permet aussi de la mise en place d'échange avec une requête et une réponse, comme la commande ping qui utilise le message ICMP "écho" et le message ICMP "réponse écho" (cf. http://fr.wikipedia.org/wiki/Ping_(logiciel)). Ce type d'échange n'est donc pas relatif à un autre échange.

- Du point de vue de netfilter / iptables et du suivi de connexion, ce qui est important de retenir c'est qu'il y a des messages icmp relatif à un autre échange et des échanges purement icmp avec une requête et une réponse.

Comment vérifier mes règles ?

Le shell

Que vient faire le shell dans cette histoire ?

Ce n'est pas tellement pour vérifier les règles, mais plutôt pour aider à corriger une erreur de syntaxe.

Si vous faites des erreurs dans l'écriture de vos règles iptables, vous allez vous retrouver avec des messages d'erreurs comme ci-dessous :

# sh /root/iptables.new iptables v1.4.1.1: invalid port/service `sshh' specified Try `iptables -h' or 'iptables --help' for more information. iptables : Sauvegarde des règles du pare-feu dans /etc/sysc[ OK ]tables :

Donc, vous savez qu'une des lignes de votre script comporte une erreur. Oui, mais quelle ligne ?

Il suffit de lancer le script de cette manière (avec l'option -x) :

# sh -x /root/iptables.new sh -x iptables.orig.new + iptables -t filter -F + iptables -t filter -X + iptables -t filter -P INPUT ACCEPT + iptables -t filter -P FORWARD ACCEPT + iptables -t filter -P OUTPUT ACCEPT + iptables -t filter -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT + iptables -t filter -A INPUT -p icmp -j ACCEPT + iptables -t filter -A INPUT -i lo -j ACCEPT + iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport sshh -j ACCEPT iptables v1.4.1.1: invalid port/service `sshh' specified Try `iptables -h' or 'iptables --help' for more information. + iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited + iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited + service iptables save iptables : Sauvegarde des règles du pare-feu dans /etc/sysc[ OK ]tables :

Ainsi, chaque ligne exécutée apparaîtra, éventuellement suivi de l'erreur renvoyée par iptables. Ce qui permettra de situer précisément la ligne fautive.

Dans l'exemple ci-dessus, nous avons voulu remplacer 22 par son nom de service ssh, mais nous avons indiqués sshh par erreur.

Il est vrai que dans notre cas l'erreur était facile à situer, mais dans un script plus long ...

Notez bien, que vous pouvez indiquer les ports IP par leur numéro ou par leur nom de service. Ces derniers sont référencés dans le fichier /etc/services. Oui je sais, je l'ai déjà dit. Mais c'est pour le fond de la classe.

Commande iptables

La commande iptables, avec quelques paramètres bien choisis, peut nous permettre de voir par où passe et par où ne passe pas les paquets.

Nous allons tester une connexion ssh entrante.

Pour cela, nous allons tout d'abord mettre à zéro (option -Z ou --zero) les compteurs associés aux règles de filtrage sur la machine cible :

[root@localhost ~]# iptables -t filter -Z

Sur une autre machine, nous lançons une connexion ssh :

[philippe@f10-i386 ~]$ ssh 192.168.11.31 philippe@192.168.11.31's password: Last login: Fri May 8 16:18:19 2009

Nous vérifions que nous sommes bien sur notre machine cible :

[philippe@localhost ~]$ ifconfig eth0

eth0 Link encap:Ethernet HWaddr 08:00:27:72:6E:65

inet adr:192.168.11.31 Bcast:192.168.11.255 Masque:255.255.255.0

adr inet6: fe80::a00:27ff:fe72:6e65/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:126 errors:0 dropped:0 overruns:0 frame:0

TX packets:145 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:14144 (13.8 KiB) TX bytes:17805 (17.3 KiB)

Interruption:11 Adresse de base:0xc020

Puis nous demandons une sorties "verbeuse" (option -v ou --verbose) en listant (option -L ou --list) les règles de filtrage sur notre machine cible :

[root@localhost ~]# iptables -v -L

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

52 5224 ACCEPT all -- any any anywhere anywhere state RELATED,ESTABLISHED

0 0 ACCEPT icmp -- any any anywhere anywhere

0 0 ACCEPT all -- lo any anywhere anywhere

1 60 ACCEPT tcp -- any any anywhere anywhere state NEW tcp dpt:ssh

0 0 REJECT all -- any any anywhere anywhere reject-with icmp-host-prohibited

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 REJECT all -- any any anywhere anywhere reject-with icmp-host-prohibited

Chain OUTPUT (policy ACCEPT 42 packets, 6048 bytes)

pkts bytes target prot opt in out source destination

Ainsi, nous avons accès à des compteurs d'octets et de paquets. Nous constatons que 52 paquets ont été comptabilisés sur la règle qui accepte les paquets d'un échange établis ou relatif à un échange établi, et 1 paquet sur la règle qui accepte les connexions ssh entrantes. Tout va bien.

Cette façon de procéder peut apporter une aide rapide pour les cas simples. Éventuellement, ce peux être une aide pour essayer de cibler où il y a un problème. C'est une première approche.

Log iptables

En cas de problème une solution efficace est de mettre des logs sur ce que l'on veut surveiller.

Mais comment fait-on une log avec iptables ?

Un exemple : surveillance des connexions ssh

Si je veux surveiller les connexions ssh, je vais ajouter la règles ci-dessous :

iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport ssh -j LOG --log-prefix "IPT-IN-CNX-SSH "

Règle, qui ressemble étrangement à celle qui nous permet d'accepter les connexions ssh entrantes :

iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport ssh -j ACCEPT

La seule différence concerne la cible ACCEPT que nous avons remplacés par une cible LOG, avec un prefix "IPT-IN-CNX-SSH ". L'espace final est important, il permettra de séparer le préfixe d'autres informations.

La cible LOG effectue son travail, puis redonne la main à la suite du traitement de mise en correspondance. La règle de log devra donc précéder la règle de filtrage, comme ceci :

iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport ssh -j LOG --log-prefix "IPT-IN-CNX-SSH " iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport ssh -j ACCEPT

Le résultat sera visible dans le fichier /var/log/messages, et donnera ceci :

May 2 18:22:32 localhost kernel: IPT-IN-CNX-SSH IN=eth0 OUT= MAC=08:00:27:72:6e:65:ba:dc:cc:60:54:79:08:00 SRC=192.168.11.1 DST=192.168.11.31 LEN=60 TOS=0x00 PREC=0x00 TTL=64 ID=24744 DF PROTO=TCP SPT=49219 DPT=22 WINDOW=5840 RES=0x00 SYN URGP=0

Nous pouvons observer, entres autres :

- le préfixe "IPT-IN-CNX-SSH " avec l'espace séparateur,

- l'interface d'entrée IN=eth0,

- l'adresse source SRC=192.168.11.1,

- l'adresse cible DST=192.168.11.31,

- le protocole PROTO=TCP,

- le port source SPT=49219,

- le port cible DPT=22 (port ssh),

- l'indicateur SYN.

Un autre exemple : on surveille tout

Ci-dessous, une nouvelle version de notre script avec des log partout, ou presque :

iptables -t filter -F iptables -t filter -X iptables -t filter -P INPUT ACCEPT iptables -t filter -P FORWARD ACCEPT iptables -t filter -P OUTPUT ACCEPT 1 iptables -t filter -A INPUT -i lo -j ACCEPT 2 #iptables -t filter -A INPUT -j LOG --log-prefix "IPT-IN " 3 iptables -t filter -A INPUT -m conntrack --ctstate ESTABLISHED -j LOG --log-prefix "IPT-IN-EST " 4 iptables -t filter -A INPUT -m conntrack --ctstate RELATED -j LOG --log-prefix "IPT-IN-REL " iptables -t filter -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT 5 iptables -t filter -A INPUT -p icmp -j LOG --log-prefix "IPT-IN-ICMP " iptables -t filter -A INPUT -p icmp -j ACCEPT 6 #iptables -t filter -A INPUT -i lo -j ACCEPT 7 iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport ssh -j LOG --log-prefix "IPT-IN-CNX-SSH " iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport ssh -j ACCEPT 8 iptables -t filter -A OUTPUT -j LOG --log-prefix "IPT-OUT-ACPT " 9 iptables -t filter -A INPUT -j LOG --log-prefix "IPT-IN-REJ " iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited /sbin/iptables-save > /etc/sysconfig/iptables

Ce que j'essaye de faire c'est de vous donner quelques idées pour essayer de comprendre ce qu'il se passe en cas de problème. Je vais commenter les lignes que j'ai préfixée d'un numéro.

1 J'ai ajouté la ligne 1, en remplacement de la ligne 6. Ceci pour que le trafic sur l'interface local ne nous perturbe pas dans les traces ci-dessous.

2 Je l'ai laissé en commentaire, mais cette ligne peut vous permettre de voir tout le trafic qui rentre sur votre machine. Des fois, il arrive que l'on n'arrive pas à voir par où passe un paquet et on fini par douter qu'il arrive jusqu'à la machine. C'est un moyen de vérifier.

3 Cette ligne permet de voir tout les paquets entrants qui seront acceptés car faisant parti d'un échange déjà établi.

4 Cette ligne permet de voir tout les paquets entrants qui seront acceptés car relatif à un échange déjà établi.

5 Là, nous allons tracer les paquets entrants de type icmp qui débute un nouvel échange.

6 Cette ligne a été remplacée en 1.

7 Ici, nous traçons les connexions ssh.

8 Nous traçons tout les paquets sortants de la machine.

9 Et là, nous traçons tout les paquets entrants qui vont être rejetés.

Au fait, pour prendre en compte de nouvelles règles, n'oubliez pas : sh /root/iptables.new.

Trace d'une connexion ssh

Ci-dessous, nous avons effectués une connexion ssh, à partir d'une autre machine. Nous avons vérifié que nous étions bien sur la bonne machine avec la commande ifconfig, puis nous nous sommes déconnectés :

[philippe@f10-i386 ~]$ ssh 192.168.11.31

philippe@192.168.11.31's password:

Last login: Thu May 7 22:57:22 2009 from 192.168.11.1

[philippe@localhost ~]$ /sbin/ifconfig eth0

eth0 Link encap:Ethernet HWaddr 08:00:27:72:6E:65

inet adr:192.168.11.31 Bcast:192.168.11.255 Masque:255.255.255.0

adr inet6: fe80::a00:27ff:fe72:6e65/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:9433 errors:0 dropped:0 overruns:0 frame:0

TX packets:5568 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:13737472 (13.1 MiB) TX bytes:397540 (388.2 KiB)

Interruption:11 Adresse de base:0xc020

[philippe@localhost ~]$ exit

logout

Connection to 192.168.11.31 closed.

Cette fois-ci, nous obtenons une trace de tout les échanges dans le fichier /var/log/messages :

1 May 7 23:02:08 localhost kernel: IPT-IN-CNX-SSH IN=eth0 OUT= MAC=08:00:27:72:6e:65:be:5b:7c:e7:bd:4c:08:00 SRC=192.168.11.1 DST=192.168.11.31 LEN=60 TOS=0x00 PREC=0x00 TTL=64 ID=20848 DF PROTO=TCP SPT=51582 DPT=22 WINDOW=5840 RES=0x00 SYN URGP=0 2 May 7 23:02:08 localhost kernel: IPT-OUT-ACPT IN= OUT=eth0 SRC=192.168.11.31 DST=192.168.11.1 LEN=60 TOS=0x00 PREC=0x00 TTL=64 ID=0 DF PROTO=TCP SPT=22 DPT=51582 WINDOW=5792 RES=0x00 ACK SYN URGP=0 3 May 7 23:02:08 localhost kernel: IPT-IN-EST IN=eth0 OUT= MAC=08:00:27:72:6e:65:be:5b:7c:e7:bd:4c:08:00 SRC=192.168.11.1 DST=192.168.11.31 LEN=52 TOS=0x00 PREC=0x00 TTL=64 ID=20849 DF PROTO=TCP SPT=51582 DPT=22 WINDOW=92 RES=0x00 ACK URGP=0 4 May 7 23:02:08 localhost kernel: IPT-OUT-ACPT IN= OUT=eth0 SRC=192.168.11.31 DST=192.168.11.1 LEN=73 TOS=0x00 PREC=0x00 TTL=64 ID=26176 DF PROTO=TCP SPT=22 DPT=51582 WINDOW=181 RES=0x00 ACK PSH URGP=0 5 May 7 23:02:08 localhost kernel: IPT-IN-EST IN=eth0 OUT= MAC=08:00:27:72:6e:65:be:5b:7c:e7:bd:4c:08:00 SRC=192.168.11.1 DST=192.168.11.31 LEN=52 TOS=0x00 PREC=0x00 TTL=64 ID=20850 DF PROTO=TCP SPT=51582 DPT=22 WINDOW=92 RES=0x00 ACK URGP=0 6 May 7 23:02:08 localhost kernel: IPT-IN-EST IN=eth0 OUT= MAC=08:00:27:72:6e:65:be:5b:7c:e7:bd:4c:08:00 SRC=192.168.11.1 DST=192.168.11.31 LEN=73 TOS=0x00 PREC=0x00 TTL=64 ID=20851 DF PROTO=TCP SPT=51582 DPT=22 WINDOW=92 RES=0x00 ACK PSH URGP=0 7 May 7 23:02:08 localhost kernel: IPT-OUT-ACPT IN= OUT=eth0 SRC=192.168.11.31 DST=192.168.11.1 LEN=52 TOS=0x00 PREC=0x00 TTL=64 ID=26177 DF PROTO=TCP SPT=22 DPT=51582 WINDOW=181 RES=0x00 ACK URGP=0 ...

1 Le commentaire IPT-IN-CNX-SSH nous permet de reconnaître une connexion ssh entrante qui débute un échange dans l'état NEW. Le port ip de destination (DPT=) est bien le 22. Le port ip source (SPT=) est le 51582. Les adresses sources (SRC=) et destination (DST=), avec les ports ip et le protocole (PROTO=) nous permettrons de faire le lien entre les différents messages. L'indicateur SYN, indique bien une connexion tcp qui débute.

2 Le commentaire IPT-OUT-ACPT correspond à un message sortant. Le protocole, les adresses et les ports source et destination nous permettent d'associer ce message aux échanges de notre connexion ssh. Ce message est l'acceptation de la connexion. Ceci est se déduit des indicateurs ACK et SYN.

3 Le commentaire IPT-IN-EST correspond de nouveau à un message entrant, mais qui fait partie d'un échange établi. L'indicateur ACK précise un message d'acquittement.

4, 7 ... Les paquets sortants sont tous acceptés.

5, 6 ... Les paquets entrants suivants sont bien reconnus comme faisant parti d'un échange en cours.

Le suivi de connexion

- Un pare-feu fait du suivi de connexion quand il peut tenir compte de l'enchaînement logique des différents échanges, entre une source et une cible, pour effectuer du filtrage.

C'est bien sûr le cas de netfilter / iptables qui dispose d'un module de suivi de connexion.

- Il faut comprendre le suivi de connexion, comme le suivi d'échanges initié par une source vers une cible.

Le quadruplet (adresse IP du client, port IP du client, adresse IP du serveur, port IP du serveur) va ainsi permettre au module de suivi de connexion d'identifier une connexion (ou échange de données) quelque soit le protocole.

- Tout échange débuté par un client (source) sera vu en état NEW par le module de suivi de connexion de netfilter / iptables.

Tout échange répondu par un serveur (cible) sera vu en état ESTABLISHED par le module de suivi de connexion de netfilter / iptables.

- Certains protocoles nécessitent un état supplémentaire, l'état RELATED. Cette état indique qu'une connexion est relative à un autre échange de données déjà en cours. L'exemple classique est le protocole ftp qui, comme nous l'avons vu en Parefeu_-_firewall_-_netfilter_-_iptables#Connexion_TCP_-_cas_du_ftp, utilise deux types de connexions. Une première connexion pour les échanges de commandes et d'autres connexions pour les transferts de données. Les connexions pour les transferts de données sont relatives à la connexion pour les échanges de commandes. C'est la commande port qui permet de définir sur quel port cible va se faire un transfert de données.

- Pour nous aider à bien comprendre le suivi de connexion avec netfilter / iptables, nous allons installer un outil qui permet de visualiser le contenu d'une table maintenue par le module de suivi de connexion. Pour l'installer, il faut exécuter la commande ci-dessous :

dnf install conntrack-tools

Suivi de connexion et TCP

La notion de connexion est évidente pour le protocole TCP puisqu'il s'agit d'un protocole en mode connecté, initié par un client vers un serveur.

Pour rappel les échanges SYN, ACK+SYN et SYN de la connexion (cf. Parefeu_-_firewall_-_netfilter_-_iptables#Connexion_TCP).

Suivi de connexion et TCP - Une connexion qui va bien

Utilisons l'outil conntrack pour suivre une connexion ssh (man conntrack pour en savoir plus).

Sur la machine cible de cette connexion ssh, nous lançons conntrack avec la commande conntrack -E -p TCP en tant que root, avec -E (--event) pour afficher les événements en temps réel, -p TCP (--proto TCP) pour filtrer sur le protocol tcp).

| Attention ! J'ai constaté un petit bug avec la commande : conntrack -E -p TCP. Cette dernière doit afficher des informations au fur et à mesure des échanges réseau. Mais elle ne le fait pas. Il faut faire une première fois la commande : conntrack -L, ce qui permet obtenir le contenu actuel de la table du suivi de connexions. Ensuite la commande conntrack -E -p TCP fonctionnera ! |

Ci-dessous, la connexion ssh effectuée à partir de la machine source. Nous avons vérifié que nous étions bien sur la bonne machine avec la commande ifconfig, puis nous nous sommes déconnectés :

[philippe@f11-x86-64 ~]$ ssh 192.168.0.13

philippe@192.168.0.13's password:

Last login: Sat Nov 7 13:07:01 2009

[philippe@localhost ~]$ /sbin/ifconfig eth0

eth0 Link encap:Ethernet HWaddr 08:00:27:72:6E:65

inet adr:192.168.0.13 Bcast:192.168.0.255 Masque:255.255.255.0

adr inet6: fe80::a00:27ff:fe72:6e65/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:4094 errors:0 dropped:0 overruns:0 frame:0

TX packets:2451 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:5222379 (4.9 MiB) TX bytes:205795 (200.9 KiB)

Interruption:11 Adresse de base:0xd020

[philippe@localhost ~]$ exit

logout

Connection to 192.168.0.13 closed.

[philippe@f11-x86-64 ~]$

Et sur la machine cible, le résultat obtenu avec la commande conntrack:

[root@localhost ~]# conntrack -E -p TCP 1 [NEW] tcp 6 120 SYN_SENT src=192.168.0.10 dst=192.168.0.13 sport=57625 dport=22 [UNREPLIED] src=192.168.0.13 dst=192.168.0.10 sport=22 dport=57625 2 [UPDATE] tcp 6 60 SYN_RECV src=192.168.0.10 dst=192.168.0.13 sport=57625 dport=22 src=192.168.0.13 dst=192.168.0.10 sport=22 dport=57625 3 [UPDATE] tcp 6 432000 ESTABLISHED src=192.168.0.10 dst=192.168.0.13 sport=57625 dport=22 src=192.168.0.13 dst=192.168.0.10 sport=22 dport=57625 [ASSURED] 4 [UPDATE] tcp 6 120 FIN_WAIT src=192.168.0.10 dst=192.168.0.13 sport=57625 dport=22 src=192.168.0.13 dst=192.168.0.10 sport=22 dport=57625 [ASSURED] 5 [UPDATE] tcp 6 30 LAST_ACK src=192.168.0.10 dst=192.168.0.13 sport=57625 dport=22 src=192.168.0.13 dst=192.168.0.10 sport=22 dport=57625 [ASSURED] 6 [UPDATE] tcp 6 120 TIME_WAIT src=192.168.0.10 dst=192.168.0.13 sport=57625 dport=22 src=192.168.0.13 dst=192.168.0.10 sport=22 dport=57625 [ASSURED] 7[DESTROY] tcp 6 src=192.168.0.10 dst=192.168.0.13 sport=57625 dport=22 packets=89 bytes=7505 src=192.168.0.13 dst=192.168.0.10 sport=22 dport=57625 packets=69 bytes=9209 [ASSURED] ^Cconntrack v0.9.8 (conntrack-tools): 7 flow events has been shown. [root@localhost ~]#

Pour bien comprendre le suivi d'une connexion TCP, il faut avoir connaissance des états possibles dans la table de suivie des connexions (cf. juste en dessous) ainsi que les indicateurs utilisés dans les échanges pour établir et terminer une connexion TCP (cf. Parefeu_-_firewall_-_netfilter_-_iptables#Connexion_TCP). Ci-dessous sont listés les états possibles dans le suivi de connexion. Il faut bien comprendre que ces états sont valables pour les deux extrémités (source et cible, ie. client et serveur) :

- SYN_SENT : un message avec seulement l'indicateur SYN a été vu (ie sans indicateur ACK). C'est le cas du premier message pour l'établissement d'une connexion TCP (source vers cible).

- SYN_RECV : un message avec les indicateurs SYN et ACK a été vu. C'est le deuxième message de l'établissement d'un connexion TCP (cible vers source).

- ESTABLISHED : un message avec l'indicateur ACK a été vu. C'est le cas du troisième message de l'établissement d'une connexion TCP (source vers cible).

- FIN_WAIT : Un message avec l'indicateur FIN a été vu. C'est le cas du premier message de fermeture d'une connexion TCP.

- CLOSE_WAIT : Un message avec l'indicateur ACK a été vu, ceci après qu'un message avec l'indicateur FIN ait été vu. La fermeture d'une socket a été demandée à une extrémité et elle est acquittée. Mais la fermeture n'est pas encore demandée à l'autre extrémité.

- LAST_ACK : Un message avec l'indicateur FIN a été vu, ceci après qu'un message avec l'indicateur FIN ait déjà été vu. La fermeture d'une socket est demandée par la seconde extrémité.

- TIME_WAIT : Un message avec l'indicateur ACK a été vu, ceci après que les deux indicateurs FIN de chaque extrémité aient été vus.

Notez que le premier message avec l'indicateur FIN peut être acquitté avec un message qui contient les indicateurs ACK et FIN car la fermeture est effectuée immédiatement par l'autre extrémité. Dans ce cas, l'état CLOSE_WAIT n'apparait pas.

Note : mes explications sur les états du suivi de conntrack sont issues de la littérature Internet qui n'est pas très expressive sur ce sujet. Tout au plus, les valeurs avec un vague commentaire en anglais très certainement issue du code source. Par contre, j'ai fais des expérimentations qui me permettent d'affirmer ce que j'écris. Mais il peut-être des cas peu courants qui m'ont échappés.

Bon, maintenant nous pouvons comprendre le suivi de connexion vu du coté du serveur, pour notre connexion ssh :

- Une nouvelle entrée est créée dans la table de suivi des connexions (NEW) : un message a été reçu et ce message ne fait pas parti d'un échange déjà référencé (même adresse source et cible, même port source et cible).

Le protocole tcp (tcp) est utilisé pour ce nouvel échange (le 6 correspond à tcp, cf. le fichier /etc/protocols pour l'ensemble des correspondances).

Le temps de validité pour cette entrée est actuellement de 120 secondes (il est décrémenté régulièrement).

Le message reçu avait l'indicateur SYN positionné (SYN_SENT) et il n'a pas encore été acquitté (UNREPLIED). C'est le début de la poignet de main en trois messages, un client a envoyé une demande de connexion TCP.

L'adresse et le port source de la requête de connexion sont, respectivement, 192.168.0.10 (premier src) et 57625 (premier sport). L'adresse et le port cible de la requête de connexion sont, respectivement, 192.168.0.13 (premier dst) et 22 (premier dport).

Bon, je n'en dis pas plus sur les adresses et ports sources et cibles, vous devriez y arriver maintenant. Et pour moi, ça va alléger les explications. Ouf ! - L'entrée est mise à jour (UPDATE). Le temps de validité est de 60 secondes. Un message avec les indicateurs ACK et SYN a été envoyé (SYN_RECV). L'indicateur ACK pour acquitter l'indicateur SYN reçu et SYN pour poursuivre la poignet de main en trois messages.

- L'entrée est mise à jour (UPDATE). Un temps de validité conséquent de 432000, soit 5 jours. Un message avec l'indicateur ACK a acquitté la fin de la poignet de main en trois messages, la connexion est établie (ESTABLISHED). Du trafic a été vu dans les deux sens (ASSURED).

- L'entrée est mise à jour (UPDATE). Le temps de validité passe à 120 secondes. Un message avec l'indicateur FIN a été émis (FIN_WAIT) pour la première fois. Dans notre cas c'est par le serveur sur exit de l'utilisateur..

- L'entrée est mise à jour (UPDATE). Le temps de validité passe à 30 secondes. Un message avec l'indicateur ACK et l'indicateur FIN a été émis (LAST_ACK). Le client a répondu acquitté la demande de déconnexion et a demandé aussi la déconnexion.

- L'entrée est mise à jour (UPDATE). Le temps de validité passe à 120 secondes. Un message avec l'indicateur ACK a été émis pour le dernier message avec l'indicateur FIN (TIME_WAIT). L'objet de cet état est de permettre que tout les échanges soient terminés, des messages pouvant encore être sur le réseau.

- L'entrée est détruite (DESTROY).

Pour information, les valeurs des temps de validités sont accessibles via la commande sysctl :

[root@f11-x86-64 ~]# sysctl -a | grep conntrack_tcp net.netfilter.nf_conntrack_tcp_timeout_syn_sent = 120 net.netfilter.nf_conntrack_tcp_timeout_syn_recv = 60 net.netfilter.nf_conntrack_tcp_timeout_established = 432000 net.netfilter.nf_conntrack_tcp_timeout_fin_wait = 120 net.netfilter.nf_conntrack_tcp_timeout_close_wait = 60 net.netfilter.nf_conntrack_tcp_timeout_last_ack = 30 net.netfilter.nf_conntrack_tcp_timeout_time_wait = 120 net.netfilter.nf_conntrack_tcp_timeout_close = 10 net.netfilter.nf_conntrack_tcp_timeout_max_retrans = 300 net.netfilter.nf_conntrack_tcp_timeout_unacknowledged = 300 net.netfilter.nf_conntrack_tcp_loose = 1 net.netfilter.nf_conntrack_tcp_be_liberal = 0 net.netfilter.nf_conntrack_tcp_max_retrans = 3

Suivi de connexion et TCP - Une connexion qui n'en est pas une

Nous allons utiliser la commande hping3 (man hping3 pour en savoir plus, oui je vous ai déjà fais ce coup là ! Et alors ?).

Cette commande permet de jouer avec les protocoles IP.

Sur la cible, la commande conntrack -L -p TCP que vous connaissez déjà est lancée en tant que root.

Sur la source, la commande hping3 -c 1 -p 22 -A 192.168.0.13 est lancée en tant que root, avec -c (--count) pour exécuter une fois la commande, -p 22 (--destport 22) pour une connexion ssh, -A (--ack) pour positionner l'indicateur ack.

- Le résultat de la commande hping3 sur la machine source :

[root@f11-x86-64 ~]# hping3 -c 1 -p 22 -A 192.168.0.13 HPING 192.168.0.13 (eth0 192.168.0.13): A set, 40 headers + 0 data bytes --- 192.168.0.13 hping statistic --- 1 packets tramitted, 0 packets received, 100% packet loss round-trip min/avg/max = 0.0/0.0/0.0 ms

Il y a eu 1 message envoyé (1 packets tramitted) et pas de retour (0 packets received). Le non retour s'explique par quelques petites protections via mes règles iptables sur ma machine source.

- Le résultat de la commande conntrack sur la machine cible :

[root@localhost ~]# conntrack -E -p TCP 1 [NEW] tcp 6 432000 ESTABLISHED src=192.168.0.10 dst=192.168.0.13 sport=2472 dport=22 [UNREPLIED] src=192.168.0.13 dst=192.168.0.10 sport=22 dport=2472 2 [UPDATE] tcp 6 432000 CLOSE src=192.168.0.10 dst=192.168.0.13 sport=2472 dport=22 src=192.168.0.13 dst=192.168.0.10 sport=22 dport=2472 3 [DESTROY] tcp 6 src=192.168.0.10 dst=192.168.0.13 sport=2472 dport=22 packets=1 bytes=40 src=192.168.0.13 dst=192.168.0.10 sport=22 dport=2472 packets=1 bytes=40 ^Cconntrack v0.9.8 (conntrack-tools): 3 flow events has been shown.

1 Une nouvelle entrée (NEW), directement créée dans l'état ESTABLISHED (ceci à cause de l'option -A de la commande hping3) mais en UNREPLIED car il n'y a pas eu de message dans les deux sens.

2 Une mise à jour de l'entrée (UPDATE) pour la passer dans l'état CLOSE.

3 Puis destruction de l'entrée (DESTROY).

- Et en prime, un petit extrait du fichier /var/log/messages de la cible :

[root@localhost ~]# tail -f /var/log/messages 1 Nov 8 16:52:59 localhost kernel: IPT-IN-CNX-SSH IN=eth0 OUT= MAC=08:00:27:72:6e:65:00:1b:fc:1d:4b:b8:08:00 SRC=192.168.0.10 DST=192.168.0.13 LEN=40 TOS=0x00 PREC=0x00 TTL=64 ID=2386 PROTO=TCP SPT=2472 DPT=22 WINDOW=512 RES=0x00 ACK URGP=0 2 Nov 8 16:52:59 localhost kernel: IPT-OUT-ACPT IN= OUT=eth0 SRC=192.168.0.13 DST=192.168.0.10 LEN=40 TOS=0x00 PREC=0x00 TTL=64 ID=0 DF PROTO=TCP SPT=22 DPT=2472 WINDOW=0 RES=0x00 RST URGP=0

1 Nous passons dans la règle iptables "iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport ssh -j ACCEPT" avec l'indicateur ACK positionné et sans indicateur SYN positionné !

2 Ouf, un message en sortie avec l'indicateur RST positionné.

Le reset est très certainement généré par la couche réseau de Linux, je ne sais pas en dire plus avec exactitude.

Mais, nous pouvons constater que nous avons bernés iptables ! Ou tout du moins, que l'état NEW pour iptables veut seulement dire que c'est un nouvel échange !

Est-de grave docteur ? Pas trop, il y a quand même eu un paquet reset.

Après enquête, il s'agirait d'une fonctionnalité.

Hein ?! Si, si.

Imaginons un serveur atteignable par deux chemins réseaux, dans un soucis de redondance. Chaque chemin réseau avec son firewall. Le chemin principal est en dysfonctionnement et, ouf, les échanges réseaux sont déroutés via le chemin de secours. Les échanges en cours vont pouvoir se poursuivent puisque que le pare-feu sur le chemin de secours ne va pas rejeter les échanges qui débutent (pour lui) sans indicateurs SYN. Et le serveur fera le tri de ce qui est une connexion propre de ce qui n'en est pas une.

Maintenant vous pouvez aussi me dire : oui mais moi je n'ai qu'une seule machine et j'aurais bien voulu qu'iptables ne prennent pas des vessies pour des lanternes ! Et le firewall du serveur va lui aussi se faire berner.

Soit, vous m'avez convaincu, nous allons modifier nos règles avec deux ajouts, pour obtenir le jeu de règles suivantes :

iptables -t filter -F iptables -t filter -X iptables -t filter -P INPUT ACCEPT iptables -t filter -P FORWARD ACCEPT iptables -t filter -P OUTPUT ACCEPT iptables -t filter -A INPUT -i lo -j ACCEPT #iptables -t filter -A INPUT -j LOG --log-prefix "IPT-IN " iptables -t filter -A INPUT -m conntrack --ctstate ESTABLISHED -j LOG --log-prefix "IPT-IN-EST " iptables -t filter -A INPUT -m conntrack --ctstate RELATED -j LOG --log-prefix "IPT-IN-REL " iptables -t filter -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT iptables -t filter -A INPUT -p icmp -j LOG --log-prefix "IPT-IN-ICMP " iptables -t filter -A INPUT -p icmp -j ACCEPT #iptables -t filter -A INPUT -i lo -j ACCEPT 1 iptables -t filter -A INPUT -p tcp ! --syn -m conntrack --ctstate NEW -j LOG --log-prefix "IPT-IN-DRP-NOT_SYN " 2 iptables -t filter -A INPUT -p tcp ! --syn -m conntrack --ctstate NEW -j DROP iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport ssh -j LOG --log-prefix "IPT-IN-CNX-SSH " iptables -t filter -A INPUT -m conntrack --ctstate NEW -m tcp -p tcp --dport ssh -j ACCEPT iptables -t filter -A OUTPUT -j LOG --log-prefix "IPT-OUT-ACPT " iptables -t filter -A INPUT -j LOG --log-prefix "IPT-IN-REJ " iptables -t filter -A INPUT -j REJECT --reject-with icmp-host-prohibited iptables -t filter -A FORWARD -j REJECT --reject-with icmp-host-prohibited

1 Une petite trace.

2 On supprime tout les messages tcp entrant d'un échange qui débute (-m conntrack --ctstate NEW) sans indicateur syn (! -- syn).

Ca va mieux là ?

Bon faisons le point. Le suivi de connexion c'est bien. Le suivi de connexion avec la prise en compte des indicateurs ça peut être encore mieux. Nous verrons d'autres recettes plus loin.

Suivi de connexion et TCP - Une connexion ftp en mode passif

Utilisons l'outil conntrack pour suivre une connexion ftp en mode passif effectuée avec l'outil wget (man wget pour en savoir plus).

Sur la machine source de cette connexion ftp, nous lançons conntrack avec la commande conntrack -E -p TCP en tant que root, avec -E (--event) pour afficher les événements en temps réel, -p TCP (--proto TCP) pour filtrer sur le protocol tcp).

| Attention ! J'ai constaté un petit bug avec la commande : conntrack -E -p TCP. Cette dernière doit afficher des informations au fur et à mesure des échanges réseau. Mais elle ne le fait pas. Il faut faire une première fois la commande : conntrack -L, ce qui permet obtenir le contenu actuel de la table du suivi de connexions. Ensuite la commande conntrack -E -p TCP fonctionnera ! |

Ci-dessous, la connexion ftp effectuée à partir de la machine source :

[root@f11-x86-64 sh]# wget --passive-ftp ftp://ftp.free.fr/mirrors/fedora.redhat.com/fedora/linux/releases/12/Fedora/x86_64/iso/Fedora-12-x86_64-CHECKSUM --2009-11-21 17:20:46-- ftp://ftp.free.fr/mirrors/fedora.redhat.com/fedora/linux/releases/12/Fedora/x86_64/iso/Fedora-12-x86_64-CHECKSUM => `Fedora-12-x86_64-CHECKSUM' Résolution de ftp.free.fr... 212.27.60.27, 2a01:e0c:1:1598::1 1 Connexion vers ftp.free.fr|212.27.60.27|:21...connecté. Ouverture de session en anonymous...Session établie! ==> SYST ... complété. ==> PWD ... complété. ==> TYPE I ... complété. ==> CWD /mirrors/fedora.redhat.com/fedora/linux/releases/12/Fedora/x86_64/iso ... complété. ==> SIZE Fedora-12-x86_64-CHECKSUM ... 1525 2 ==> PASV ... complété. ==> RETR Fedora-12-x86_64-CHECKSUM ... complété. Longueur: 1525 (1,5K) 100%[================================================================================================================>] 1 525 --.-K/s in 0,01s 2009-11-21 17:20:46 (119 KB/s) - « Fedora-12-x86_64-CHECKSUM » sauvegardé [1525]

1 Connexion vers le serveur à l'adresse 212.27.60.27 sur le port 21.

2 Passage en mode passif.

Et toujours sur la machine source le résultat obtenu avec la commande conntrack:

conntrack -E -p TCP 1 [NEW] tcp 6 120 SYN_SENT src=192.168.0.11 dst=212.27.60.27 sport=47630 dport=21 [UNREPLIED] src=212.27.60.27 dst=192.168.0.11 sport=21 dport=47630 1 [UPDATE] tcp 6 60 SYN_RECV src=192.168.0.11 dst=212.27.60.27 sport=47630 dport=21 src=212.27.60.27 dst=192.168.0.11 sport=21 dport=47630 2 [UPDATE] tcp 6 432000 ESTABLISHED src=192.168.0.11 dst=212.27.60.27 sport=47630 dport=21 src=212.27.60.27 dst=192.168.0.11 sport=21 dport=47630 [ASSURED] 3 [NEW] tcp 6 120 SYN_SENT src=192.168.0.11 dst=212.27.60.27 sport=42965 dport=33132 [UNREPLIED] src=212.27.60.27 dst=192.168.0.11 sport=33132 dport=42965 3 [UPDATE] tcp 6 60 SYN_RECV src=192.168.0.11 dst=212.27.60.27 sport=42965 dport=33132 src=212.27.60.27 dst=192.168.0.11 sport=33132 dport=42965 4 [UPDATE] tcp 6 432000 ESTABLISHED src=192.168.0.11 dst=212.27.60.27 sport=42965 dport=33132 src=212.27.60.27 dst=192.168.0.11 sport=33132 dport=42965 [ASSURED] 5 [UPDATE] tcp 6 120 FIN_WAIT src=192.168.0.11 dst=212.27.60.27 sport=42965 dport=33132 src=212.27.60.27 dst=192.168.0.11 sport=33132 dport=42965 [ASSURED] 5 [UPDATE] tcp 6 30 LAST_ACK src=192.168.0.11 dst=212.27.60.27 sport=42965 dport=33132 src=212.27.60.27 dst=192.168.0.11 sport=33132 dport=42965 [ASSURED] 5 [UPDATE] tcp 6 120 TIME_WAIT src=192.168.0.11 dst=212.27.60.27 sport=42965 dport=33132 src=212.27.60.27 dst=192.168.0.11 sport=33132 dport=42965 [ASSURED] 6 [UPDATE] tcp 6 120 FIN_WAIT src=192.168.0.11 dst=212.27.60.27 sport=47630 dport=21 src=212.27.60.27 dst=192.168.0.11 sport=21 dport=47630 [ASSURED] 6 [UPDATE] tcp 6 60 CLOSE_WAIT src=192.168.0.11 dst=212.27.60.27 sport=47630 dport=21 src=212.27.60.27 dst=192.168.0.11 sport=21 dport=47630 [ASSURED] 6 [UPDATE] tcp 6 10 CLOSE src=192.168.0.11 dst=212.27.60.27 sport=47630 dport=21 src=212.27.60.27 dst=192.168.0.11 sport=21 dport=47630 [ASSURED] 7 [DESTROY] tcp 6 src=192.168.0.11 dst=212.27.60.27 sport=42965 dport=33132 packets=5 bytes=280 src=212.27.60.27 dst=192.168.0.11 sport=33132 dport=42965 packets=5 bytes=1793 [ASSURED] 8 [DESTROY] tcp 6 src=192.168.0.11 dst=212.27.60.27 sport=47630 dport=21 packets=18 bytes=1089 src=212.27.60.27 dst=192.168.0.11 sport=21 dport=47630 packets=17 bytes=1285 [ASSURED] ^Cconntrack v0.9.13 (conntrack-tools): 14 flow events have been shown. [root@f11-x86-64 ~]#

Quelques explications sur le suivi de connexion d'un transfert ftp en mode passif, mais en raccourci maintenant que vous savez le lire le conntrack dans le texte (gloups) :

1 La connexion (SYN SENT et SYN_RECV) pour les commandes du client (192.1168.0.11) vers le serveur (212.27.60.27) sur le port 21.

2 Échanges de commandes (ESTABLISHED), dont la commande port du serveur vers le client (ftp en mode passif).

3 La connexion (SYN SENT et SYN_RECV) pour le transfert, initiée du client (192.1168.0.11) vers le serveur (212.27.60.27).

4 Échanges pour le transfert des données (ESTABLISHED).

5 Fin de la connexion pour le transfert des données.

6 Fin de la connexion pour les commandes.

7 et 8 nettoyage.

Suivi de connexion et TCP - Une connexion ftp en mode actif

[root@f11-x86-64 sh]# wget --no-passive-ftp ftp://ftp.ciril.fr/pub/linux/fedora/linux/releases/12/Fedora/x86_64/iso/Fedora-12-x86_64-CHECKSUM --2009-11-21 18:09:13-- ftp://ftp.ciril.fr/pub/linux/fedora/linux/releases/12/Fedora/x86_64/iso/Fedora-12-x86_64-CHECKSUM => `Fedora-12-x86_64-CHECKSUM.1' Résolution de ftp.ciril.fr... 193.50.27.70, 2001:660:4503:201::70 1 Connexion vers ftp.ciril.fr|193.50.27.70|:21...connecté. Ouverture de session en anonymous...Session établie! ==> SYST ... complété. ==> PWD ... complété. ==> TYPE I ... complété. ==> CWD /pub/linux/fedora/linux/releases/12/Fedora/x86_64/iso ... complété. ==> SIZE Fedora-12-x86_64-CHECKSUM ... 1525 ==> PORT ... complété. ==> RETR Fedora-12-x86_64-CHECKSUM ... complété. Longueur: 1525 (1,5K) 100%[================================================================================================================>] 1 525 --.-K/s in 0,02s 2009-11-21 18:09:14 (61,3 KB/s) - « Fedora-12-x86_64-CHECKSUM » sauvegardé [1525]

1 Connexion vers le serveur à l'adresse 193.50.27.70 sur le port 21.

Pas d'indication de passage en mode passif.

Et toujours sur la machine source le résultat obtenu avec la commande conntrack:

1 [NEW] tcp 6 120 SYN_SENT src=192.168.0.11 dst=193.50.27.70 sport=39885 dport=21 [UNREPLIED] src=193.50.27.70 dst=192.168.0.11 sport=21 dport=39885 1 [UPDATE] tcp 6 60 SYN_RECV src=192.168.0.11 dst=193.50.27.70 sport=39885 dport=21 src=193.50.27.70 dst=192.168.0.11 sport=21 dport=39885 2 [UPDATE] tcp 6 432000 ESTABLISHED src=192.168.0.11 dst=193.50.27.70 sport=39885 dport=21 src=193.50.27.70 dst=192.168.0.11 sport=21 dport=39885 [ASSURED] 3 [NEW] tcp 6 120 SYN_SENT src=193.50.27.70 dst=192.168.0.11 sport=20 dport=52091 [UNREPLIED] src=192.168.0.11 dst=193.50.27.70 sport=52091 dport=20 3 [UPDATE] tcp 6 60 SYN_RECV src=193.50.27.70 dst=192.168.0.11 sport=20 dport=52091 src=192.168.0.11 dst=193.50.27.70 sport=52091 dport=20 4 [UPDATE] tcp 6 432000 ESTABLISHED src=193.50.27.70 dst=192.168.0.11 sport=20 dport=52091 src=192.168.0.11 dst=193.50.27.70 sport=52091 dport=20 [ASSURED] 5 [UPDATE] tcp 6 120 FIN_WAIT src=193.50.27.70 dst=192.168.0.11 sport=20 dport=52091 src=192.168.0.11 dst=193.50.27.70 sport=52091 dport=20 [ASSURED] 5 [UPDATE] tcp 6 30 LAST_ACK src=193.50.27.70 dst=192.168.0.11 sport=20 dport=52091 src=192.168.0.11 dst=193.50.27.70 sport=52091 dport=20 [ASSURED] 5 [UPDATE] tcp 6 120 TIME_WAIT src=193.50.27.70 dst=192.168.0.11 sport=20 dport=52091 src=192.168.0.11 dst=193.50.27.70 sport=52091 dport=20 [ASSURED] 6 [UPDATE] tcp 6 120 FIN_WAIT src=192.168.0.11 dst=193.50.27.70 sport=39885 dport=21 src=193.50.27.70 dst=192.168.0.11 sport=21 dport=39885 [ASSURED] 6 [UPDATE] tcp 6 30 LAST_ACK src=192.168.0.11 dst=193.50.27.70 sport=39885 dport=21 src=193.50.27.70 dst=192.168.0.11 sport=21 dport=39885 [ASSURED] 6 [UPDATE] tcp 6 120 TIME_WAIT src=192.168.0.11 dst=193.50.27.70 sport=39885 dport=21 src=193.50.27.70 dst=192.168.0.11 sport=21 dport=39885 [ASSURED] 7 [DESTROY] tcp 6 src=193.50.27.70 dst=192.168.0.11 sport=20 dport=52091 packets=6 bytes=1845 src=192.168.0.11 dst=193.50.27.70 sport=52091 dport=20 packets=4 bytes=216 [ASSURED] 8 [DESTROY] tcp 6 src=192.168.0.11 dst=193.50.27.70 sport=39885 dport=21 packets=16 bytes=1038 src=193.50.27.70 dst=192.168.0.11 sport=21 dport=39885 packets=14 bytes=1139 [ASSURED] ^Cconntrack v0.9.13 (conntrack-tools): 15 flow events have been shown. [root@f11-x86-64 ~]#

Quelques explications sur le suivi de connexion d'un transfert ftp en mode actif, mais en raccourçi maintenant que vous savez le lire le conntrack dans le texte (re-gloups) :

1 La connexion (SYN SENT et SYN_RECV) pour les commandes du client (192.1168.0.11) vers le serveur (193.50.27.70) sur le port 21.

2 Échanges de commandes (ESTABLISHED), dont la commande port du client vers le serveur (ftp en mode actif).

3 La connexion (SYN SENT et SYN_RECV) pour le transfert, initiée du serveur (212.27.60.27) vers le client (192.1168.0.11) avec le port source 20 .

4 Échanges pour le transfert des données (ESTABLISHED).

5 Fin de la connexion pour le transfert des données.

6 Fin de la connexion pour les commandes.

7 et 8 nettoyage.

Suivi de connexion UDP

- Comme je le disais dans le chapitre Parefeu_-_firewall_-_netfilter_-_iptables#Échanges_UDP, UDP est un protocole en mode non connecté.

Suivi de connexion ? Mode non connecté ? Aie, y-a-un-truc !

Oui, il y a un truc ! Je confirme.

- Dans le chapitre Parefeu_-_firewall_-_netfilter_-_iptables#Les_règles_iptables_par_défaut, quand j'ai introduit la notion d'état j'ai écrit : "Le terme connexion est valable pour le protocole TCP, mais de façon générale (protocole UDP et ICMP), il serait plus exact de parler d'un échange entre une source et une cible. La source étant représentée par son adresse IP et un port IP. La cible étant représentée par son adresse IP et un port IP".

- Le truc c'est que le module de suivi de connexion gère des temporisateurs. pour chacun des échanges entre une source et un cible pour le protocole UDP.

- Nous avons déjà listé les temporisateurs TCP dans le chapitre Parefeu_-_firewall_-_netfilter_-_iptables#Suivi_de_connexion_et_TCP_-_Une_connexion_qui_va_bien. Et bien voila les temporisateurs UDP gérés par conntrack :

[root@f11-x86-64 ~]# sysctl -a | grep conntrack_udp net.netfilter.nf_conntrack_udp_timeout = 30 net.netfilter.nf_conntrack_udp_timeout_stream = 180

Pour comprendre "le truc" nous allons suivre deux exemples.

Suivi de connexion UDP - protocole DNS

Ci-dessous, un exemple avec la commande nslookup. Cette commande permet de récupérer des informations sur un nom de domaine. Pour cela, elle interroge le serveur DNS. Et ceci avec le protocole dns (numéro 53) qui s'appuie sur UDP.

Utilisons de nouveau l'outil conntrack pour suivre un échange dns.

Sur la machine source, nous lançons conntrack avec la commande conntrack -E -p UDP | grep "=53" en tant que root, avec -E (--event) pour afficher les événements en temps réel, -p UDP (--proto UDP) pour filtrer sur le protocol udp. Nous ajoutons un filtrage sur la chaine de caractère "=53" avec la commande grep "=53" pour récupérer tout ce qui concerne le protocole qui utilise le port 53, soit dns ...

| Attention ! J'ai constaté un petit bug avec la commande : conntrack -E -p TCP. Cette dernière doit afficher des informations au fur et à mesure des échanges réseau. Mais elle ne le fait pas. Il faut faire une première fois la commande : conntrack -L, ce qui permet obtenir le contenu actuel de la table du suivi de connexions. Ensuite la commande conntrack -E -p UDP fonctionnera ! |

Ci-dessous, la commande nslookup (j'ai failli oublier : man nslookup, et aussi man grep) :

[root@f11-x86-64 ~]# nslookup www.fedora.fr Server: 212.27.40.241 Address: 212.27.40.241#53 Non-authoritative answer: Name: www.fedora.fr Address: 80.245.58.6

Et ci-dessous, le résultat obtenu avec la commande conntrack :

1 [root@f11-x86-64 ~]# conntrack -E -p UDP | grep "=53" 2 [NEW] udp 17 30 src=192.168.0.11 dst=212.27.40.241 sport=59978 dport=53 [UNREPLIED] src=212.27.40.241 dst=192.168.0.11 sport=53 dport=59978 3 [UPDATE] udp 17 29 src=192.168.0.11 dst=212.27.40.241 sport=59978 dport=53 src=212.27.40.241 dst=192.168.0.11 sport=53 dport=59978 4 [DESTROY] udp 17 src=192.168.0.11 dst=212.27.40.241 sport=59978 dport=53 packets=1 bytes=59 src=212.27.40.241 dst=192.168.0.11 sport=53 dport=59978 packets=1 bytes=75 ^Cconntrack v0.9.13 (conntrack-tools): 10 flow events have been shown.

1 Nous avons lancé la commande conntrack pour récupérer les événements (E) du protocol UDP (-p UDP). Et nous avons filtré sur le port 53 (grep "=53") qui correspond au protocole DNS.

2 Une nouvelle entrée est créée dans la table de suivi des connexions (NEW) : un message a été envoyé et ce message ne fait pas parti d'un échange déjà référencé (même adresse source et cible, même port source et cible).

Le protocole udp (udp) est utilisé pour ce nouvel échange (le 17 correspond à udp, cf. le fichier /etc/protocols pour l'ensemble des correspondances).

Le temps de validité pour cette entrée est actuellement de 30 secondes (rappelez-vous net.netfilter.nf_conntrack_udp_timeout = 30) et il est décrémenté régulièrement.

L'échange est marqué comme non répondu (UNREPLIED).

L'adresse et le port source de la requête sont, respectivement, 192.168.0.11 (premier src) et 59978 (premier sport). L'adresse et le port cible de la requête sont, respectivement, 212.27.40.241 (premier dst) et 53 (premier dport).

3 L'entrée est mise à jour (UPDATE). Le temps de validité est de 29 secondes. L'échange n'est plus marqué comme non répondu.

4 L'entrée est détruite (DESTROY), au bout des 30 secondes.

Vous commencez à comprendre le truc ?

Suivi de connexion UDP - protocole dns bis

Je refais le même test, mais cette fois-ci une erreur de syntaxe m'amène un résultat intéressant :

Bon, l'erreur de syntaxe n'est pas un problème (cf. ci-dessous, les explications de la ligne 4 sur le conntrack) :

[root@f11-x86-64 ~]# nslookup www fedora.fr ;; connection timed out; no servers could be reached

Et ci-dessous, le résultat obtenu avec la commande conntrack :

1 conntrack -E -p UDP | grep "=53" 2 [NEW] udp 17 30 src=192.168.0.11 dst=212.27.40.241 sport=44425 dport=53 [UNREPLIED] src=212.27.40.241 dst=192.168.0.11 sport=53 dport=44425 3 [UPDATE] udp 17 29 src=192.168.0.11 dst=212.27.40.241 sport=44425 dport=53 src=212.27.40.241 dst=192.168.0.11 sport=53 dport=44425 4 [UPDATE] udp 17 180 src=192.168.0.11 dst=212.27.40.241 sport=44425 dport=53 src=212.27.40.241 dst=192.168.0.11 sport=53 dport=44425 [ASSURED] 5 [DESTROY] udp 17 src=192.168.0.11 dst=212.27.40.241 sport=37495 dport=53 packets=2 bytes=118 src=212.27.40.241 dst=192.168.0.11 sport=53 dport=37495 packets=2 bytes=195 [ASSURED] ^Cconntrack v0.9.13 (conntrack-tools): 10 flow events have been shown.

1 Nous avons lancé la commande conntrack pour récupérer les événements (E) du protocol UDP (-p UDP). Et nous avons filtré sur le port 53 (grep "=53") qui correspond au protocole DNS.

2 Une nouvelle entrée est créée dans la table de suivi des connexions (NEW) : un message a été envoyé et ce message ne fait pas partie d'un échange déjà référencé (même adresse source et cible, même port source et cible).

Le protocole udp (udp) est utilisé pour ce nouvel échange (le 17 correspond à udp, cf. le fichier /etc/protocols pour l'ensemble des correspondances).

Le temps de validité pour cette entrée est actuellement de 30 secondes (rappelez-vous net.netfilter.nf_conntrack_udp_timeout = 30) et il est décrémenté régulièrement.

L'échange est marqué comme non répondu (UNREPLIED).

L'adresse et le port source de la requête sont, respectivement, 192.168.0.11 (premier src) et 59978 (premier sport). L'adresse et le port cible de la requête sont, respectivement, 212.27.40.241 (premier dst) et 53 (premier dport).

3 L'entrée est mise à jour (UPDATE). Le temps de validité est de 29 secondes. L'échange n'est plus marqué comme non répondu.

4 Nous avons une deuxième entrée mise à jour. L'erreur de syntaxe a permit de générer d'autres messages entre la commande conntrack et le serveur dns. Il donc eu un nombre suffisant de messages dans les deux sens pour que cet échange soit remarqué (ASSURED) par le suivi de connexion. Et là nous avons un timeout de 180 secondes (rappelez-vous net.netfilter.nf_conntrack_udp_timeout_stream = 180) avant que l'entrée soit détruite.

5 L'entrée est détruite (DESTROY), au bout des 180 secondes.

Voilà, vous en savez un peu plus sur comment netfilter fait du suivi de connexion avec un protocole sans connexion !

Suivi de connexion et ICMP

Pour le protocole ICMP, nous avons cités deux cas (Parefeu_-_firewall_-_netfilter_-_iptables#Échanges_ICMP) :

- Messages ICMP relatifs à un autre échange.

- Messages ICMP non relatif à un autre échange.

Nous allons voir ces deux cas ci-dessous.

Maintenant que nous avons compris le truc pour le suivi de protocole qui ne sont pas en mode connecté, commençons par jeter un œil aux temporisateurs icmp du suivi de connexion :

[root@f11-x86-64 ~]# sysctl -a | grep conntrack_icmp net.netfilter.nf_conntrack_icmp_timeout = 30 net.netfilter.nf_conntrack_icmpv6_timeout = 30

Suivi de connexion et ICMP - Messages ICMP non relatifs à un autre échange.

Nous allons faire deux ping. L'un vers un site existant, donc avec une adresse IP qui est utilisée, l'autre vers une adresse IP qui n'est pas utilisée.

Encore une fois, utilisons l'outil conntrack pour suivre les échanges icmp.

Sur la machine source, nous lançons conntrack avec la commande conntrack -E -p ICMP en tant que root, avec -E (--event) pour afficher les événements en temps réel, -p ICMP (--proto ICMP) pour filtrer sur le protocol ICMP.

| Attention ! J'ai constaté un petit bug avec la commande : conntrack -E -p TCP. Cette dernière doit afficher des informations au fur et à mesure des échanges réseau. Mais elle ne le fait pas. Il faut faire une première fois la commande : conntrack -L, ce qui permet obtenir le contenu actuel de la table du suivi de connexions. Ensuite la commande conntrack -E -p UDP fonctionnera ! |

Ci-dessous, nos deux commandes ping :

1 [root@f11-x86-64 ~]# ping -c1 doc.fedora-fr.org 2 PING borsalino.fedora-fr.org (213.246.58.68) 56(84) bytes of data. 3 64 bytes from borsalino.fedora-fr.org (213.246.58.68): icmp_seq=1 ttl=50 time=29.8 ms 4 --- borsalino.fedora-fr.org ping statistics --- 4 1 packets transmitted, 1 received, 0% packet loss, time 60ms 4 rtt min/avg/max/mdev = 29.895/29.895/29.895/0.000 ms 5 [root@f11-x86-64 ~]# ping -c1 192.168.0.112 6 PING 192.168.0.112 (192.168.0.112) 56(84) bytes of data. 7 --- 192.168.0.112 ping statistics --- 7 1 packets transmitted, 0 received, 100% packet loss, time 10000ms

1 La commande ping avec l'option -c1 pour faire un seul échange, ceci vers une adresse ip qui est utilisée.

2 Nous sommes informés que le ping est envoyé.

3 Nous sommes informés que le pong est reçu.

4 Des statistiques qui disent que cela s'est bien passé. Super.

5 La deuxième commande ping, toujours avec l'option -c1, vers une adresse ip qui n'est pas utilisée.

6 Nous sommes informé que le ping est envoyé.

7 Les statistiques qui disent que ça ne s'est pas bien passé. Effectivement : pas de message pong !

Et que nous raconte le suivi de connexion ?

1 [root@f11-x86-64 ~]# conntrack -E -p ICMP 2 [NEW] icmp 1 30 src=192.168.0.11 dst=213.246.58.68 type=8 code=0 id=62732 [UNREPLIED] src=213.246.58.68 dst=192.168.0.11 type=0 code=0 id=62732 3 [UPDATE] icmp 1 29 src=192.168.0.11 dst=213.246.58.68 type=8 code=0 id=62732 src=213.246.58.68 dst=192.168.0.11 type=0 code=0 id=62732 4 [DESTROY] icmp 1 src=192.168.0.11 dst=213.246.58.68 type=8 code=0 id=62732 packets=1 bytes=84 src=213.246.58.68 dst=192.168.0.11 type=0 code=0 id=62732 packets=1 bytes=84 5 [NEW] icmp 1 30 src=192.168.0.10 dst=192.168.0.112 type=8 code=0 id=63244 [UNREPLIED] src=192.168.0.112 dst=192.168.0.10 type=0 code=0 id=63244 6 [DESTROY] icmp 1 src=192.168.0.10 dst=192.168.0.112 type=8 code=0 id=63244 packets=1 bytes=84 [UNREPLIED] src=192.168.0.112 dst=192.168.0.10 type=0 code=0 id=63244 packets=0 bytes=0 ^Cconntrack v0.9.13 (conntrack-tools): 5 flow events have been shown.

1 Nous avons lancé la commande conntrack pour récupérer les événements (-E) du protocol ICMP (-p ICMP).

2 Une nouvelle entrée est créée dans la table de suivi des connexions (NEW) : un message a été envoyé et ce message ne fait pas parti d'un échange déjà référencé. Notez que dans le cas du protocole icmp il n'y a pas de port source ou destination. C'est normal, ce protocole n'en utilise pas.

Le protocole icmp (icmp) est utilisé pour ce nouvel échange (le 1 correspond à icmp, cf. le fichier /etc/protocols pour l'ensemble des correspondances).

Le temps de validité pour cette entrée est actuellement de 30 secondes (rappelez-vous net.netfilter.nf_conntrack_icmp_timeout = 30) et il est décrémenté régulièrement.

L'échange est marqué comme non répondu (UNREPLIED).

L'adresse de la requête est 192.168.0.11 (premier src). Nous avons aussi le type de message icmp (8 pour echo-request) et le code (0, mais ça n'a pas d'importance dans ce cas là).

L'adresse cible de la requête est 213.246.58.68 (premier dst). Nous avons aussi un type et un code qui n'ont pas d'importance dans ce cas là.

3 L'entrée est mise à jour (UPDATE). Le temps de validité est de 29 secondes. L'échange n'est plus marqué comme non répondu.

4 L'entrée est détruite (DESTROY), immédiatement.

5 Bon je la fais courte. Une entrée est créée pour notre deuxième ping de 192.168.0.11 (premier src) vers 192.168.0.112 (premier dst).

6 Cette fois, l'entrée est détruite (DESTROY) au bout des 30 secondes. sans update puisque nous n'avons pas eu de message pong en retour.

Donc, c'est le même truc que pour le protocole udp, un temporisateur est utilisé pour gérer les entrées du suivi de connexion, mais cette fois uniquement sur l'adresse source et cible.

Suivi de connexion et ICMP - Messages ICMP relatifs à un autre échange.

Nous allons solliciter un site existant en telnet, mais ce site va nous "jeter" car il ne veut pas de telnet. Et il a bien raison. Si vous ne savez pas ce que c'est telnet, ce n'est pas grave, c'est juste pour la démonstration ;-) Retenez que c'est une commande qui permet d'obtenir un login sur une machine distante. Un peu comme ssh, mais sans la sécurité (tout est transmis en clair, même le mot de passe ...). Un site bien sécurisé refuse ce type de connexion. Si vous voulez en savoir plus sur telnet : http://fr.wikipedia.org/wiki/Telnet.

Cette fois-ci pas nous allons utiliser un autre outils. En effet, l'outil conntrack ne m'a pas permis de voir ce qui est intéressant. A priori, c'est un bug.

Ce n'est pas grave, nous avons tshark, qui est un sniffeur. C'est la version en mode texte de wireshark qui lui est en mode graphique. C'est moins jolie, mais c'est plus pratique pour un tutoriel