« Dovecot » : différence entre les versions

Retrait modèle RelectureEnCours suite relecture complète |

|||

| (67 versions intermédiaires par 5 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

{{Auteur|PascalParois}} | {{Auteur|PascalParois}} | ||

{{Contributeurs|[[Utilisateur:NicolasBerrehouc|NicolasBerrehouc]]}} | |||

{{Guide}} | |||

== Introduction == | |||

<app>Dovecot</app> est un serveur '''IMAP''' et '''POP3'''. Le but de ce tutoriel est la mise en place du serveur en se basant sur des utilisateurs virtuels stockés dans une base de données '''MySQL'''. Voir [[Serveur de messagerie électronique]] pour plus de détails sur l'écosystème mis en œuvre. | |||

== Installation == | == Installation == | ||

# | # dnf install dovecot-pigeonhole dovecot-mysql dovecot | ||

== Authentification == | == Authentification == | ||

L'authentification repose sur une base | L'authentification repose sur une base '''MySQL''' avec des utilisateurs virtuels. L'utilisateur UNIX propriétaire des emails a pour '''UID 5000''' et '''GID 5000''' ([[Serveur de messagerie %C3%A9lectronique#Conventions]]). L'authentification est de type '''PLAIN''', c'est à dire que le mot de passe est transmis en clair. Pour une meilleure sécurité, on chiffre donc tout le canal de communication avec '''TLS'''. <app>Dovecot</app> externalisera également une interface '''SASL''' pour <app>Postfix</app> (voir [[Postfix#Authentification_2]]). | ||

Modifier le fichier <path>/etc/dovecot/conf.d/10-auth.conf</path>: | Modifier le fichier <path>/etc/dovecot/conf.d/10-auth.conf</path> : | ||

# N'autorise le login que si la couche tls est chargée | # N'autorise le login que si la couche tls est chargée | ||

disable_plaintext_auth = yes | disable_plaintext_auth = yes | ||

| Ligne 20 : | Ligne 24 : | ||

!include auth-sql.conf.ext | !include auth-sql.conf.ext | ||

Modifier le fichier <path>/etc/dovecot/conf.d/auth-sql.conf.ext</path> | Modifier le fichier <path>/etc/dovecot/conf.d/auth-sql.conf.ext</path> : | ||

passdb { | passdb { | ||

driver = sql | driver = sql | ||

| Ligne 30 : | Ligne 34 : | ||

} | } | ||

Créer le fichier <path>/etc/dovecot/dovecot-sql.conf.ext</path> : | |||

driver = mysql | driver = mysql | ||

connect = host=localhost dbname=mail user=mail password=motdepasse | connect = host=localhost dbname=mail user=mail password=motdepasse | ||

# Get the mailbox | # Get the mailbox | ||

user_query = SELECT '/home/mail/%d/%u' as home, 'maildir:/home/mail/%d/%u' as mail, 5000 AS uid, 5000 AS gid, concat('dirsize:storage=', quota) AS quota FROM mailbox WHERE username = '%u' AND active = '1' | user_query = SELECT '/home/mail/%d/%u' as home, 'maildir:/home/mail/%d/%u' as mail, 5000 AS uid, 5000 AS gid, concat('dirsize:storage=', quota) AS quota FROM mailbox WHERE username = '%u' AND active = '1' | ||

# Get the password | # Get the password | ||

password_query = SELECT username as user, password, '/home/mail/%d/%u' as userdb_home, 'maildir:/home/mail/vhosts/%d/%u' as userdb_mail, 5000 as userdb_uid, 5000 as userdb_gid FROM mailbox WHERE username = '%u' AND active = '1' | password_query = SELECT username as user, password, '/home/mail/%d/%u' as userdb_home, 'maildir:/home/mail/vhosts/%d/%u' as userdb_mail, 5000 as userdb_uid, 5000 as userdb_gid FROM mailbox WHERE username = '%u' AND active = '1' | ||

# Nécessaire pour l'utilisation de doveadm | |||

iterate_query = SELECT username AS user FROM mailbox WHERE active = '1' | |||

<code>userdb_uid</code> et <code>_userdb_gid</code> sont respectivement l'utilisateur et le groupe UNIX propriétaire des emails (''vmail'' dans le cadre de ce tutoriel). Il est possible de spécifier le format de hashage via <code>default_pass_scheme</code> mais cela n'est pas nécessaire. En son absence le préfixe du hash contient le type, par exemple dans le hash suivant la partie en gras est le type : <code>'''{ARGON2I}'''$argon2i$v=19$m=131072,t=7,p=1$Oehq</code> . | |||

=== Test d'authentification === | === Test d'authentification === | ||

Telnet permet de vérifier simplement le fonctionnement de | <app>Telnet</app> permet de vérifier simplement le fonctionnement de <app>Dovecot</app>. Tout d'abord, il faut savoir que chaque commande '''IMAP''' est précédée d'un identifiant permettant au client de repérer à quelle requête correspond la réponse donnée par le serveur, ceci car le protocole peut être asynchrone. Dans l'exemple ci-dessous, la commande entrée est écrite en gras et j'utilise des numéros comme identifiant. | ||

$ telnet example.com imap | $ telnet example.com imap | ||

| Ligne 50 : | Ligne 60 : | ||

* OK [CAPABILITY IMAP4rev1 LITERAL+ SASL-IR LOGIN-REFERRALS ID ENABLE IDLE STARTTLS AUTH=PLAIN] Dovecot ready. | * OK [CAPABILITY IMAP4rev1 LITERAL+ SASL-IR LOGIN-REFERRALS ID ENABLE IDLE STARTTLS AUTH=PLAIN] Dovecot ready. | ||

'''1 login test@example.com motdepasse''' | '''1 login test@example.com motdepasse''' | ||

1 OK [CAPABILITY ( | 1 OK [CAPABILITY (...) LIST-STATUS] '''Logged in''' | ||

'''2 logout''' | |||

* BYE Logging out | |||

En cas de succès | En cas de succès <app>Dovecot</app> répond par '''Logged in'''. Attention, une partie de la réponse a été remplacée par (...) pour plus de clarté. | ||

=== Accès | === Accès SASL pour postfix === | ||

Modifier le fichier <path>/etc/dovecot/conf.d/10-master.conf</path>: | Modifier le fichier <path>/etc/dovecot/conf.d/10-master.conf</path> : | ||

# Postfix smtp-auth | # Postfix smtp-auth | ||

unix_listener /var/spool/postfix/private/auth { | unix_listener /var/spool/postfix/private/auth { | ||

| Ligne 68 : | Ligne 80 : | ||

== Couche TLS == | == Couche TLS == | ||

Modifier le fichier <path>/etc/dovecot/conf.d/10-ssl.conf</path>: | Avec la version de <app>Dovecot</app> fournie par '''Fedora Linux''', un certificat auto-signé est déjà en place. Il ne reste plus qu'à activer le support '''ssl''' (<code>ssl = required</code>). Pour rappel, la configuration décrite ici utilise obligatoirement une authentification de type '''plain-text''', il est donc nécessaire d'imposer une liaison chiffrée via '''TLS'''. | ||

Il faut tout d'abord, supprimer la limitation à l'authentification de type '''plain-text''' dans le fichier <path>/etc/dovecot/conf.d/10-master.conf</path> : | |||

service imap-login { | |||

inet_listener imap { | |||

#port = 143 | |||

#address = localhost # ligne à supprimer ou à commenter | |||

} | |||

Ensuite, on impose une liaison '''TLS'''. Dans le cas de l'utilisation d'un certificat issu d'une Autorité de Certification, ajuster les chemins <code>ssl_cert</code> et <code>ssl_key</code>. Ne pas oublier le certificat de la dite autorité (<code>ssl_ca</code>). | |||

Modifier le fichier <path>/etc/dovecot/conf.d/10-ssl.conf</path> comme suit : | |||

# SSL/TLS support: yes, no, required. <doc/wiki/SSL.txt> | # SSL/TLS support: yes, no, required. <doc/wiki/SSL.txt> | ||

ssl = required | ssl = required | ||

| Ligne 75 : | Ligne 98 : | ||

# root. Included doc/mkcert.sh can be used to easily generate self-signed | # root. Included doc/mkcert.sh can be used to easily generate self-signed | ||

# certificate, just make sure to update the domains in dovecot-openssl.cnf | # certificate, just make sure to update the domains in dovecot-openssl.cnf | ||

ssl_cert = </etc/dovecot/ | ssl_cert = </etc/pki/dovecot/certs/dovecot.pem | ||

ssl_key = </etc/dovecot/ | ssl_key = </etc/pki/dovecot/private/dovecot.pem | ||

# If key file is password protected, give the password here. Alternatively | # If key file is password protected, give the password here. Alternatively | ||

# give it when starting dovecot with -p parameter. Since this file is often | # give it when starting dovecot with -p parameter. Since this file is often | ||

| Ligne 87 : | Ligne 110 : | ||

# ssl_verify_client_cert=yes. The file should contain the CA certificate(s) | # ssl_verify_client_cert=yes. The file should contain the CA certificate(s) | ||

# followed by the matching CRL(s). (e.g. ssl_ca = </etc/pki/dovecot/certs/ca.pem) | # followed by the matching CRL(s). (e.g. ssl_ca = </etc/pki/dovecot/certs/ca.pem) | ||

ssl_ca = < | # ssl_ca = | ||

Remarque : le chevron '''<''' devant les chemins est important. | |||

=== Test === | |||

Le test est à réaliser depuis une machine différente, en local une authentification sans '''TLS''' est toujours possible. Vous devez obtenir l'erreur suivante si vous tentez une authentification sur un canal non protégé. | |||

$ telnet 192.168.1.147 imap | |||

Trying 192.168.1.147... | |||

Connected to 192.168.1.147. | |||

Escape character is '^]'. | |||

* OK [CAPABILITY IMAP4rev1 LITERAL+ SASL-IR LOGIN-REFERRALS ID ENABLE IDLE '''STARTTLS''' '''LOGINDISABLED'''] Dovecot ready. | |||

'''1 login test@example.com motdepasse''' | |||

* BAD [ALERT] Plaintext authentication not allowed without SSL/TLS, but your client did it anyway. If anyone was listening, the password was exposed. | |||

1 NO [PRIVACYREQUIRED] Plaintext authentication disallowed on non-secure (SSL/TLS) connections. | |||

'''STARTTLS''' signifie que le serveur accepte l'établissement d'une ligne chiffrée. '''LOGINDISABLED''' signifie qu'il n'est pas possible de s'authentifier. | |||

<app>Telnet</app> ne permet pas d'utiliser '''TLS''' simplement. À la place, il est possible d'utiliser <app>Openssl</app> pour vérifier que tout fonctionne : | |||

Modifier le fichier <path>/etc/dovecot/conf.d/10-master.conf</path>: | $ openssl s_client -connect example.com:imap -crlf -starttls imap | ||

En cas de succès, la dernière ligne affichée devrait être : | |||

. OK Capability completed. | |||

L'authentification est alors possible : | |||

1 login test@example.com motdepasse | |||

* CAPABILITY IMAP4rev1 (...) COMPRESS=DEFLATE | |||

1 OK Logged in | |||

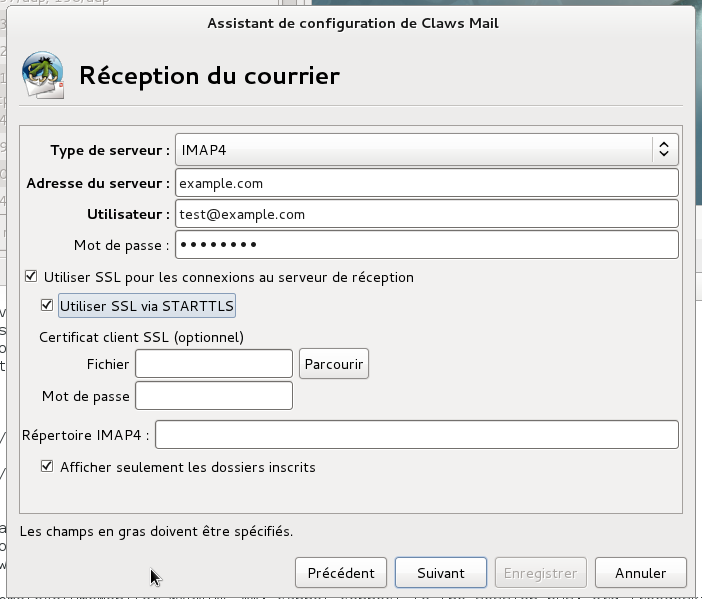

Il est alors possible d'utiliser votre client email favori. À noter que les procédures automatiques telles que celles utilisées par <app>Thunderdird</app> échoueront à ce stade de la configuration (serveur '''DNS''' incomplet, '''SMTP''' manquant). Exemple avec <app>Claws-mail</app> : | |||

[[Fichier:claws-mail-newaccount.png]] | |||

== Utilisation de Dovecot comme "Local Delivery Agent" == | |||

Dans le cas de l'utilisation de filtres côté serveur (<app>Sieve</app>), il est nécessaire de choisir <app>Dovecot</app> comme '''LDA''' (<code>dovecot-lda</code>) en lieu et place de <app>Postfix</app> pour la remise des emails (voir également [[Postfix#Utiliser_Dovecot_comme_LDA|l'utilisation de DoveCot comme LDA côté Postfix]]). Les filtres ne s'appliquent que sur les nouveaux emails entrants. | |||

Modifier le fichier <path>/etc/dovecot/conf.d/10-master.conf</path> : | |||

service auth { | service auth { | ||

# auth_socket_path points to this userdb socket by default. It's typically | # auth_socket_path points to this userdb socket by default. It's typically | ||

| Ligne 108 : | Ligne 162 : | ||

} | } | ||

Il faudra également spécifier à <app>Dovecot</app> d'utiliser le plugin <code>sieve</code>, dans le fichier <path>/etc/dovecot/conf.d/15-lda.conf</path> : | |||

protocol lda { | |||

# Space separated list of plugins to load (default is global mail_plugins). | |||

#mail_plugins = $mail_plugins | |||

mail_plugins = sieve | |||

} | |||

== Sieve == | == Sieve == | ||

Modifier le fichier <path>/etc/dovecot/conf.d/20-managesieve.conf</path> | Modifier le fichier <path>/etc/dovecot/conf.d/20-managesieve.conf</path> : | ||

# Uncomment to enable managesieve protocol: | |||

protocols = $protocols sieve | |||

service managesieve-login { | service managesieve-login { | ||

inet_listener sieve { | inet_listener sieve { | ||

| Ligne 134 : | Ligne 197 : | ||

} | } | ||

[[Catégorie : | == stats-writer == | ||

Dans le contexte d'utilisation de cette [[Serveur_de_messagerie_électronique#Introduction|documentation]], l'erreur suivante apparait dans les logs à chaque réception d'un email : | |||

Jan 03 18:03:32 example.com postfix/pipe[7227]: 6273D1A2AFF: to=<xxx@example.com>, relay=dovecot, delay=915, delays=915/0/0/0.04, dsn=2.0.0, status=sent (delivered via dovecot service (lda(xxx@example.com): '''Error: net_connect_unix(/var/run/dovecot/stats-writer) failed: Permission de))''' | |||

La solution à ce problème de permission est de créer le fichier <path>/etc/dovecot/conf.d/30-service-stats.conf</path> avec le contenu suivant : | |||

## | |||

## Statistics | |||

## https://doc.dovecot.org/configuration_manual/stats/ | |||

## | |||

service stats { | |||

unix_listener stats-reader { | |||

user = vmail | |||

group = vmail | |||

mode = 0660 | |||

} | |||

unix_listener stats-writer { | |||

user = vmail | |||

group = vmail | |||

mode = 0660 | |||

} | |||

} | |||

{{Information|tip=A ce jour, le service de statistiques de <app>dovecot</app> n'est pas activé par défaut et n'est pas activé dans le cadre de ce tutoriel.}} | |||

== Réplication (dsync) == | |||

Aucune stratégie de sauvegarde n'est abordée dans ce tutoriel. L'une des raisons est que l'auteur se repose sur des snapshots journaliers du système du VPS où ce serveur de messagerie est installé. Ceci couvre la plupart des besoins de sauvegarde de la configuration du système. Pour ce qui est des emails, 24h entre deux sauvegardes est considéré trop long. C'est l’objet de cette section. | |||

La solution retenue parmi plusieurs est la réplication en temps réel des messages sur un second serveur <app>Dovecot</app> avec l'outil <app>dsync</app>. En cas de dysfonctionnement du serveur primaire, le serveur secondaire pourra prendre le relai ; les deux serveurs étant dans une configuration dite '''maitre-maitre''' ('''master-master'''). La seconde raison de ce choix est qu'il est également possible d'utiliser cette configuration en cas de migration. | |||

Il y a 3 méthodes disponibles pour la synchronisation : | |||

* via un socket tcp sans chiffrement ; | |||

* via un socket tcp avec chiffrement ; | |||

* via ssh. | |||

La méthode via tcp sans chiffrement laisse passer les emails en clair ce qui n'est pas recommandé. | |||

La méthode via ssh impose d'avoir un certificat pour l'utilisateur ''root'' sur les 2 machines ce qui est également peu recommandé ; si un serveur est compromis, le second le sera aussi. | |||

Il reste donc la méthode via tcp avec chiffrement (tcps) qui est décrite ci-dessous. | |||

{{Warning|Si vos utilisateurs utilisent <app>managesieve</app>, leurs filtres personnels (stockés dans le dossier <path>/home/mail/vhosts/example.com/test@example.com/sieve</path>) ne seront pas répliqués.}} | |||

Créer le fichier suivant <path>/etc/dovecot/conf.d/30-dsync.conf</path> avec le contenu ci-dessous. Le mot de passe ('''doveadm_password''') et l'adresse de destination ('''mail_replica'''), voire le port ('''doveadm_port''') sont à adapter. | |||

# Port utilisé pour écouter et se connecter à l'instance doveadm distante | |||

doveadm_port = 4321 | |||

# Mot de passe pour valider le client doveadm | |||

doveadm_password = <motdepasse> | |||

# Certificat racine permettant la validation du certificat | |||

ssl_client_ca_file = /etc/pki/tls/cert.pem | |||

# Configure le port sur lequel doveadm va écouter | |||

service doveadm { | |||

inet_listener { | |||

port = 4321 | |||

ssl = yes | |||

} | |||

} | |||

# Configure les notifications pour doveadm | |||

service aggregator { | |||

fifo_listener replication-notify-fifo { | |||

user = vmail | |||

} | |||

unix_listener replication-notify { | |||

user = vmail | |||

} | |||

} | |||

# Configure le service de réplication | |||

service replicator { | |||

process_min_avail = 1 | |||

unix_listener replicator-doveadm { | |||

mode = 0666 | |||

} | |||

} | |||

# Configure le serveur distant | |||

plugin { | |||

mail_replica = tcps:backup.example.com:4321 | |||

} | |||

=== Test de réplication === | |||

La commande ci-dessous permet de tester la réplication. Si tout se passe bien aucune réponse n'est retournée. | |||

# doveadm sync -u email@example.com tcps:backup.example.com:4321 | |||

=== Commandes utiles === | |||

Ajouter tous les utilisateurs au service de réplication : | |||

# doveadm replicator add '*' | |||

Ajouter un utilisateur spécifique au service de réplication : | |||

# doveadm replicator add email@example.com | |||

Synchronise un utilisateur manuellement : | |||

# doveadm replicator replicate email@example.com | |||

Affiche le statut de la réplication de tous les utilisateurs : | |||

# doveadm replicator status '*' | |||

=== Références === | |||

* http://www.canet.me.uk/dovecot-dsync-replication/ | |||

* https://wiki.dovecot.org/Replication | |||

[[Catégorie:Réseaux et Serveurs]] | |||

Dernière version du 4 mai 2023 à 20:28

| Aide Pour lire ce wiki convenablement, merci de lire la page suivante concernant les conventions de nommage. |

Introduction

Dovecot est un serveur IMAP et POP3. Le but de ce tutoriel est la mise en place du serveur en se basant sur des utilisateurs virtuels stockés dans une base de données MySQL. Voir Serveur de messagerie électronique pour plus de détails sur l'écosystème mis en œuvre.

Installation

# dnf install dovecot-pigeonhole dovecot-mysql dovecot

Authentification

L'authentification repose sur une base MySQL avec des utilisateurs virtuels. L'utilisateur UNIX propriétaire des emails a pour UID 5000 et GID 5000 (Serveur de messagerie électronique#Conventions). L'authentification est de type PLAIN, c'est à dire que le mot de passe est transmis en clair. Pour une meilleure sécurité, on chiffre donc tout le canal de communication avec TLS. Dovecot externalisera également une interface SASL pour Postfix (voir Postfix#Authentification_2).

Modifier le fichier /etc/dovecot/conf.d/10-auth.conf :

# N'autorise le login que si la couche tls est chargée disable_plaintext_auth = yes auth_mechanisms = plain # commenter la ligne : # !include auth-system.conf.ext # décommenter la ligne : !include auth-sql.conf.ext

Modifier le fichier /etc/dovecot/conf.d/auth-sql.conf.ext :

passdb {

driver = sql

args = /etc/dovecot/dovecot-sql.conf.ext

}

userdb {

driver = sql

args = /etc/dovecot/dovecot-sql.conf.ext

}

Créer le fichier /etc/dovecot/dovecot-sql.conf.ext :

driver = mysql

connect = host=localhost dbname=mail user=mail password=motdepasse

# Get the mailbox

user_query = SELECT '/home/mail/%d/%u' as home, 'maildir:/home/mail/%d/%u' as mail, 5000 AS uid, 5000 AS gid, concat('dirsize:storage=', quota) AS quota FROM mailbox WHERE username = '%u' AND active = '1'

# Get the password

password_query = SELECT username as user, password, '/home/mail/%d/%u' as userdb_home, 'maildir:/home/mail/vhosts/%d/%u' as userdb_mail, 5000 as userdb_uid, 5000 as userdb_gid FROM mailbox WHERE username = '%u' AND active = '1'

# Nécessaire pour l'utilisation de doveadm

iterate_query = SELECT username AS user FROM mailbox WHERE active = '1'

userdb_uid et _userdb_gid sont respectivement l'utilisateur et le groupe UNIX propriétaire des emails (vmail dans le cadre de ce tutoriel). Il est possible de spécifier le format de hashage via default_pass_scheme mais cela n'est pas nécessaire. En son absence le préfixe du hash contient le type, par exemple dans le hash suivant la partie en gras est le type : {ARGON2I}$argon2i$v=19$m=131072,t=7,p=1$Oehq .

Test d'authentification

Telnet permet de vérifier simplement le fonctionnement de Dovecot. Tout d'abord, il faut savoir que chaque commande IMAP est précédée d'un identifiant permettant au client de repérer à quelle requête correspond la réponse donnée par le serveur, ceci car le protocole peut être asynchrone. Dans l'exemple ci-dessous, la commande entrée est écrite en gras et j'utilise des numéros comme identifiant.

$ telnet example.com imap Trying ::1... Connected to localhost. Escape character is '^]'. * OK [CAPABILITY IMAP4rev1 LITERAL+ SASL-IR LOGIN-REFERRALS ID ENABLE IDLE STARTTLS AUTH=PLAIN] Dovecot ready. 1 login test@example.com motdepasse 1 OK [CAPABILITY (...) LIST-STATUS] Logged in 2 logout * BYE Logging out

En cas de succès Dovecot répond par Logged in. Attention, une partie de la réponse a été remplacée par (...) pour plus de clarté.

Accès SASL pour postfix

Modifier le fichier /etc/dovecot/conf.d/10-master.conf :

# Postfix smtp-auth

unix_listener /var/spool/postfix/private/auth {

mode = 0666

}

# Auth process is run as this user.

#user = $default_internal_user

}

Couche TLS

Avec la version de Dovecot fournie par Fedora Linux, un certificat auto-signé est déjà en place. Il ne reste plus qu'à activer le support ssl (ssl = required). Pour rappel, la configuration décrite ici utilise obligatoirement une authentification de type plain-text, il est donc nécessaire d'imposer une liaison chiffrée via TLS.

Il faut tout d'abord, supprimer la limitation à l'authentification de type plain-text dans le fichier /etc/dovecot/conf.d/10-master.conf :

service imap-login {

inet_listener imap {

#port = 143

#address = localhost # ligne à supprimer ou à commenter

}

Ensuite, on impose une liaison TLS. Dans le cas de l'utilisation d'un certificat issu d'une Autorité de Certification, ajuster les chemins ssl_cert et ssl_key. Ne pas oublier le certificat de la dite autorité (ssl_ca).

Modifier le fichier /etc/dovecot/conf.d/10-ssl.conf comme suit :

# SSL/TLS support: yes, no, required. <doc/wiki/SSL.txt> ssl = required # PEM encoded X.509 SSL/TLS certificate and private key. They're opened before # dropping root privileges, so keep the key file unreadable by anyone but # root. Included doc/mkcert.sh can be used to easily generate self-signed # certificate, just make sure to update the domains in dovecot-openssl.cnf ssl_cert = </etc/pki/dovecot/certs/dovecot.pem ssl_key = </etc/pki/dovecot/private/dovecot.pem

# If key file is password protected, give the password here. Alternatively # give it when starting dovecot with -p parameter. Since this file is often # world-readable, you may want to place this setting instead to a different # root owned 0600 file by using ssl_key_password = <path. #ssl_key_password = # PEM encoded trusted certificate authority. Set this only if you intend to use # ssl_verify_client_cert=yes. The file should contain the CA certificate(s) # followed by the matching CRL(s). (e.g. ssl_ca = </etc/pki/dovecot/certs/ca.pem) # ssl_ca =

Remarque : le chevron < devant les chemins est important.

Test

Le test est à réaliser depuis une machine différente, en local une authentification sans TLS est toujours possible. Vous devez obtenir l'erreur suivante si vous tentez une authentification sur un canal non protégé.

$ telnet 192.168.1.147 imap Trying 192.168.1.147... Connected to 192.168.1.147. Escape character is '^]'. * OK [CAPABILITY IMAP4rev1 LITERAL+ SASL-IR LOGIN-REFERRALS ID ENABLE IDLE STARTTLS LOGINDISABLED] Dovecot ready. 1 login test@example.com motdepasse * BAD [ALERT] Plaintext authentication not allowed without SSL/TLS, but your client did it anyway. If anyone was listening, the password was exposed. 1 NO [PRIVACYREQUIRED] Plaintext authentication disallowed on non-secure (SSL/TLS) connections.

STARTTLS signifie que le serveur accepte l'établissement d'une ligne chiffrée. LOGINDISABLED signifie qu'il n'est pas possible de s'authentifier.

Telnet ne permet pas d'utiliser TLS simplement. À la place, il est possible d'utiliser Openssl pour vérifier que tout fonctionne :

$ openssl s_client -connect example.com:imap -crlf -starttls imap

En cas de succès, la dernière ligne affichée devrait être :

. OK Capability completed.

L'authentification est alors possible :

1 login test@example.com motdepasse * CAPABILITY IMAP4rev1 (...) COMPRESS=DEFLATE 1 OK Logged in

Il est alors possible d'utiliser votre client email favori. À noter que les procédures automatiques telles que celles utilisées par Thunderdird échoueront à ce stade de la configuration (serveur DNS incomplet, SMTP manquant). Exemple avec Claws-mail :

Utilisation de Dovecot comme "Local Delivery Agent"

Dans le cas de l'utilisation de filtres côté serveur (Sieve), il est nécessaire de choisir Dovecot comme LDA (dovecot-lda) en lieu et place de Postfix pour la remise des emails (voir également l'utilisation de DoveCot comme LDA côté Postfix). Les filtres ne s'appliquent que sur les nouveaux emails entrants.

Modifier le fichier /etc/dovecot/conf.d/10-master.conf :

service auth {

# auth_socket_path points to this userdb socket by default. It's typically

# used by dovecot-lda, doveadm, possibly imap process, etc. Its default

# permissions make it readable only by root, but you may need to relax these

# permissions. Users that have access to this socket are able to get a list

# of all usernames and get results of everyone's userdb lookups.

unix_listener auth-userdb {

mode = 0600

user = vmail # User running dovecot-lda

#group = # Or alternatively mode 0660 + dovecot-lda user in this group

}

Il faudra également spécifier à Dovecot d'utiliser le plugin sieve, dans le fichier /etc/dovecot/conf.d/15-lda.conf :

protocol lda {

# Space separated list of plugins to load (default is global mail_plugins).

#mail_plugins = $mail_plugins

mail_plugins = sieve

}

Sieve

Modifier le fichier /etc/dovecot/conf.d/20-managesieve.conf :

# Uncomment to enable managesieve protocol:

protocols = $protocols sieve

service managesieve-login {

inet_listener sieve {

port = 4190

}

#inet_listener sieve_deprecated {

# port = 2000

#}

# Number of connections to handle before starting a new process. Typically

# the only useful values are 0 (unlimited) or 1. 1 is more secure, but 0

# is faster. <doc/wiki/LoginProcess.txt>

service_count = 1

# Number of processes to always keep waiting for more connections.

process_min_avail = 0

# If you set service_count=0, you probably need to grow this.

vsz_limit = 64M

}

stats-writer

Dans le contexte d'utilisation de cette documentation, l'erreur suivante apparait dans les logs à chaque réception d'un email :

Jan 03 18:03:32 example.com postfix/pipe[7227]: 6273D1A2AFF: to=<xxx@example.com>, relay=dovecot, delay=915, delays=915/0/0/0.04, dsn=2.0.0, status=sent (delivered via dovecot service (lda(xxx@example.com): Error: net_connect_unix(/var/run/dovecot/stats-writer) failed: Permission de))

La solution à ce problème de permission est de créer le fichier /etc/dovecot/conf.d/30-service-stats.conf avec le contenu suivant :

## ## Statistics ## https://doc.dovecot.org/configuration_manual/stats/ ## service stats { unix_listener stats-reader { user = vmail group = vmail mode = 0660 } unix_listener stats-writer { user = vmail group = vmail mode = 0660 } }

| Information : A ce jour, le service de statistiques de dovecot n'est pas activé par défaut et n'est pas activé dans le cadre de ce tutoriel. |

Réplication (dsync)

Aucune stratégie de sauvegarde n'est abordée dans ce tutoriel. L'une des raisons est que l'auteur se repose sur des snapshots journaliers du système du VPS où ce serveur de messagerie est installé. Ceci couvre la plupart des besoins de sauvegarde de la configuration du système. Pour ce qui est des emails, 24h entre deux sauvegardes est considéré trop long. C'est l’objet de cette section.

La solution retenue parmi plusieurs est la réplication en temps réel des messages sur un second serveur Dovecot avec l'outil dsync. En cas de dysfonctionnement du serveur primaire, le serveur secondaire pourra prendre le relai ; les deux serveurs étant dans une configuration dite maitre-maitre (master-master). La seconde raison de ce choix est qu'il est également possible d'utiliser cette configuration en cas de migration. Il y a 3 méthodes disponibles pour la synchronisation :

- via un socket tcp sans chiffrement ;

- via un socket tcp avec chiffrement ;

- via ssh.

La méthode via tcp sans chiffrement laisse passer les emails en clair ce qui n'est pas recommandé. La méthode via ssh impose d'avoir un certificat pour l'utilisateur root sur les 2 machines ce qui est également peu recommandé ; si un serveur est compromis, le second le sera aussi. Il reste donc la méthode via tcp avec chiffrement (tcps) qui est décrite ci-dessous.

| Attention ! Si vos utilisateurs utilisent managesieve, leurs filtres personnels (stockés dans le dossier /home/mail/vhosts/example.com/test@example.com/sieve) ne seront pas répliqués. |

Créer le fichier suivant /etc/dovecot/conf.d/30-dsync.conf avec le contenu ci-dessous. Le mot de passe (doveadm_password) et l'adresse de destination (mail_replica), voire le port (doveadm_port) sont à adapter.

# Port utilisé pour écouter et se connecter à l'instance doveadm distante

doveadm_port = 4321

# Mot de passe pour valider le client doveadm

doveadm_password = <motdepasse>

# Certificat racine permettant la validation du certificat

ssl_client_ca_file = /etc/pki/tls/cert.pem

# Configure le port sur lequel doveadm va écouter

service doveadm {

inet_listener {

port = 4321

ssl = yes

}

}

# Configure les notifications pour doveadm

service aggregator {

fifo_listener replication-notify-fifo {

user = vmail

}

unix_listener replication-notify {

user = vmail

}

}

# Configure le service de réplication

service replicator {

process_min_avail = 1

unix_listener replicator-doveadm {

mode = 0666

}

}

# Configure le serveur distant

plugin {

mail_replica = tcps:backup.example.com:4321

}

Test de réplication

La commande ci-dessous permet de tester la réplication. Si tout se passe bien aucune réponse n'est retournée.

# doveadm sync -u email@example.com tcps:backup.example.com:4321

Commandes utiles

Ajouter tous les utilisateurs au service de réplication :

# doveadm replicator add '*'

Ajouter un utilisateur spécifique au service de réplication :

# doveadm replicator add email@example.com

Synchronise un utilisateur manuellement :

# doveadm replicator replicate email@example.com

Affiche le statut de la réplication de tous les utilisateurs :

# doveadm replicator status '*'