« Xen et le réseau » : différence entre les versions

(Fin de la relecture) |

|||

| (218 versions intermédiaires par 2 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

{{Auteur|PhilippeMarcovici}} | {{Auteur|PhilippeMarcovici}} | ||

== Introduction == | == Introduction == | ||

Cet article | Cet article présente la gestion réseau avec Xen. | ||

Un pré-requis est d'avoir parcouru l'article [[Xen]] et les articles listés dans le chapitre [[Xen#Xen_facile]]. | Un pré-requis est d'avoir parcouru l'article [[Xen]] et les articles listés dans le chapitre [[Xen#Xen_facile]]. | ||

Un autre pré-requis est d'avoir | Un autre pré-requis est d'avoir quelques notions de base en réseau, en guise de rappels, des définitions et les liens qui vous sont donnés dans le chapitre [[Xen_et_le_r%C3%A9seau#D.C3.A9finitions_et_liens_de_base]]. | ||

En terme de réseau, Xen offre de nombreuses possibilités : | |||

* Pas de réseau, au lancement de Xen ! | * Pas de réseau, au lancement de Xen ! | ||

* Le mode pont, qui est le défaut. | * Le mode pont (bridge), qui est le défaut. | ||

* Le mode routage. | * Le mode routage. | ||

* Le mode NAT. | * Le mode NAT. | ||

Il est aussi possible de modifier, | Il est aussi possible de modifier, complètement ou presque, le réseau mis en place nativement avec Xen.<br> | ||

Par exemple, il est possible de mettre en place des réseaux virtuels. C'est d'ailleurs ce qui est fait dans Fedora avec Xen, nous le verrons plus loin.<br> | |||

Une autre possibilité est d'utiliser des VLAN. | |||

Dans ce document, nous allons nous contenter de découvrir le réseau mis en place par défaut avec Xen, ceci avec une distribution Fedora. | |||

== Définitions et liens de base == | == Définitions et liens de base == | ||

=== Le réseau c'est quoi ? === | === Le réseau c'est quoi ? === | ||

L'article qui suit requiert des notions en réseau, si vos connaissances sont limités ou nécessitent d'être rafraichies, vous pourrez vous référer au site de Christian Caleca http://christian.caleca.free.fr/. | |||

Vous pouvez aussi consulter l'article [[R%C3%A9seau_IP_:_kit_de_d%C3%A9marrage]] du Wiki. | Vous pouvez aussi consulter l'article [[R%C3%A9seau_IP_:_kit_de_d%C3%A9marrage]] du Wiki. | ||

=== Pont === | === Pont === | ||

; Pont / bridge (Ethernet) | ; Pont / bridge (Ethernet) | ||

: Un pont est un équipement matériel qui permet d'interconnecter 2 réseaux physiques. Le pont travaille au niveau 2 du modèle OSI. Cela veut dire que le transfert des paquets est effectué suivant l'adresse Ethernet ( | : Un pont est un équipement matériel qui permet d'interconnecter 2 réseaux physiques. Le pont travaille au niveau 2 du modèle OSI. Cela veut dire que le transfert des paquets est effectué suivant l'adresse Ethernet (adresse MAC). Donc pas avec l'adresse IP. | ||

Pour en savoir plus : http://www.commentcamarche.net/lan/ponts.php3. | |||

Dans notre cas, nous parlons uniquement de pont logiciel. | |||

La bible se trouve ici http://www.linux-foundation.org/en/Net:Bridge. | |||

=== Routeur === | === Routeur === | ||

Voici deux articles expliquant le routage :<br> | |||

- http://fr.wikipedia.org/wiki/Routage.<br> | - http://fr.wikipedia.org/wiki/Routage.<br> | ||

- http://www.commentcamarche.net/internet/routage.php3. | - http://www.commentcamarche.net/internet/routage.php3. | ||

=== NAT === | === NAT === | ||

Deux articles expliquant ce qu'est le NAT (Network Address Translation) :<br> | |||

- http://fr.wikipedia.org/wiki/Network_address_translation.<br> | - http://fr.wikipedia.org/wiki/Network_address_translation.<br> | ||

- http://www.commentcamarche.net/internet/nat.php3. | - http://www.commentcamarche.net/internet/nat.php3. | ||

=== netfilter / iptables === | === netfilter / iptables === | ||

Un article complet et fait avec humour sur netfilter/iptables : http://olivieraj.free.fr/fr/linux/information/firewall/.<br> | |||

=== DNS === | === DNS === | ||

Deux articles relatifs au service DNS (Domain Name System) :<br> | |||

- http://fr.wikipedia.org/wiki/Domain_Name_System.<br> | |||

- http://www.commentcamarche.net/internet/dns.php3. | |||

=== DHCP === | === DHCP === | ||

Deux articles à propos du service DHCP (Dynamic Host Configuration Protocol) :<br> | |||

- http://fr.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol.<br> | |||

- http://www.commentcamarche.net/internet/dhcp.php3. | |||

=== TUN/TAP === | |||

TUN/TAP est un mécanisme qui permet a une application d'injecter des paquets IP (interface tun) ou des trames Ethernet (interface tap) dans le noyau, et ainsi de constituer une interface réseau.<br> | |||

Pour en savoir un peu plus : http://vtun.sourceforge.net/tun/faq.html. | |||

== Configuration du réseau == | == Configuration du réseau avec Xen == | ||

Le réseau se configure via | Le réseau se configure via deux paramètres dans le fichier <path>/etc/xen/xend-config.sxp</path> : | ||

* network-script. | * network-script. | ||

* vif-script. | * vif-script. | ||

=== Paramètre network-script === | === Paramètre network-script === | ||

Le paramètre "network-script" permet d'indiquer un script qui est lancé en même temps que Xen. | Le paramètre "network-script" permet d'indiquer un script qui est lancé en même temps que Xen. Ce script est appelé au lancement de Xen, à minima, avec le paramètre "start". D'autres paramètres sont également possibles. | ||

Les valeurs natives sont : | Les valeurs natives sont : | ||

| Ligne 77 : | Ligne 77 : | ||

* (network-script network-route) pour mettre en place un réseau en mode route. | * (network-script network-route) pour mettre en place un réseau en mode route. | ||

* (network-script network-nat) pour mettre en place un réseau en mode NAT. | * (network-script network-nat) pour mettre en place un réseau en mode NAT. | ||

Notez, qu'il est possible de redémarrer Xen sans perturber les DomU en cours d'exécution.<br> | |||

En effet, lors de l'arrêt de Xen, le script configuré avec le paramètre "network-script" n'est pas appelé. Et ce même script, à son lancement tient compte de la présence potentielle du réseau Xen déjà mis en place. | |||

Je vais faire un petit aparté. Quelle est l'utilité de ne pas avoir de réseau au lancement de Xen ?! | |||

C'est tout simplement pour pouvoir gérer le fait de ne pas être connecté en permanence. Par exemple, si vous avez un portable, ou encore une connexion par modem, ou du Wi-Fi, etc ... Et aussi, si votre réseau est géré par NetworkManager, qui peut très bien décider de vous changer votre réseau à la volée ... | |||

=== Paramètre vif-script === | === Paramètre vif-script === | ||

Le paramètre "vif-script" permet d'indiquer un script qui est lancé en même temps que chaque | Le paramètre "vif-script" permet d'indiquer un script qui est lancé en même temps que chaque DomU. Il est appelé avec le paramètre ''start''. Ce même script est lancé à l'arrêt de chaque DomU, avec le paramètre stop. | ||

Les valeurs natives sont : | Les valeurs natives sont : | ||

| Ligne 84 : | Ligne 91 : | ||

* (vif-script vif-route) | * (vif-script vif-route) | ||

* (vif-script vif-nat) | * (vif-script vif-nat) | ||

Evidemment, les "network-script" et les "vif-script" sont appariés. Network-bridge avec vif-bridge, network-route avec vif-route et network-nat avec vif-nat. | |||

=== Scripts réseaux === | === Scripts réseaux === | ||

Les scripts configurés avec les paramètres "network-script" et "vif-script", ainsi que d'autres scripts | Les scripts configurés avec les paramètres "network-script" et "vif-script", ainsi que d'autres scripts auxquels ils font appel se trouvent dans le répertoire <path>/etc/xen/scripts</path> du Dom0. | ||

Si vous voulez personnaliser tout cela, il vous suffit d'écrire vos propres scripts ... | Si vous voulez personnaliser tout cela, il vous suffit d'écrire vos propres scripts ... | ||

| Ligne 91 : | Ligne 101 : | ||

Mais avant de vous lancer dans cette aventure, nous allons en voir un peu plus sur l'existant. | Mais avant de vous lancer dans cette aventure, nous allons en voir un peu plus sur l'existant. | ||

== Descente dans les entrailles de Xen et de son | == Descente dans les entrailles de Xen et de son réseau == | ||

Donc, je vous propose de faire un peu d'exploration. | |||

Je considère que vous avez laissé la configuration du réseau par défaut et que vous avez une seule interface réseau (ou qu'une seule interface réseau est activée). Il est possible d'utiliser plusieurs interfaces réseaux, mais avec une, nous aurons déjà pas mal de boulot. | |||

Je considère aussi que votre réseau n'est pas géré par le service NetworkManager. Et que vous disposez d'une carte Ethernet gérée par le service network. | |||

Nous allons faire toutes nos commandes en "root", puisque nous en aurons besoin en permanence. | |||

Nous allons faire toutes nos commandes en "root", puisque nous en aurons besoin en | |||

=== Quelques éléments, pour commencer === | === Quelques éléments, pour commencer === | ||

| Ligne 113 : | Ligne 119 : | ||

=== Désactivation du réseau Xen === | === Désactivation du réseau Xen === | ||

Pour | Pour débuter nos explorations, nous allons revenir à une situation où le réseau Xen n'est pas mis en place. | ||

* Nous allons modifier le fichier <path>/etc/xen/xend-config.sxp</path> pour désactiver le lancement du réseau Xen : | * Nous allons modifier le fichier <path>/etc/xen/xend-config.sxp</path> pour désactiver le lancement du réseau Xen : | ||

| Ligne 119 : | Ligne 125 : | ||

Remplacer la ligne :<br>#(network-script /bin/true)<br>par la ligne :<br>(network-script /bin/true) | Remplacer la ligne :<br>#(network-script /bin/true)<br>par la ligne :<br>(network-script /bin/true) | ||

* Nous allons désactiver les services Xen et | * Nous allons désactiver les services de Xen et de libvirt avec les commandes : | ||

[root@dom0 xen]# chkconfig xend off | [root@dom0 xen]# chkconfig xend off | ||

[root@dom0 xen]# chkconfig libvirtd off | [root@dom0 xen]# chkconfig libvirtd off | ||

* Pour terminer, | * Pour terminer, relançons la machine. | ||

Voilà, c'est tout propre. | Voilà, c'est "tout propre". | ||

=== Quel est l'état du réseau avant Xen ? === | === Quel est l'état du réseau avant Xen ? === | ||

| Ligne 149 : | Ligne 155 : | ||

collisions:0 lg file transmission:0 | collisions:0 lg file transmission:0 | ||

RX bytes:1864920 (1.7 MiB) TX bytes:1864920 (1.7 MiB) | RX bytes:1864920 (1.7 MiB) TX bytes:1864920 (1.7 MiB) | ||

Les interfaces classiques : | Les interfaces classiques :<br> | ||

- Une interface réseau, eth0, avec l'adresse IPv4 192.168.0.10 et l'adresse Ethernet 00:0E:2E:D0:55:84.<br> | - Une interface réseau, eth0, avec l'adresse IPv4 192.168.0.10 et l'adresse Ethernet 00:0E:2E:D0:55:84.<br> | ||

- Une interface locale, lo, avec l'adresse IPv4 127.0.0.1. | - Une interface locale, lo, avec l'adresse IPv4 127.0.0.1. | ||

| Ligne 160 : | Ligne 166 : | ||

link-local * 255.255.0.0 U 0 0 0 eth0 | link-local * 255.255.0.0 U 0 0 0 eth0 | ||

default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 | default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 | ||

Une table de routage classique pour une interface réseau unique :<br> | Une table de routage classique pour une distribution Fedora et une interface réseau unique :<br> | ||

- Le sous-réseau 192.168.0.X est routé sur l'interface réseau eth0.<br> | - Le sous-réseau 192.168.0.X est routé sur l'interface réseau eth0.<br> | ||

- La route link-local concerne IPv6. Nous n'en parlons pas plus.<br> | - La route link-local concerne IPv6. Nous n'en parlons pas plus.<br> | ||

| Ligne 166 : | Ligne 172 : | ||

* Sommes nous en mode routeur ? | * Sommes nous en mode routeur ? | ||

cat /proc/sys/net/ipv4/ip_forward | [root@dom0 xen]# cat /proc/sys/net/ipv4/ip_forward | ||

0 | 0 | ||

Le routage est désactivé. | Le routage est désactivé. | ||

| Ligne 176 : | Ligne 182 : | ||

* Quelles sont les règles netfilter ? | * Quelles sont les règles netfilter ? | ||

[root@dom0 xen]#for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done | [root@dom0 xen]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done | ||

Table filter | Table filter | ||

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) | Chain INPUT (policy ACCEPT 0 packets, 0 bytes) | ||

| Ligne 201 : | Ligne 207 : | ||

9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 | 9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 | ||

10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | 10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | ||

Table nat | |||

Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Seule la table filter contient des règles.<br> | Seule la table filter contient des règles.<br> | ||

- La | - La chaîne INPUT renvoi tout le trafic entrant vers une chaîne RH-Firewall-1-INPUT (num 1).<br> | ||

- Le | - Le trafic routé (chaîne FORWARD) est complètement rejeté (num 1).<br> | ||

- Le | - Le trafic sortant (chaîne OUTPUT) est complètement ouvert (politique par défaut : ACCEPT).<br> | ||

- Concernant la | - Concernant la chaîne RH-Firewall-1-INPUT : le trafic local est complètement ouvert (num 1) et, le trafic entrant est autorisé pour les protocoles icmp de tout type (num 2), esp (num 3) et ah (num 4) d'IPSEC, Multicast DNS (num 5), Internet Printing Protocol (num 6 et 7), le trafic déjà établi ou relatif a du trafic déjà établi (num 8), SSH (num 9). Le reste est rejeté (num 10). | ||

En résumé, il n'y a pas de routage, le traffic sortant est ouvert et le trafic entrant partiellement ouvert. | |||

* Et en termes de DHCP et DNS ? | * Et en termes de DHCP et DNS ? | ||

ps axww | grep dnsmasq | grep -v grep | ps axww | grep dnsmasq | grep -v grep | ||

Rien. | Rien. | ||

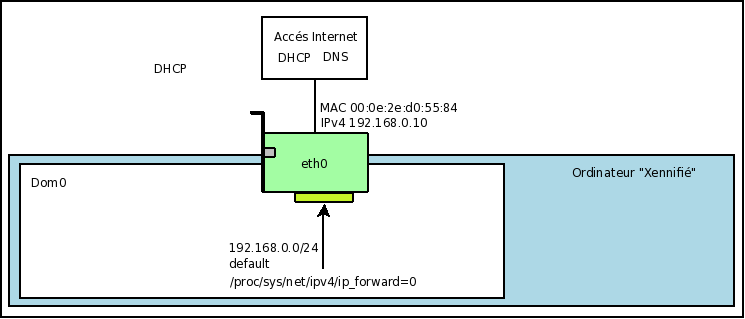

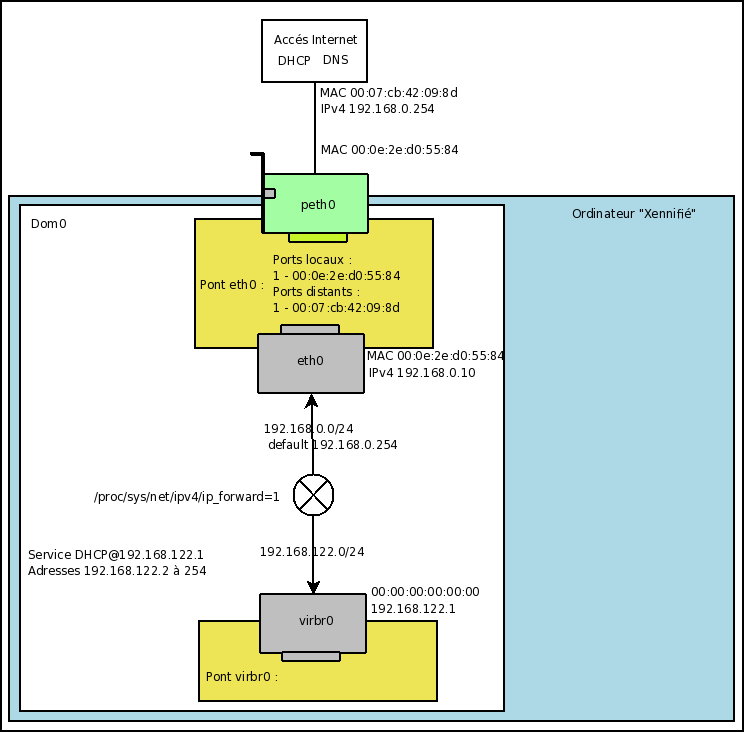

* Un petit dessin pour résumer tout cela :<br> | |||

[[Image:Xen_et_le_reseau-avant_libvirtd_et_xend.png]]<br> | |||

J'ai ajouté un accès Internet sur le schéma. Chez moi c'est une "*BOX libre" ;-)<br> | |||

Elle me fournie, évidemment, l'accès Internet avec un service de DHCP. J'utilise les DNS de mon fournisseur.<br> | |||

Mon PC, dispose d'une carte réseau physique, d'interface eth0 et d'adresse physique (MAC) "00:0e:2e:d0:55:84". Cette interface réseau est l'interface par défaut.<br> | |||

Elle est connectée à ma "*Box libre". En fait, il y a aussi un switch entre les deux et la "*Box libre" est en mode routeur. Mais ça ne change rien à la suite.<br> | |||

La "*Box libre" a attribuée l'adresse IPv4 192.168.0.10. Le sous-réseau est donc le "192.168.0.0/24".<br> | |||

Le mode routeur n'est pas en place. | |||

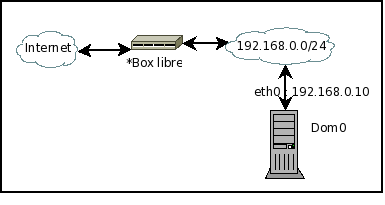

* Physiquement, nous avons cela :<br> | |||

[[Image:Xen_et_le_reseau-avant_libvirtd_et_xend-physique.png]]<br> | |||

Une machine avec une carte réseau relié à Internet via une "*Box libre". | |||

=== Que fait libvirtd ? === | === Que fait libvirtd ? === | ||

| Ligne 217 : | Ligne 248 : | ||

Starting libvirtd daemon: [ OK ] | Starting libvirtd daemon: [ OK ] | ||

Regardons | Regardons ce qui a changé. | ||

* Quelles sont les interfaces | * Quelles sont les interfaces réseaux présentes ? | ||

[root@dom0 ~]# ifconfig | [root@dom0 ~]# ifconfig | ||

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | ||

| Ligne 225 : | Ligne 256 : | ||

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | ||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | ||

RX packets: | RX packets:673 errors:0 dropped:0 overruns:0 frame:0 | ||

TX packets: | TX packets:671 errors:0 dropped:0 overruns:0 carrier:0 | ||

collisions:0 lg file transmission:1000 | collisions:0 lg file transmission:1000 | ||

RX bytes: | RX bytes:501399 (489.6 KiB) TX bytes:107736 (105.2 KiB) | ||

Interruption: | Interruption:23 Adresse de base:0x6c00 | ||

lo Link encap:Boucle locale | lo Link encap:Boucle locale | ||

| Ligne 235 : | Ligne 266 : | ||

adr inet6: ::1/128 Scope:Hôte | adr inet6: ::1/128 Scope:Hôte | ||

UP LOOPBACK RUNNING MTU:16436 Metric:1 | UP LOOPBACK RUNNING MTU:16436 Metric:1 | ||

RX packets: | RX packets:595 errors:0 dropped:0 overruns:0 frame:0 | ||

TX packets: | TX packets:595 errors:0 dropped:0 overruns:0 carrier:0 | ||

collisions:0 lg file transmission:0 | collisions:0 lg file transmission:0 | ||

RX bytes: | RX bytes:1753800 (1.6 MiB) TX bytes:1753800 (1.6 MiB) | ||

virbr0 Link encap:Ethernet HWaddr 00:00:00:00:00:00 | virbr0 Link encap:Ethernet HWaddr 00:00:00:00:00:00 | ||

| Ligne 248 : | Ligne 279 : | ||

collisions:0 lg file transmission:0 | collisions:0 lg file transmission:0 | ||

RX bytes:0 (0.0 b) TX bytes:468 (468.0 b) | RX bytes:0 (0.0 b) TX bytes:468 (468.0 b) | ||

Nous avons " | Nous avons "récupéré" une nouvelle interface réseau virbr0 d'adresse IPv4 192.168.122.1 et d'adresse Ethernet 00:00:00:00:00:00 !<br> | ||

* Quel est le contenu de la table de routage ? | * Quel est le contenu de la table de routage ? | ||

| Ligne 258 : | Ligne 289 : | ||

link-local * 255.255.0.0 U 0 0 0 eth0 | link-local * 255.255.0.0 U 0 0 0 eth0 | ||

default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 | default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 | ||

Ici, | Ici,une nouvelle route nous est offerte. Elle permettra de router le trafic du sous-réseau 192.168.122.0 vers l'interface réseau virbr0. | ||

* Sommes nous en mode routeur ? | * Sommes nous en mode routeur ? | ||

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward | [root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward | ||

1 | 1 | ||

Oui. C'est logique, maintenant que nous avons plusieurs interfaces | Oui. C'est logique, maintenant que nous avons plusieurs interfaces réseaux. | ||

* Des ponts sont-ils en place ? | * Des ponts sont-ils en place ? | ||

| Ligne 269 : | Ligne 300 : | ||

bridge name bridge id STP enabled interfaces | bridge name bridge id STP enabled interfaces | ||

virbr0 8000.000000000000 yes | virbr0 8000.000000000000 yes | ||

Tiens, un pont est | Tiens, un pont est apparu. Ce pont a le même nom que la nouvelle interface réseau. Cette nouvelle interface réseau est donc un pont. | ||

* Quelles sont les informations, en termes | * Quelles sont les informations, en termes d'adresses MAC sur les ponts ? | ||

[root@dom0 ~]# brctl showmacs virbr0 | [root@dom0 ~]# brctl showmacs virbr0 | ||

port no mac addr is local? ageing timer | port no mac addr is local? ageing timer | ||

| Ligne 324 : | Ligne 355 : | ||

* Nous avons deux tables : filter et nat.<br> | * Nous avons deux tables : filter et nat.<br> | ||

* Pour la table filter : | * Pour la table filter : | ||

- La | - La chaîne INPUT de la table filter comporte des règles DNS (num 1 et 2) et Bootstrap Protocol Server (num 3 et 4).<br> | ||

- La | - La chaîne FORWARD de la table filter accepte tout le trafic déjà établi ou relatif a du trafic établi de toutes interfaces réseau vers l'interface réseau virbr0 pour le sous-réseau 192.168.122.0/24 (num 1).<br> | ||

- La | - La chaîne FORWARD accepte tout le trafic du sous-réseau 192.168.122.0/24 qui arrive sur l'interface réseau virbr0 (num 2). La chaîne FORWARD permet aussi au trafic sur l'interface réseau virbr0 de repartir sur cette même interface réseau (num 3). Tout autre trafic vers l'interface réseau virbr0 est rejeté (num4). Tout autre trafic en provenance de l'interface réseau virbr0 est rejeté (num 5).<br> | ||

* Pour la table nat : | * Pour la table nat : | ||

- La table nat, comporte une seule règle dans la | - La table nat, comporte une seule règle dans la chaîne OUTPUT. Cette règle permet le masquerade sur le sous-réseau 192.168.122.0/24. | ||

* Et en termes de DHCP et DNS ? | |||

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep | |||

2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254 | |||

Tiens, un processus dnsmasq.<br> | |||

Que peut t'on en dire :<br> | |||

- Il ne dispose pas de fichier de configuration (--conf-file sans paramètre).<br> | |||

- Il écoute sur l'adresse 192.168.122.1 (--listen-address 192.168.122.1), mais pas sur l'interface local (--except-interface lo).<br> | |||

- Et il dispose des adresses 192.168.122.2 à 192.168.122.254 pour traiter les requêtes DHCP (--dhcp-range 192.168.122.2,192.168.122.254).<br> | |||

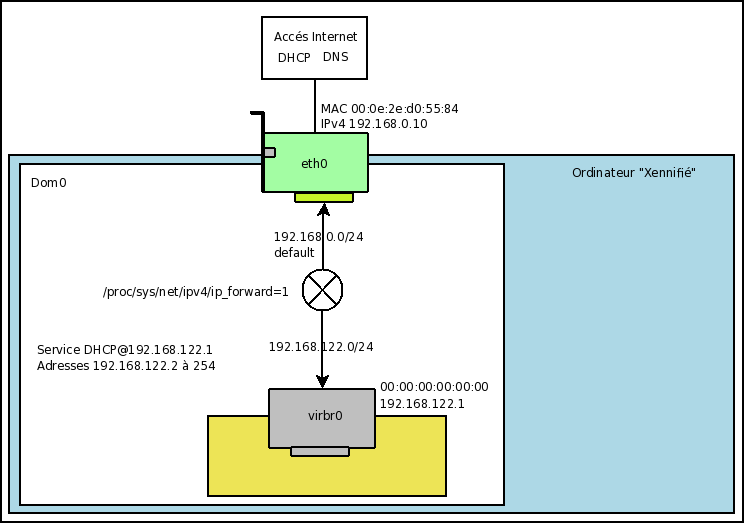

* En résumé : | |||

- Un pont, nommé virbr0, est apparue.<br> | |||

- Le pont est adressable en 192.168.122.1.<br> | |||

- Le mode routeur est en place au niveau du Dom0.<br> | |||

- Le sous-réseau 192.168.122.0/24 est traité par le pont virbr0.<br> | |||

- Un serveur DHCP (et DNS) permet de traiter le sous-réseau 192.168.122.0/24 en écoutant sur l'adresse 192.168.122.1.<br> | |||

- Des règles iptables / netfilter sont mises en place pour traiter le trafic, en provenance et vers, la nouvelle interface virbr0, dont le trafic avec <cmd>dnsmasq</cmd>.<br> | |||

* En fait, nous disposons d'un '''réseau virtuel''', que nous pouvons décrire ainsi : | |||

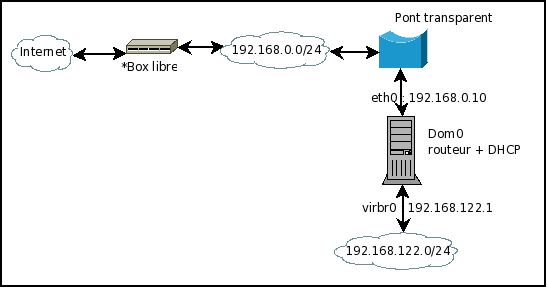

[[Image:Xen_et_le_reseau-avec_libvirtd_et_sans_xend.png]]<br> | |||

Un pont, nommé virbr0, est apparu.<br> | |||

Il s'agit d'une interface réseau au même titre qu'eth0. Une interface réseau virbr0 d'adresse IPv4 : 192.168.122.1.<br> | |||

C'est l'implémentation d'un '''réseau virtuel''' (en jaune en bas du schéma) avec :<br> | |||

- Un sous-réseau : 192.168.122.0/24.<br> | |||

- Une passerelle, serveur DHCP d'adresse : 192.168.122.1. | |||

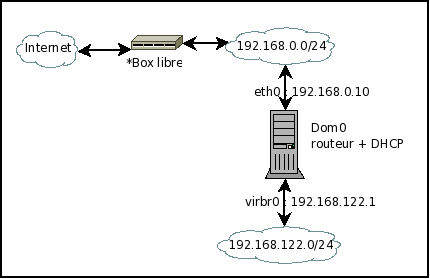

* L'équivalent physique :<br> | |||

[[Image:Xen_et_le_reseau-avec_libvirtd_et_sans_xend-physique.png]]<br> | |||

Soit, une machine avec deux cartes réseau.<br> | |||

L'une des cartes réseau accède à Internet via une "*Box libre" sur le sous-réseau 192.168.0.0/24.<br> | |||

L'autre carte réseau permet d'accéder au sous-réseau 192.168.122.0/24.<br> | |||

Cette machine, est un routeur logiciel. Elle dispose aussi d'un serveur DHCP pour le sous-réseau 192.168.122/24, via l'adresse 192.168.122.1.<br> | |||

Nous disposons donc d'un '''réseau virtuel''' 192.168.122.0/24 et pour l'instant il n'y a qu'une seule machine (Dom0) qui dispose d'une interface (virbr0) sur ce réseau à l'adresse 192.168.122.1. | |||

=== Que fait xend en terme de réseau ? === | |||

Quel est le rôle de xend dans la gestion du réseau ? | |||

Tout d'abord, nous allons lancer <cmd>xend</cmd> sans script réseau. Pour cela, dans le fichier <path>/etc/xen/xend-config.sxp</path>, nous configurons le paramètre "network-script" à la valeur "/bin/true". | |||

Vérifions : | |||

[root@dom0 xen]# grep "^(network-script" xend-config.sxp | |||

(network-script /bin/true) | |||

C'est fait. | |||

Lançons <cmd>xend</cmd> : | |||

[root@dom0 xen]# service xend start | |||

Starting xen daemons: xenstored blktapctrl xenconsoled xend[ OK ] | |||

Voilà qui est fait. | |||

Bon, je vous laisse faire les commandes pour vérifier, mais le lancement de <cmd>xend</cmd> ne change rien en terme d'interface réseau (ifconfig), de table de routage (route), de mode routeur (cat /proc/sys/net/ipv4/ip_forward), de pont (brctl show), de netfilter / iptables (for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done) ou de serveur DNS / DHCP (ps axww | grep dnsmasq | grep -v grep). | |||

Quel est l'intérêt de cette expérimentation alors ? | |||

Cela confirme que la mise en place du réseau se fera bien avec le script configuré avec "network-script", hormis ce que met en place libvirtd (cf.[[Xen_et_le_r%C3%A9seau#Que_fait_libvirtd_.3F]]). | |||

Arrêtons <cmd>xend</cmd>, pour la suite de nos manipulations : | |||

[root@dom0 ~]# service xend stop | |||

Stopping xen daemons: xenconsoled xend [ OK ] | |||

=== Configuration du réseau virtuel - Première approche === | |||

Quand quelqu'un découvre le réseau Xen par défaut d'une distribution qui utilise libvirt (comme Fedora), un <cmd>ifconfig</cmd> lui fait découvrir l'interface virbr0 d'adresse 192.168.122.1. S'il connait déjà Xen, ne serait-ce qu'un peu, il va découvrir assez rapidement que cela a à voir avec un pont via la commande <cmd>brctl show</cmd>. Par contre, il va se demander : "Mais d'où vient cette adresse 192.168.122.1 ? Est-ce que je peux en mettre une autre ? Et si je veux un autre sous-réseau ?", etc. | |||

Avec notre exploration, ci-dessus, nous savons que le service libvirtd nous a mis en place un '''réseau virtuel''' grâce à un pont nommé virbr0, que le services dnsmasq nous permet d'avoir une passerelle (avec un serveur DHCP / DNS) d'adresse 192.168.122.1 entre notre réseau 192.168.122.0/0 et le réseau de notre Dom0 et que des règles iptables, dont une règle de masquerade, nous permet d'accéder aux réseaux accessibles par le Dom0, dont Internet pour mon cas personnel. | |||

Il nous reste a savoir comment est décidé cette fameuse adresse 192.168.122.1 et le sous-réseau qui va avec, et peut-être faire d'autres découvertes. | |||

Allez, j'ai suffisamment entretenu le suspense ;-) Je vous dis tout, ou presque. | |||

Ca commence ici : | |||

[root@dom0 ~]# ls -l /etc/libvirt/qemu/networks | |||

total 16 | |||

drwx------ 2 root root 4096 mai 23 23:19 autostart | |||

-rw------- 1 root root 319 mai 23 23:18 default.xml | |||

- Un répertoire autostart.<br> | |||

- Un fichier XML default.xml.<br> | |||

Que contient le répertoire autostart ? | |||

[root@dom0 ~]# ls -l /etc/libvirt/qemu/networks/autostart | |||

total 4 | |||

lrwxrwxrwx 1 root root 38 mai 23 23:19 default.xml -> /etc/libvirt/qemu/networks/default.xml | |||

- Un lien symbolique default vers le fichier XML ! | |||

Et le fichier XML ? | |||

<network> | |||

<name>default</name> | |||

<uuid>c8121950-5e27-4c37-bd1d-ddabc9c4ce1a</uuid> | |||

<forward mode='nat'/> | |||

<bridge name='virbr0' stp='on' forwardDelay='0' /> | |||

<ip address='192.168.122.1' netmask='255.255.255.0'> | |||

<dhcp> | |||

<range start='192.168.122.2' end='192.168.122.254' /> | |||

</dhcp> | |||

</ip> | |||

</network> | |||

Allez, intuitivement :<br> | |||

- Définition d'un réseau (''virtuel''), de nom default, et avec un identifiant unique (uuid).<br> | |||

- Un routage est mis en place via du nat (''masquerade'') vers les autres réseaux.<br> | |||

- Un pont de nom virbr0, avec mise en place du Spanning Tree Protocol (stp) sans forward delay.<br> | |||

- L'adresse du pont est 192.168.122.1, avec un masque réseau 255.255.255.0.<br> | |||

- Du DHCP est mis en place sur des adresses 192.168.122.2 à 192.168.122.254.<br> | |||

Bref, ça correspond à nos différentes découvertes. Nous avons une bonne intuition ;-) | |||

Bon, et si je veux changer tout ça ?<br> | |||

Et à quoi sert le répertoire autostart ? | |||

Commençons par le répertoire autostart. Vue le nom ...<br> | |||

Tous les réseaux virtuels qui sont définis dans le répertoire autostart, directement ou via un lien symbolique, seront démarrés au lancement du service libvirtd. | |||

Pour changer la configuration d'un réseau virtuel, c'est facile. Vous arrêter le réseau xen (<cmd>/etc/xen/scripts/network-bridge stop</cmd>), le service xend (<cmd>service xend stop</cmd>) et le service libvirtd (<cmd>service libvirtd stop</cmd>). Vous modifiez le fichier de configuration <path>/etc/libvirt/qemu/networks/default.xml</path>. Vous relancez le service libvirtd (<cmd>service libvirtd start</cmd>). Et vous faites les commandes habituelles : <cmd>ifconfig, route, cat /proc/sys/net/ipv4/ip_forward, brctl show, for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done, ps axww | grep dnsmasq | grep -v grep</cmd>.<br> | |||

Vous pourrez constater que cela marche. J'ai testé la modification des paramètres name, bridge name, ip address, range start et end. | |||

Par contre, cette façon de faire peut provoquer des incohérences avec Xen.<br> | |||

En effet, Xen garde des informations sur les différents réseaux ici : <path>/var/lib/xend/state/network.xml</path>.<br> | |||

Par exemple, si vous modifiez le nom du pont virbr0 en virbr1 dans le fichier de configuration de libvirtd <path>/etc/libvirt/qemu/networks/default.xml</path>. A la relance du service libvirtd le pont virbr1 sera crée par libvirtd. Et à la relance du service xend le pont virbr0 sera crée par xend, qui en a gardé mémoire. Vous aurez alors deux ponts : virbr0 et virbr1. Mais cela ne fonctionnera pas. Et même en arrêtant le script network_bridge, le service xend et le service libvirtd, le réseau restera incohérent. Il vous faudra défaire tout à la main (avec les commandes brctl delif et ifconfig down). | |||

Pour éviter cela et aussi si vous avez ce problème d'incohérence, il faut supprimer le contenu du répertoire <path>/var/lib/xend/state</path> (xend arrêté, bien sur), avec la commande <cmd>rm -rf /var/lib/xend/state/*</cmd>.<br> | |||

Le nettoyage de ce répertoire peut aussi être utile pour d'autres problèmes. | |||

Nous verrons une autre approche ici [[Xen_et_le_r%C3%A9seau#Configuration_du_r.C3.A9seau_virtuel_-_Deuxi.C3.A8me_approche]]. | |||

== Xend, réseau virtuel et le mode pont == | |||

=== Xend et le réseau virtuel, avec le script réseau pour le mode pont === | |||

Nous allons lancer <cmd>xend</cmd> avec un script réseau pour le mode pont.<br> | |||

Pour cela, dans le fichier <path>/etc/xen/xend-config.sxp</path>, nous configurons le paramètre "network-script" à la valeur "network-bridge". | |||

Vérifions : | |||

[root@dom0 xen]# grep "^(network-script" xend-config.sxp | |||

(network-script network-bridge) | |||

C'est fait. | |||

Relançons <cmd>xend</cmd> : | |||

[root@dom0 xen]# service xend start | |||

Starting xen daemons: xenstored blktapctrl xenconsoled xend[ OK ] | |||

Voilà qui est fait. | |||

Regardons ce que cela a changé. | |||

* Quelles sont les interfaces réseau présentes ? | |||

[root@dom0 xen]# ifconfig | |||

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | |||

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0 | |||

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:92 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:94 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:91536 (89.3 KiB) TX bytes:21663 (21.1 KiB) | |||

lo Link encap:Boucle locale | |||

inet adr:127.0.0.1 Masque:255.0.0.0 | |||

adr inet6: ::1/128 Scope:Hôte | |||

UP LOOPBACK RUNNING MTU:16436 Metric:1 | |||

RX packets:595 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:595 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:1753800 (1.6 MiB) TX bytes:1753800 (1.6 MiB) | |||

peth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | |||

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:1184 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:1184 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:1000 | |||

RX bytes:941546 (919.4 KiB) TX bytes:190093 (185.6 KiB) | |||

Interruption:23 Adresse de base:0x6c00 | |||

virbr0 Link encap:Ethernet HWaddr 00:00:00:00:00:00 | |||

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0 | |||

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:0 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:6 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:0 (0.0 b) TX bytes:468 (468.0 b) | |||

Nous avons "gagné" une interface réseau peth0 sans adresse IPv4 et d'adresse Ethernet 00:0E:2E:D0:55:84 !<br> | |||

Une autre différence est que l'interface réseau eth0 ne comporte plus la ligne "Interruption:23 Adresse de base:0x6c00".<br> | |||

L'interface réseau eth0 comporte bien une adresse IP qui n'a pas changée, et aussi une adresse Ethernet qui n'a pas changé. Par contre, cette adresse Ethernet est la même que celle de la nouvelle interface réseau peth0.<br> | |||

Tout cela, tend à dire que peth0 est une interface physique (interruption 23 et adresse de base 0x6c00), en mode promiscuous (cf. http://fr.wikipedia.org/wiki/Promiscuous_mode). Le mode promiscuous explique que la carte n'a pas besoin d'une adresse IP. | |||

* Quel est le contenu de la table de routage ? | |||

[root@dom0 ~]# route | |||

Table de routage IP du noyau | |||

Destination Passerelle Genmask Indic Metric Ref Use Iface | |||

192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 | |||

192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 | |||

link-local * 255.255.0.0 U 0 0 0 eth0 | |||

default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 | |||

Pas de changement. | |||

* Sommes nous en mode routeur ? | |||

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward | |||

1 | |||

Pas de changement. | |||

* Des ponts sont-ils en place ? | |||

[root@dom0 ~]# brctl show | |||

bridge name bridge id STP enabled interfaces | |||

eth0 8000.000e2ed05584 no peth0 | |||

virbr0 8000.000000000000 yes | |||

Tiens, un pont "eth0" est apparu. Ce pont a le même nom que la nouvelle interface réseau. Cette nouvelle interface réseau est donc un pont. De plus, l'interface réseau physique "peth0", fait partie des interfaces insérée dans le pont "eth0". | |||

* Quelles sont les informations, en termes de MAC sur les ponts ? | |||

[root@dom0 ~]# brctl showmacs virbr0 | |||

port no mac addr is local? ageing timer | |||

Pas de changement pour virbr0 : rien. | |||

[root@dom0 ~]# brctl showmacs eth0 | |||

port no mac addr is local? ageing timer | |||

1 00:07:cb:42:09:8d no 14.56 | |||

1 00:0e:2e:d0:55:84 yes 0.00 | |||

Pour le pont eth0, nous avons deux adresses MAC. L'une locale (00:0e:2e:d0:55:84), l'autre distante (00:07:cb:42:09:8d).<br> | |||

L'adresse MAC locale correspond à notre interface réseau eth0.<br> | |||

Et la distante ? | |||

* Un petit arp : | |||

[root@dom0 ~]# arp | |||

Address HWtype HWaddress Flags Mask Iface | |||

192.168.0.254 ether 00:07:CB:42:09:8D C eth0 | |||

Ah ! 192.168.0.254 c'est l'adresse de ma passerelle par défaut, autrement dit ma "*Box libre". Et l'adresse MAC 00:07:CB:42:09:8D est bien celle de ma "*Box libre". | |||

* Quelles sont les règles netfilter ? | |||

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done | |||

Table filter | |||

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 | |||

2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 | |||

3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 | |||

4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 | |||

5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 | |||

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED | |||

2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 | |||

3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 | |||

4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable | |||

5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable | |||

6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | |||

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain RH-Firewall-1-INPUT (1 references) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 | |||

2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 | |||

3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 | |||

4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 | |||

5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 | |||

6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 | |||

7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 | |||

8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED | |||

9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 | |||

10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | |||

Table nat | |||

Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 | |||

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Pas de nouveautés.<br> | |||

* Et en termes de DHCP et DNS ? | |||

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep | |||

2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254 | |||

Rien de nouveau. | |||

* Dessinons un peu pour résumer : | |||

[[Image:Xen_et_le_reseau-avec_libvirtd_et_avec_xend.png]]<br> | |||

Une interface réseau physique "peth0" en mode promiscuous est apparue.<br> | |||

L'interface réseau "eth0" n'est plus une interface réseau physique. C'est devenu un pont dans lequel est inséré l'interface physique "peth0".<br> | |||

C'est le travail effectué par le script "network-bridge". | |||

Vous pouvez en savoir un peu plus sur les commandes utilisées ici http://www.traduc.org/docs/HOWTO/vf/Ethernet-Bridge-netfilter-HOWTO.html, mais ce n'est pas dans un contexte Xen. | |||

Plus précisémment, voici les actions du script network-bridge :<br> | |||

- Création d'un pont temporaire (tmpname).<br> | |||

- Arrêt de l'interface physique eth0.<br> | |||

- L'adresse IP et l'adresse MAC de l'interface physique eth0 sont copiées sur le pont temporaire.<br> | |||

- L'interface physique eth0 est renommée peth0.<br> | |||

- Le pont temporaire est nommée eth0.<br> | |||

- Les deux interfaces eth0 et peth0 sont montées.<br> | |||

L'équivalent physique est le suivant :<br> | |||

[[Image:Xen_et_le_reseau-avec_libvirtd_et_avec_xend-physique.png]]<br> | |||

Finalement, d'un point de vue physique, nous n'avons fait qu'ajouter un pont transparent. | |||

=== Configuration du réseau virtuel - Deuxième approche === | |||

Nous avons vu que nous pouvons modifier le réseau virtuel via le fichier de configuration utilisé par libvirtd ([[Xen_et_le_r%C3%A9seau#Configuration_du_r.C3.A9seau_virtuel_-_Premi.C3.A8re_approche]]). | |||

Nous allons voir ce que nous pouvons faire via l'interface graphique. | |||

==== Connexion au gestionnaire de machine virtuelle ==== | |||

Lançons le gestionnaire de machine virtuelle : | |||

[xen@dom0 ~]$ su - -c "virt-manager" | |||

Mot de passe : | |||

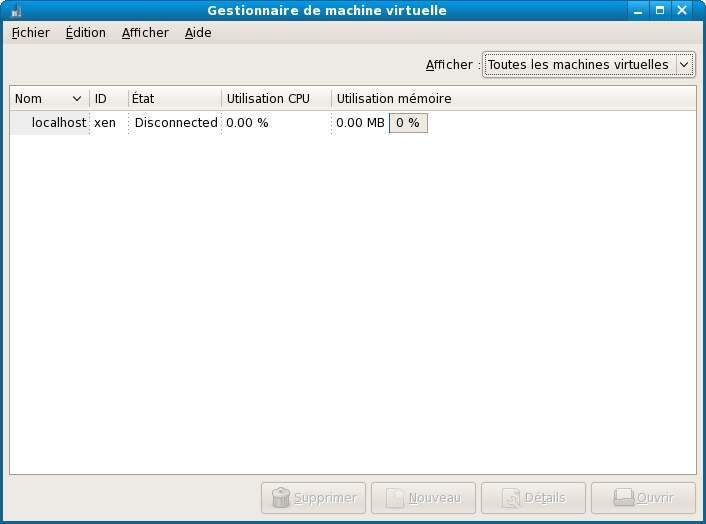

Nous sommes déconnecté du "localhost".<br> | |||

[[Image:Xen_facile-VMM-01.png]] | |||

Nous allons nous connecter en faisant un <touche>clic droit</touche> sur la ligne "localhost", puis cliquer sur <menu>Connecter</menu>.<br> | |||

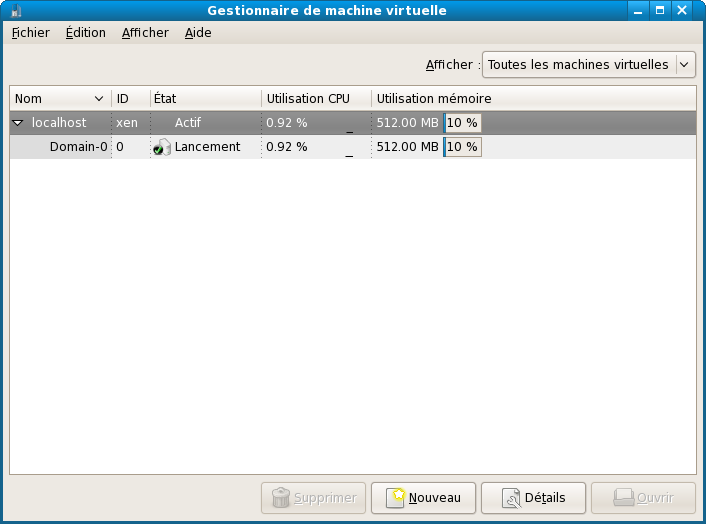

[[Image:Xen_facile-VMM-02.png]]<br> | |||

Nous sommes connectés au localhost qui est sélectionné en grisé, notre Dom0 est apparue et les boutons <menu>Nouveau</menu> et <menu>Détails</menu> sont accessibles. | |||

==== Visualisation des réseaux virtuels ==== | |||

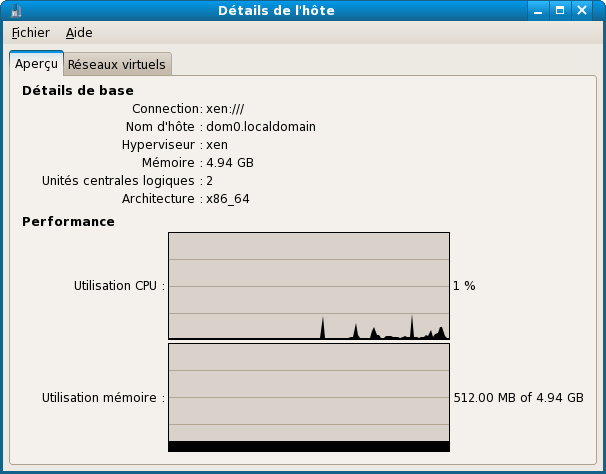

Cliquons sur le bouton <menu>Détails</menu>, avec la ligne "localhost" sélectionnée :<br> | |||

[[Image:Xen_et_le_reseau-Details_de_l%27hote.png]]<br> | |||

Un aperçu avec quelques informations sur le Dom0 est apparu.<br> | |||

Pour ce qui nous concerne, le plus important est l'onglet "Réseaux virtuels". | |||

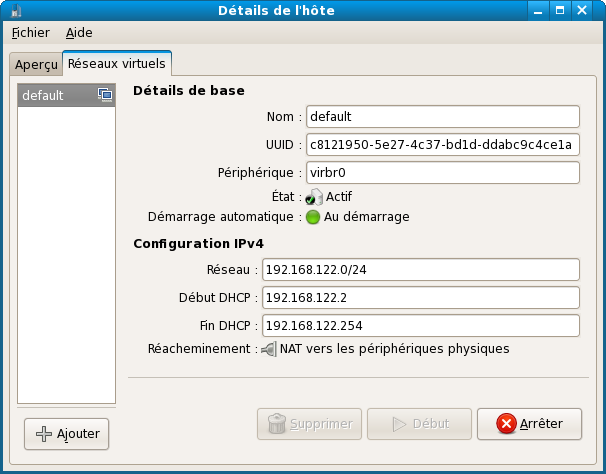

Cliquons sur l'onglet "Réseaux virtuels",<br> | |||

et sélectionnons le réseau "default" :<br> | |||

[[Image:Xen_et_le_reseau-Details_de_l%27hote-Reseau_virtuel.png]]<br> | |||

Si vous êtes bien attentif, vous devriez remarquer que nous retrouvons le contenu du fichier <path>/etc/libvirt/qemu/networks/default.xml</path>, ainsi que la prise en compte du lien dans le répertoire autostart. | |||

==== Arrêt des réseaux virtuels ==== | |||

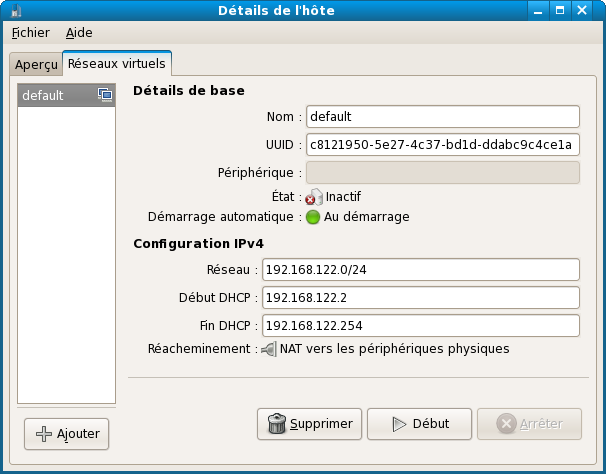

Après avoir sélectionné le réseau virtuel "default", cliquons sur <menu>Arrêter</menu> :<br> | |||

[[Image:Xen_et_le_reseau-Arret_reseau_virtuel.png]].<br> | |||

Le réseau virtuel "default" est passé de l'état actif à inactif.<br> | |||

Vous pouvez constater que :<br> | |||

- l'interface réseau virbr0 n'existe plus (ifconfig),<br> | |||

- la table de routage ne comporte plus de route vers virbr0 (route),<br> | |||

- le pont virbr0 n'existe plus (brctl show),<br> | |||

- les règles netfilter / iptables concernant virbr0 sont effacées (for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done),<br> | |||

- le serveur dnsmasq n'est plus lancé. | |||

Par contre, les fichiers "libvirt" sont toujours présents : | |||

[root@dom0 ~]# ls /etc/libvirt/qemu/networks/* | |||

/etc/libvirt/qemu/networks/default.xml | |||

/etc/libvirt/qemu/networks/autostart: | |||

default.xml | |||

Nous pouvons maintenant, supprimer ou redémarrer le réseau virtuel. | |||

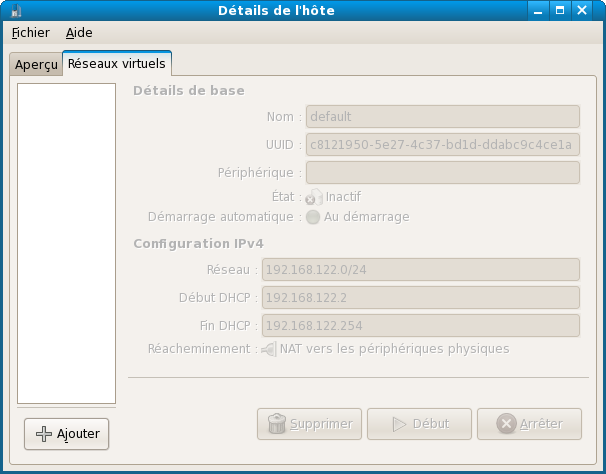

==== Suppression des réseaux virtuels ==== | |||

Allons un peu plus loin, supprimons le réseau virtuel en cliquant sur <menu>Supprimer</menu>.<br> | |||

[[Image:Xen_et_le_reseau-Supprimer_redeau_virtuel.png]]<br> | |||

Cette fois-ci, il n'y a plus rien :<br> | |||

[root@dom0 ~]# ls /etc/libvirt/qemu/networks/* | |||

==== Ajout des réseaux virtuels ==== | |||

Maintenant, que nous avons tout cassé, nous allons tout réparer. | |||

Cliquons sur <menu>Ajouter</menu> :<br> | |||

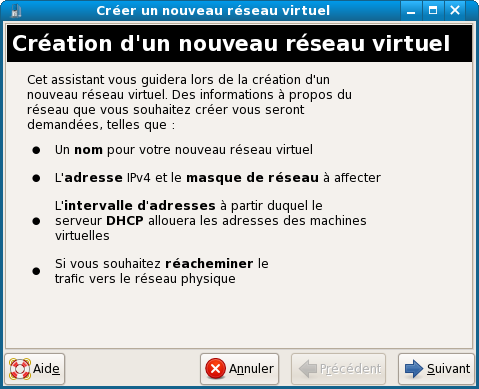

[[Image:Xen_et_le_reseau-Ajouter_un_reseau_virtuel_01.png]]<br> | |||

Cliquons sur <menu>Suivant</menu><br> | |||

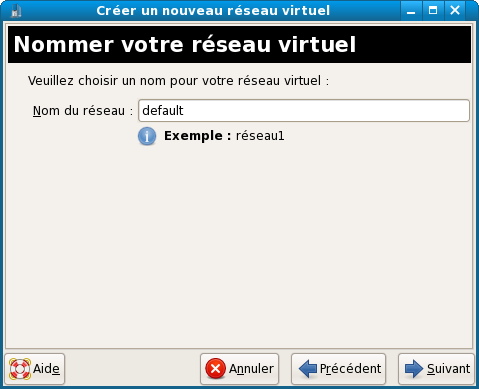

Au hasard ;-), nous saisissons "defaut" comme nom de réseau virtuel :<br> | |||

[[Image:Xen_et_le_reseau-Ajouter_un_reseau_virtuel_02.png]]<br> | |||

Nous cliquons sur <menu>Suivant</menu> | |||

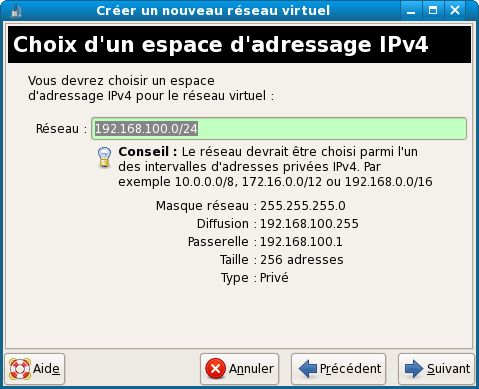

Toujours au hasard, nous saisissons le réseau (192.168.100.0/24) :<br> | |||

[[Image:Xen_et_le_reseau-Ajouter_un_reseau_virtuel_03.png]]<br> | |||

Nous cliquons sur <menu>Suivant</menu> | |||

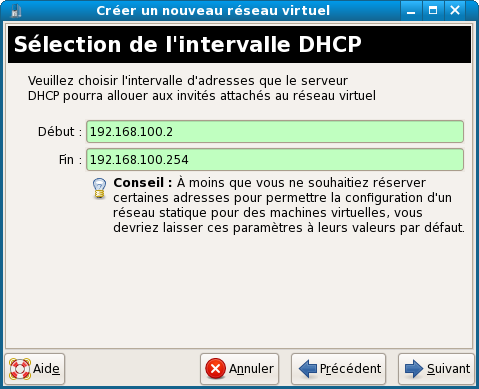

Laissons encore faire le hasard, nous saisissons les intervalles de l'adressage DHCP (début 192.168.100.2 et fin 192.168.100.254) :<br> | |||

[[Image:Xen_et_le_reseau-Ajouter_un_reseau_virtuel_04.png]]<br> | |||

Nous cliquons sur <menu>Suivant</menu> | |||

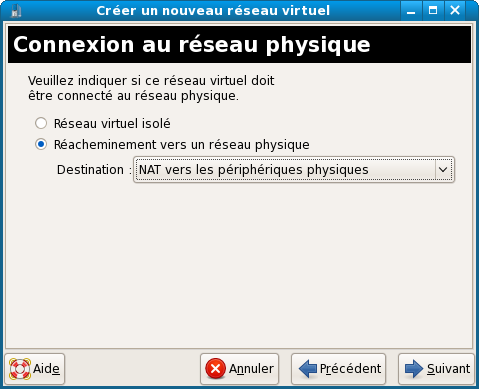

Là, nous pouvons :<br> | |||

- Créer un réseau virtuel isolé. Réseau qui ne sera donc pas en contact avec le monde extérieur à notre Dom0.<br> | |||

- Réacheminer le réseau virtuel vers une interface physique. Réseau qui sera donc en contact avec le monde extérieur à notre Dom0.<br> | |||

Nous cliquons donc sur le bouton radio <menu>Réacheminement vers un réseau physique</menu>.<br> | |||

Il nous faut encore choisir une destination. Nous choisissons "NAT vers les périphériques physiques" :<br> | |||

[[Image:Xen_et_le_reseau-Ajouter_un_reseau_virtuel_05.png]]<br> | |||

Ensuite, nous cliquons sur <menu>Suivant</menu> | |||

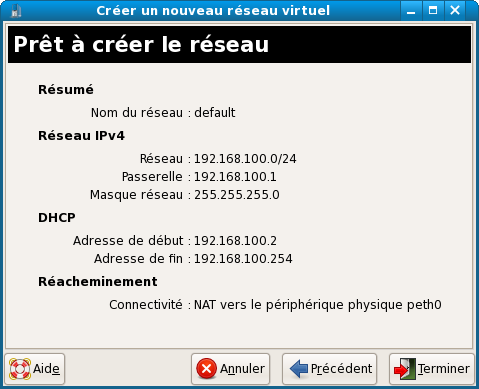

Nous obtenons un petit résumé :<br> | |||

[[Image:Xen_et_le_reseau-Ajouter_un_reseau_virtuel_06.png]]<br> | |||

Nous cliquons sur <menu>Terminer</menu> | |||

Bug.<br> | |||

Ca reste bloqué sur l'écran de résumé. | |||

En fait, le fichier "default" a bien été crée : | |||

[root@dom0 ~]# more /etc/libvirt/qemu/networks/default.xml | |||

<network> | |||

<name>default</name> | |||

<uuid>f5006d47-717d-f08d-2bfb-ce5ad79a8962</uuid> | |||

<forward mode='nat'/> | |||

<bridge stp='on' forwardDelay='0' /> | |||

<ip address='192.168.100.1' netmask='255.255.255.0'> | |||

<dhcp> | |||

<range start='192.168.100.2' end='192.168.100.254' /> | |||

</dhcp> | |||

</ip> | |||

</network> | |||

Une différence notable, bridge n'a pas de paramètre name=virbr0. Il est vrai qu'il ne nous a pas été demandé ? | |||

Et il n'y a rien dans le répertoire autostart : | |||

[root@dom0 ~]# ls /etc/libvirt/qemu/networks/autostart | |||

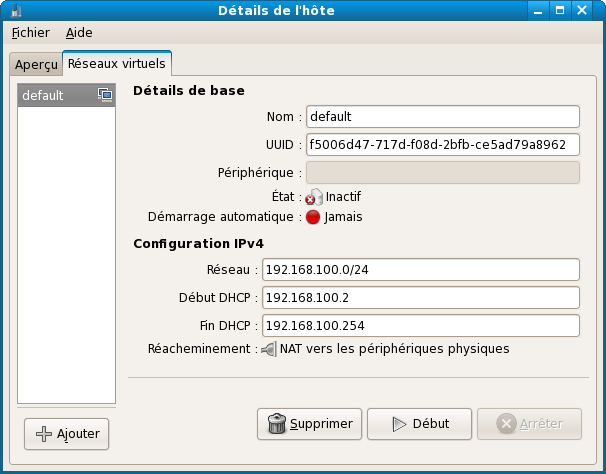

Bon fermons le gestionnaire de machines virtuelles et relançons le, connectons nous et revenons à la visualisation des réseaux virtuels. | |||

Notre réseau default est présent, mais sans "Périphérique" (nous aurions aimés pouvoir y renseigner virbr0) et dans l'état inactif et sans démarrage automatique.<br> | |||

[[Image:Xen_et_le_reseau-Ajouter_un_reseau_virtuel_07.png]]<br> | |||

Au moins c'est cohérent avec la configuration libvirt obtenue. | |||

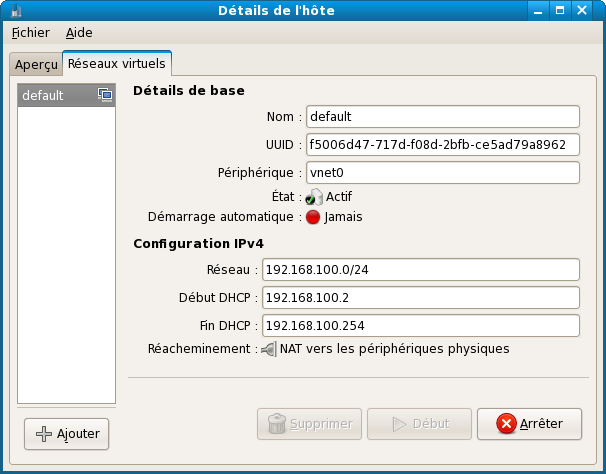

Cliquons sur <menu>Début</menu> :<br> | |||

[[Image:Xen_et_le_reseau-Ajouter_un_reseau_virtuel_08.png]]<br> | |||

Le réseau virtuel est maintenant actif, et une interface est renseignée : vnet1. Nous n'avons pas eu le choix. | |||

Je vous laisse faire les vérifications. Vous pourrez constater que :<br> | |||

- l'interface réseau vnet1 existe (ifconfig),<br> | |||

- la table de routage comporte une route vers vnet1 (route),<br> | |||

- le pont vnet1 existe (brctl show),<br> | |||

- les règles netfilter / iptables concernant vnet1 existent (for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done),<br> | |||

- le serveur dnsmasq est lancé.<br> | |||

Bref, il y a quelques petits détails qui laissent à désirer (démarrage automatique absent et choix du nom de l'interface absent). Mais les mêmes mécanismes sont mis en place. | |||

Encore un point, des règles iptables sont bien présentes pour le nouveau réseaux virtuels vnet1, mais les anciennes règles pour le réseaux virbr0 sont toujours présentes. | |||

==== En conclusion de la deuxième approche ==== | |||

Il y a encore du travail ... | |||

Pour la suite de ce tutorial, je vous laisse revenir à l'interface d'origine virbr0. Pour cela, il faut arrêter ce réseau virtuel ([[Xen_et_le_r%C3%A9seau#Arr.C3.AAt_des_r.C3.A9seaux_virtuels]], le supprimer [[Xen_et_le_r%C3%A9seau#Supression_des_r.C3.A9seaux_virtuels]], remettre en place le fichier <path>/etc/libvirt/qemu/networks/default.xml</path> avec le contenu originel : | |||

<network> | |||

<name>default</name> | |||

<uuid>c8121950-5e27-4c37-bd1d-ddabc9c4ce1a</uuid> | |||

<forward mode='nat'/> | |||

<bridge name='virbr0' stp='on' forwardDelay='0' /> | |||

<ip address='192.168.122.1' netmask='255.255.255.0'> | |||

<dhcp> | |||

<range start='192.168.122.2' end='192.168.122.254' /> | |||

</dhcp> | |||

</ip> | |||

</network> | |||

Et enfin, recréer le lien pour le démarrage automatique : | |||

ln -s /etc/libvirt/qemu/networks/default.xml /etc/libvirt/qemu/networks/autostart | |||

== DomU, réseau virtuel et le mode pont == | |||

=== Démarrons un premier DomU paravirtualisé === | |||

Regardons ce que cela a changé. | |||

* Quelles sont les interfaces réseau présentes ? | |||

[root@dom0 xen]# ifconfig | |||

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | |||

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0 | |||

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:1445 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:1591 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:999762 (976.3 KiB) TX bytes:222521 (217.3 KiB) | |||

lo Link encap:Boucle locale | |||

inet adr:127.0.0.1 Masque:255.0.0.0 | |||

adr inet6: ::1/128 Scope:Hôte | |||

UP LOOPBACK RUNNING MTU:16436 Metric:1 | |||

RX packets:3994 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:3994 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:8118636 (7.7 MiB) TX bytes:8118636 (7.7 MiB) | |||

peth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | |||

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:3191 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:3391 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:1000 | |||

RX bytes:2317714 (2.2 MiB) TX bytes:504570 (492.7 KiB) | |||

Interruption:23 Adresse de base:0x6c00 | |||

vif1.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF | |||

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:210 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:216 errors:0 dropped:14 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:32 | |||

RX bytes:15930 (15.5 KiB) TX bytes:37025 (36.1 KiB) | |||

virbr0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF | |||

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0 | |||

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:201 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:163 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:14562 (14.2 KiB) TX bytes:34425 (33.6 KiB) | |||

Ah ! Une nouveauté : vif1.0. Bon allez, pas de cachotteries. Il s'agit d'une interface réseau qui a été créée via le script configuré avec le paramètre <cmd>vif-script</cmd>. Dans notre cas (mode pont), il s'agit du script <cmd>vif-bridge</cmd>. Script qui est lancé au lancement des DomU (cf. [[Xen_et_le_r%C3%A9seau#Param.C3.A8tre_vif-script]]).<br>Nous verrons un peu plus loin que cette interface réseau est insérée dans le pont virbr0.<br>Le 1 de vif1.0 correspond au premier DomU que nous avons créés. Si nous arrêtons ce DomU et que nous le relançons aussitôt, le nom sera alors vif2.0, puisque ce sera le deuxième DomU, etc. Le 0 correspond à l'interface eth0 qui sera visible dans le DomU.<br>Nous pouvons aussi remarquer que l'adresse physique du pont virbr0 a changée. Elle vaut maintenant "FE:FF:FF:FF:FF:FF" et c'est aussi l'adresse physique de vif1.0. | |||

* Quel est le contenu de la table de routage ? | |||

[root@dom0 xen]# route | |||

Table de routage IP du noyau | |||

Destination Passerelle Genmask Indic Metric Ref Use Iface | |||

192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 | |||

192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 | |||

link-local * 255.255.0.0 U 0 0 0 eth0 | |||

default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 | |||

Pas de changement. | |||

* Sommes nous en mode routeur ? | |||

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward | |||

1 | |||

Pas de changement. | |||

* Des ponts sont-ils en place ? | |||

[root@dom0 ~]# brctl show | |||

bridge name bridge id STP enabled interfaces | |||

eth0 8000.000e2ed05584 no peth0 | |||

virbr0 8000.feffffffffff yes vif1.0 | |||

Ah quelques changements. | |||

L'adresse du pont virbr0 est passée de 8000.000000000000 à 8000.feffffffffff. | |||

L'interface vif1.0 est insérée dans le pont virbr0. | |||

* Quelles sont les informations, en termes de MAC sur les ponts ? | |||

[root@dom0 ~]# brctl showmacs virbr0 | |||

port no mac addr is local? ageing timer | |||

1 00:16:3e:4c:0f:d1 no 2.26 | |||

1 fe:ff:ff:ff:ff:ff yes 0.00 | |||

Le port 1 local du pont virbr0 a maintenant pour adresse MAC fe:ff:ff:ff:ff:ff.<br> | |||

Le port 1 distant qui correspond à l'adresse MAC de notre premier DomU paravirtualisé apparaît. | |||

* Quel est le contenu de la table arp ? | |||

[root@dom0 ~]# arp | |||

Address HWtype HWaddress Flags Mask Iface | |||

192.168.122.5 ether 00:16:3e:4c:0f:d1 C virbr0 | |||

192.168.0.254 ether 00:07:CB:42:09:8D C eth0 | |||

Pour atteindre notre DomU d'adresse IP 192.168.122.5 et d'adresse MAC 00:16:3e:4c:0f:d1 il faut passer par l'interface virbr0. | |||

C'est parfait ;-) | |||

* Quelles sont les règles netfilter ? | |||

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done | |||

Table filter | |||

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 | |||

2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 | |||

3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 | |||

4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 | |||

5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 | |||

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED | |||

2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 | |||

3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 | |||

4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable | |||

5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable | |||

6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | |||

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain RH-Firewall-1-INPUT (1 references) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 | |||

2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 | |||

3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 | |||

4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 | |||

5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 | |||

6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 | |||

7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 | |||

8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED | |||

9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 | |||

10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | |||

Table nat | |||

Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 | |||

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Pas de nouveauté. | |||

* Et en termes de DHCP et DNS ? | |||

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep | |||

2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254 | |||

Rien de nouveau. | |||

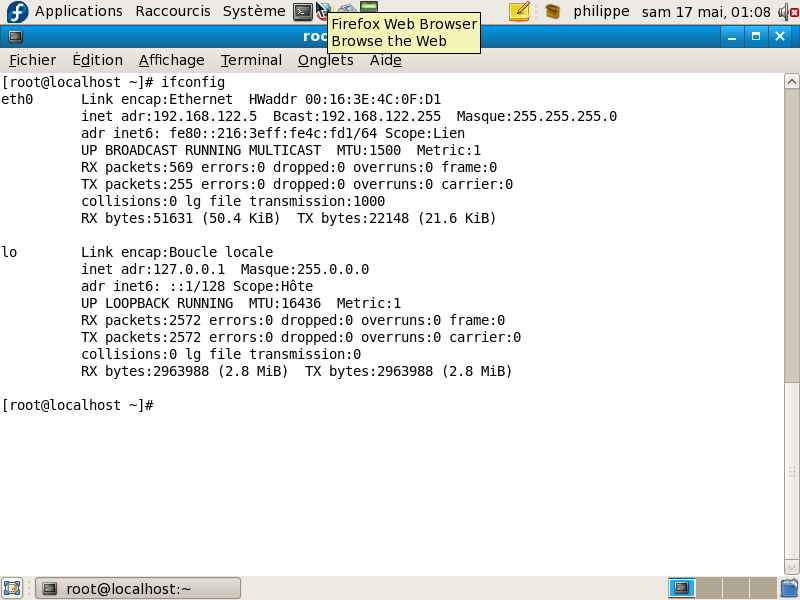

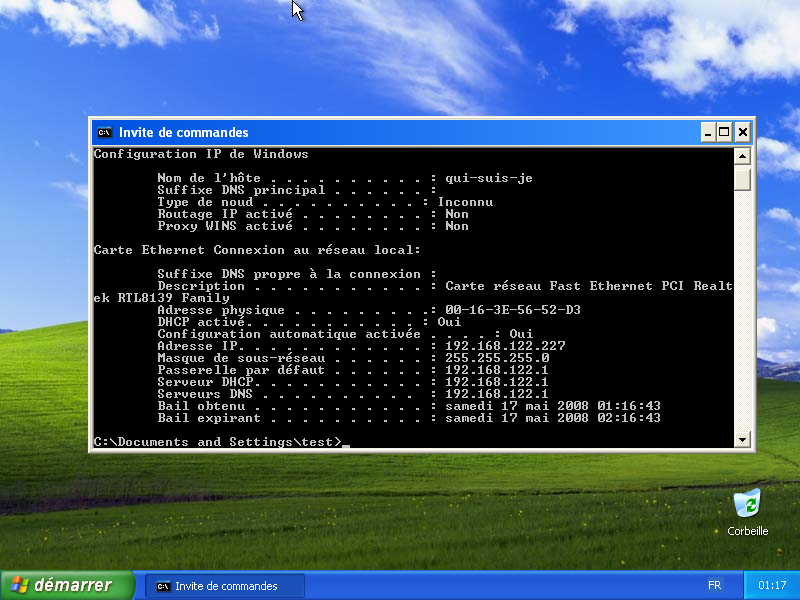

* Quelles sont les interfaces réseau sur ce premier DomU paravirtualisé ?<br> | |||

[[Image:Xen_et_le_reseau-ifconfig-DomU1.png]]<br> | |||

Notre premier DomU paravirtualisé dispose bien d'une interface réseau eth0.<br> | |||

Ainsi que d'une adresse MAC (00:16:3E:4C:0F:D1).<br> | |||

Ainsi que d'une adresse IP (192.168.122.5). Cette adresse IP fait partie du sous-réseau défini via la fichier <path>/etc/libvirt/qemu/networks/default.xml</path>. | |||

* Un petit complément : quel est le contenu de resolv.conf dans le DomU ? | |||

[root@F8-i386 ~]# cat /etc/resolv.conf | |||

; generated by /sbin/dhclient-script | |||

nameserver 192.168.122.1 | |||

Le serveur de nom du DomU correspond à l'interface écoutée par dnsmasq dans le Dom0. | |||

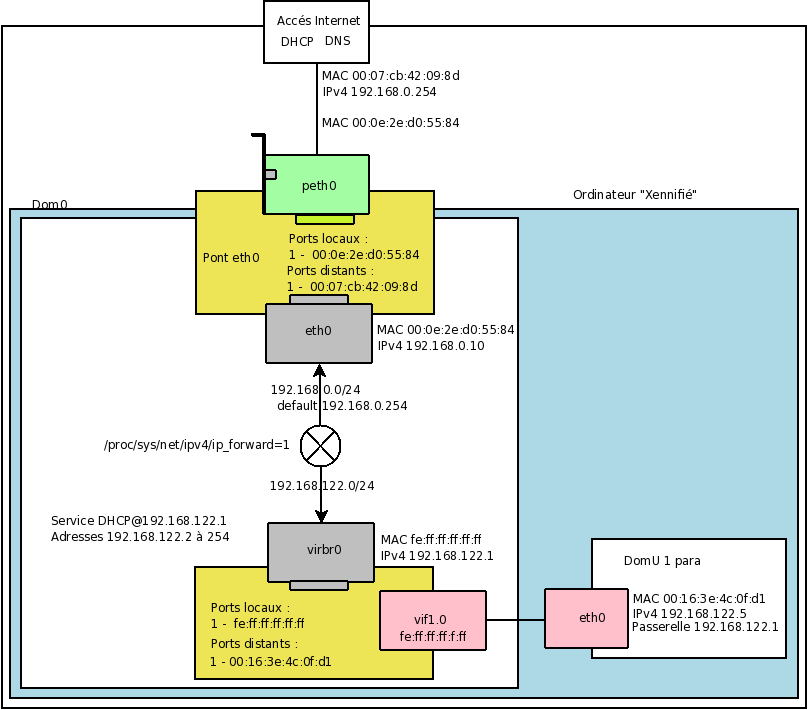

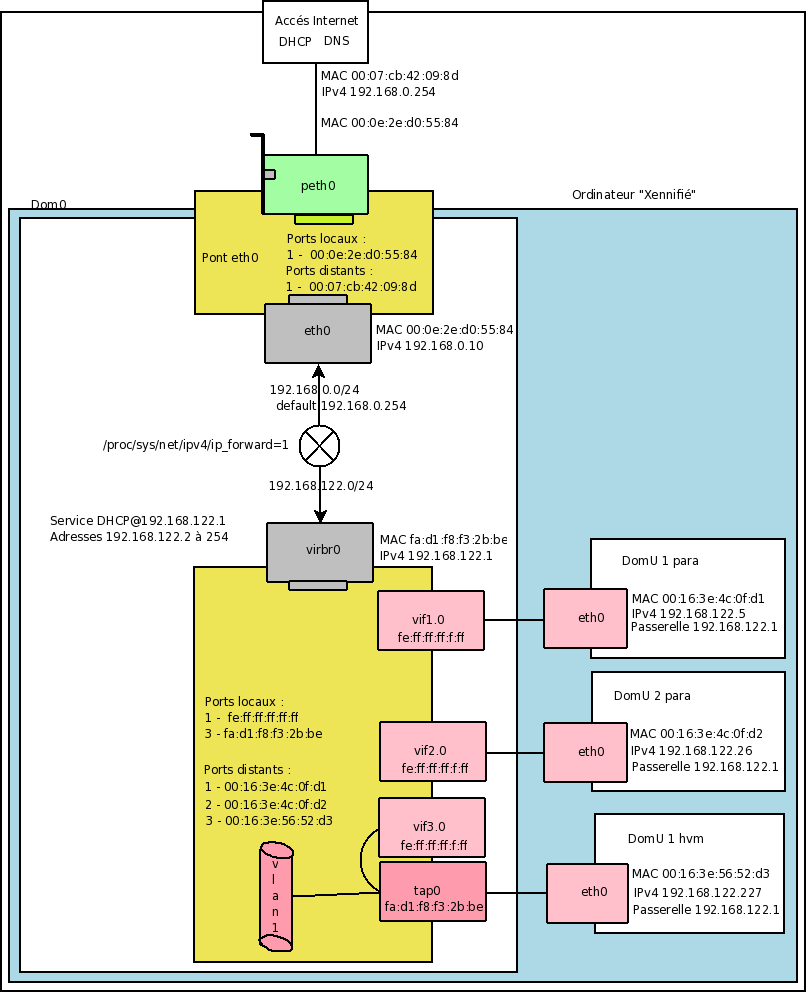

* Un petit dessin pour résumer tout cela :<br> | |||

[[Image:Xen_et_le_reseau-Bridge-1para_et-0hvm.png]]<br> | |||

Bon, je pourrais faire un grand commentaire. Mais je vais laisser place à la sagesse populaire : un petit dessin valant mieux qu'un grand discours ... | |||

=== Démarrons un deuxième DomU paravirtualisé === | |||

Regardons ce que cela a changé. | |||

* Quelles sont les interfaces réseau présentes ? | |||

[root@dom0 xen]# ifconfig | |||

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | |||

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0 | |||

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:1902 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:2076 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:1144545 (1.0 MiB) TX bytes:277256 (270.7 KiB) | |||

lo Link encap:Boucle locale | |||

inet adr:127.0.0.1 Masque:255.0.0.0 | |||

adr inet6: ::1/128 Scope:Hôte | |||

UP LOOPBACK RUNNING MTU:16436 Metric:1 | |||

RX packets:15179 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:15179 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:26120190 (24.9 MiB) TX bytes:26120190 (24.9 MiB) | |||

peth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | |||

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:3648 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:3876 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:1000 | |||

RX bytes:2468895 (2.3 MiB) TX bytes:559911 (546.7 KiB) | |||

Interruption:23 Adresse de base:0x6c00 | |||

vif1.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF | |||

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:374 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:762 errors:0 dropped:14 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:32 | |||

RX bytes:28206 (27.5 KiB) TX bytes:74780 (73.0 KiB) | |||

vif2.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF | |||

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:265 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:376 errors:0 dropped:13 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:32 | |||

RX bytes:20145 (19.6 KiB) TX bytes:47895 (46.7 KiB) | |||

virbr0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF | |||

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0 | |||

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:622 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:542 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:45943 (44.8 KiB) TX bytes:88397 (86.3 KiB) | |||

Notre deuxième DomU paravirtualisé, nous amènes une nouvelle interface réseau : vif2.0. Elle est, encore une fois, créée via le script configuré avec le paramètre vif-script. | |||

Elle sera, elle aussi, insérée dans le pont virbr0. | |||

Le 2 de vif2.0 correspond au deuxième DomU que nous avons créés et le 0 correspond à l'interface eth0 qui sera visible dans le DomU. | |||

L'adresse physique du pont virbr0 n'a pas changée. Elle vaut toujours "FE:FF:FF:FF:FF:FF" et c'est aussi l'adresse physique de vif1.0 et vif2.0. | |||

* Quel est le contenu de la table de routage ? | |||

[root@dom0 xen]# route | |||

Table de routage IP du noyau | |||

Destination Passerelle Genmask Indic Metric Ref Use Iface | |||

192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 | |||

192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 | |||

link-local * 255.255.0.0 U 0 0 0 eth0 | |||

default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 | |||

Pas de changement. | |||

* Sommes nous en mode routeur ? | |||

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward | |||

1 | |||

Pas de changement. | |||

* Des ponts sont-ils en place ? | |||

[root@dom0 ~]# brctl show | |||

bridge name bridge id STP enabled interfaces | |||

eth0 8000.000e2ed05584 no peth0 | |||

virbr0 8000.feffffffffff yes vif1.0 | |||

vif2.0 | |||

L'interface vif2.0 est insérée dans le pont virbr0. Et elle a pour compagnie une copine : vif1.0. | |||

* Quelles sont les informations, en termes de MAC sur les ponts ? | |||

[root@dom0 ~]# brctl showmacs virbr0 | |||

port no mac addr is local? ageing timer | |||

1 00:16:3e:4c:0f:d1 no 0.67 | |||

2 00:16:3e:4c:0f:d2 no 0.41 | |||

1 fe:ff:ff:ff:ff:ff yes 0.00 | |||

Le port 2 distant qui correspond à l'adresse MAC de notre deuxième DomU paravirtualisé apparaît. | |||

* Quel est le contenu de la table arp ? | |||

[root@dom0 ~]# arp | |||

Address HWtype HWaddress Flags Mask Iface | |||

192.168.122.26 ether 00:16:3e:4c:0f:d2 C virbr0 | |||

192.168.122.5 ether 00:16:3e:4c:0f:d1 C virbr0 | |||

192.168.0.254 ether 00:07:CB:42:09:8D C eth0 | |||

Pour atteindre notre deuxième DomU d'adresse IP 192.168.122.26 et d'adresse MAC 00:16:3e:4c:0f:d2 il faut passer par l'interface virbr0. "Ca le fait encore". | |||

* Quelles sont les règles netfilter ? | |||

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done | |||

Table filter | |||

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 | |||

2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 | |||

3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 | |||

4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 | |||

5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 | |||

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED | |||

2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 | |||

3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 | |||

4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable | |||

5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable | |||

6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | |||

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain RH-Firewall-1-INPUT (1 references) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 | |||

2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 | |||

3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 | |||

4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 | |||

5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 | |||

6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 | |||

7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 | |||

8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED | |||

9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 | |||

10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | |||

Table nat | |||

Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 | |||

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Rien de nouveau. Et c'est parfait comme ça. | |||

Et en termes de DHCP et DNS ? | * Et en termes de DHCP et DNS ? | ||

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep | [root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep | ||

2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254 | 2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254 | ||

Rien de nouveau. | |||

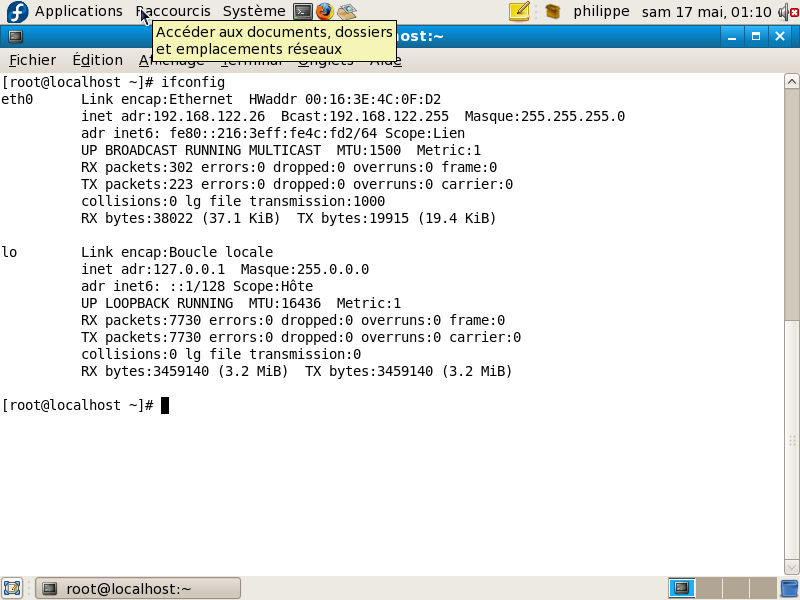

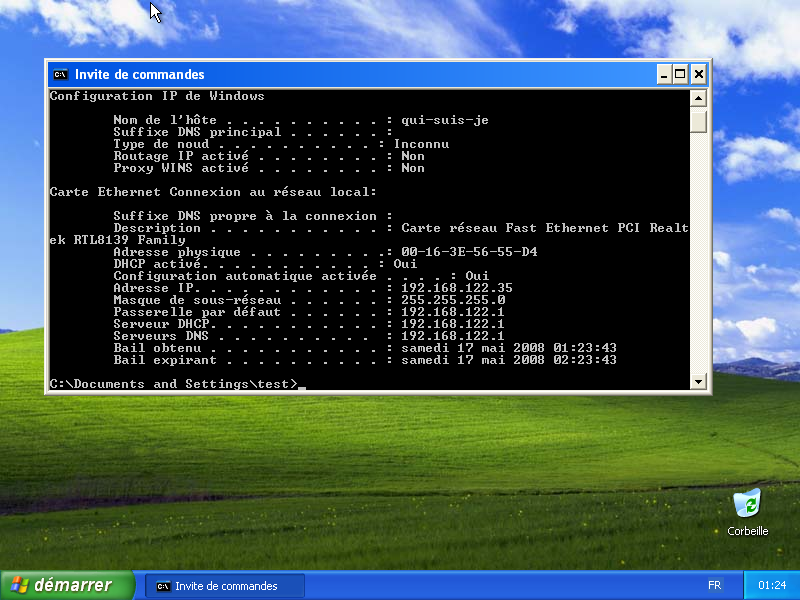

* Quelles sont les interfaces réseau sur ce deuxième DomU paravirtualisé ?<br> | |||

[[Image:Xen_et_le_reseau-ifconfig-DomU2.png]]<br> | |||

- | Notre deuxième DomU paravirtualisé dispose lui aussi d'une interface réseau eth0. | ||

Ainsi que d'une adresse MAC (00:16:3E:4C:0F:D2). | |||

Et d'une adresse IP (192.168.122.26). Cette adresse IP fait, elle aussi, partie du sous-réseau défini via le fichier /etc/libvirt/qemu/networks/default.xml. | |||

* Un petit complément : quel est le contenu de resolv.conf dans le DomU ? | |||

[root@F8-i386 ~]# cat /etc/resolv.conf | |||

; generated by /sbin/dhclient-script | |||

nameserver 192.168.122.1 | |||

Le serveur de nom dans le DomU correspond à l'interface écoutée par dnsmasq dans le Dom0. | |||

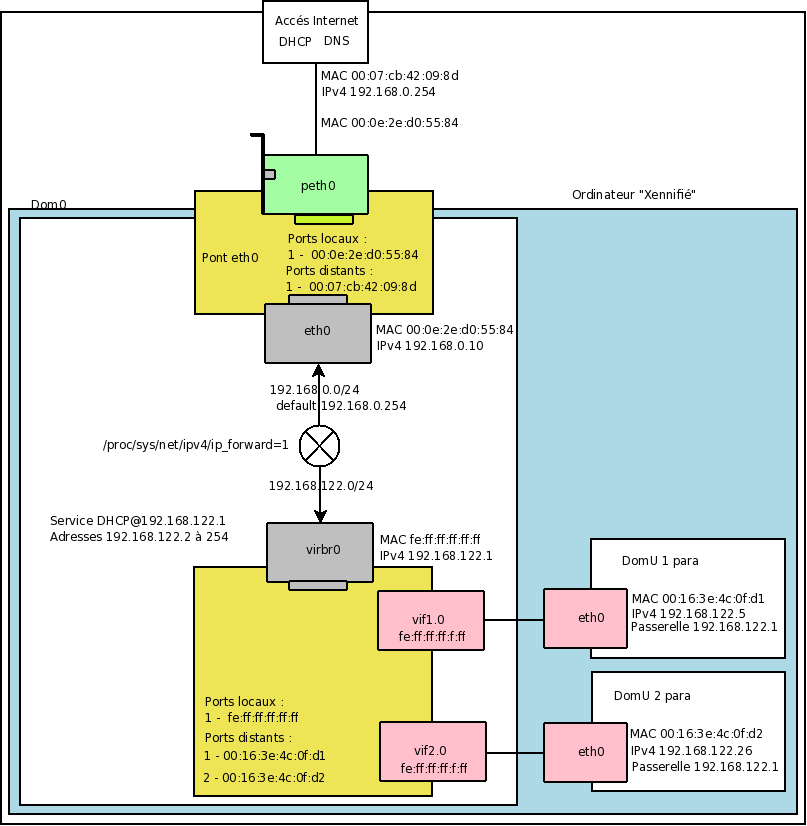

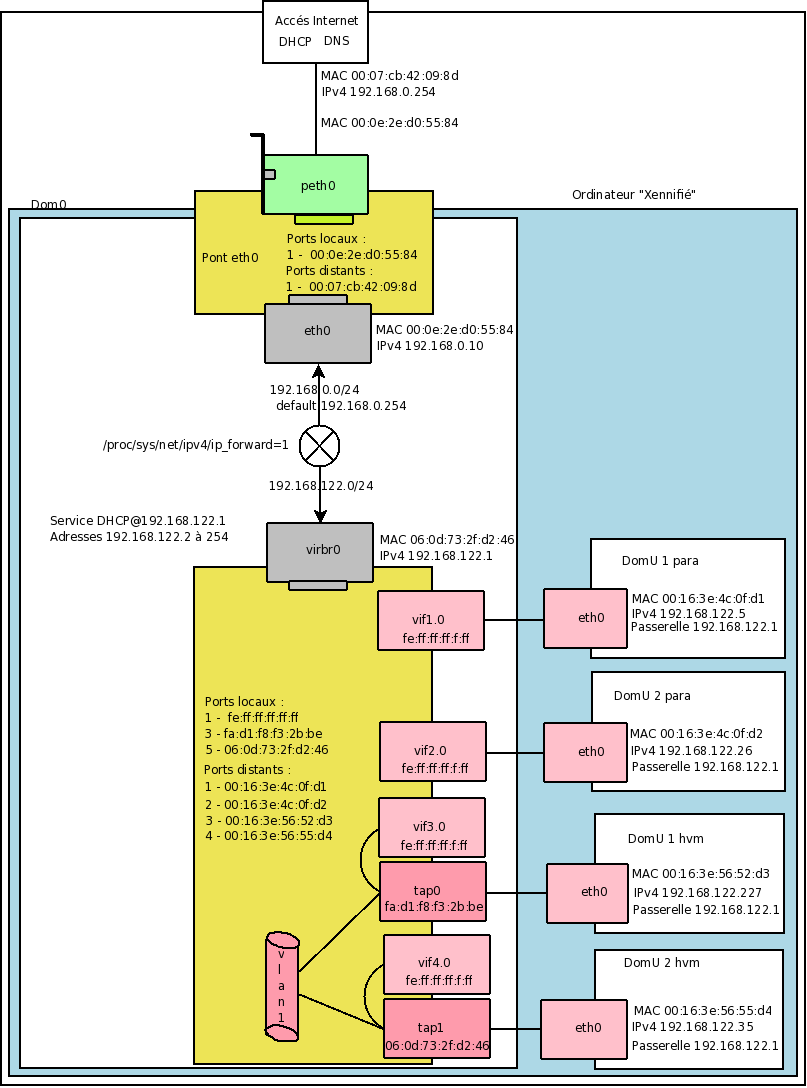

* Un petit dessin pour résumer tout cela :<br> | |||

[[Image:Xen_et_le_reseau-Bridge-2para_et-0hvm.png]]<br> | |||

Pas de commentaire. Tout est dit. Ou plutôt, affiché. | |||

=== Démarrons un premier DomU complètement virtualisé === | |||

Regardons ce que cela a changé. | |||

* Quelles sont les interfaces réseau présentes ? | |||

[root@dom0 xen]# ifconfig | |||

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | |||

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0 | |||

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:3018 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:3199 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:1336814 (1.2 MiB) TX bytes:403325 (393.8 KiB) | |||

lo Link encap:Boucle locale | |||

inet adr:127.0.0.1 Masque:255.0.0.0 | |||

adr inet6: ::1/128 Scope:Hôte | |||

UP LOOPBACK RUNNING MTU:16436 Metric:1 | |||

RX packets:27889 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:27889 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:74064423 (70.6 MiB) TX bytes:74064423 (70.6 MiB) | |||

peth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84 | |||

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:4764 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:4999 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:1000 | |||

RX bytes:2676788 (2.5 MiB) TX bytes:686412 (670.3 KiB) | |||

Interruption:23 Adresse de base:0x6c00 | |||

tap0 Link encap:Ethernet HWaddr FA:D1:F8:F3:2B:BE | |||

adr inet6: fe80::f8d1:f8ff:fef3:2bbe/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:86 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:99 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:500 | |||

RX bytes:11191 (10.9 KiB) TX bytes:6432 (6.2 KiB) | |||

vif1.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF | |||

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:867 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:1539 errors:0 dropped:14 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:32 | |||

RX bytes:68498 (66.8 KiB) TX bytes:142228 (138.8 KiB) | |||

vif2.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF | |||

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:757 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:1153 errors:0 dropped:13 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:32 | |||

RX bytes:60353 (58.9 KiB) TX bytes:115343 (112.6 KiB) | |||

vif3.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF | |||

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:0 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:0 errors:0 dropped:132 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:32 | |||

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b) | |||

virbr0 Link encap:Ethernet HWaddr FA:D1:F8:F3:2B:BE | |||

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0 | |||

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien | |||

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 | |||

RX packets:1691 errors:0 dropped:0 overruns:0 frame:0 | |||

TX packets:1549 errors:0 dropped:0 overruns:0 carrier:0 | |||

collisions:0 lg file transmission:0 | |||

RX bytes:135774 (132.5 KiB) TX bytes:184729 (180.3 KiB) | |||

Là, deux nouveautés.<br> | |||

Une interface réseau vif3.0, mais nous sommes déjà familiarisé avec ce type d'interface. | |||

Et une interface tap0. J'en ai déjà un peu parlé là [[Xen_et_le_réseau#TUN.2FTAP]]. Pour rappel, nous sommes avec un domaine complètement virtualisé et qui ne coopère pas avec le DomU. Ce qui nécessite cette interface "tap" pour intégrer le réseau. | |||

* Quel est le contenu de la table de routage ? | |||

[root@dom0 xen]# route | |||

Table de routage IP du noyau | |||

Destination Passerelle Genmask Indic Metric Ref Use Iface | |||

192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 | |||

192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 | |||

link-local * 255.255.0.0 U 0 0 0 eth0 | |||

default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 | |||

Pas de changement. | |||

* Sommes nous en mode routeur ? | |||

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward | |||

1 | |||

Pas de changement. | |||

* Des ponts sont-ils en place ? | |||

[root@dom0 ~]# brctl show | |||

bridge name bridge id STP enabled interfaces | |||

eth0 8000.000e2ed05584 no peth0 | |||

virbr0 8000.fad1f8f32bbe yes tap0 | |||

vif1.0 | |||

vif2.0 | |||

vif3.0 | |||

L'interface vif3.0 et l'interface tap0 sont insérées dans le pont virbr0. | |||

* Quelles sont les informations, en termes de MAC sur les ponts ? | |||

[root@dom0 ~]# brctl showmacs virbr0 | |||

port no mac addr is local? ageing timer | |||

1 00:16:3e:4c:0f:d1 no 0.21 | |||

2 00:16:3e:4c:0f:d2 no 0.94 | |||

3 00:16:3e:56:52:d3 no 0.83 | |||

3 fa:d1:f8:f3:2b:be yes 0.00 | |||

1 fe:ff:ff:ff:ff:ff yes 0.00 | |||

Le port 3 distant qui correspond à l'adresse MAC de notre premier DomU complètement virtualisé apparaît. | |||

Mais aussi, un port 3 local, qui correspond à l'adresse MAC associée à l'interface tap0 (fa:d1:f8:f3:2b:be). | |||

* Quel est le contenu de la table arp ? | |||

[root@dom0 ~]# arp | |||

Address HWtype HWaddress Flags Mask Iface | |||

192.168.0.254 ether 00:07:CB:42:09:8D C eth0 | |||

192.168.122.227 ether 00:16:3e:56:52:d3 C virbr0 | |||

192.168.122.26 ether 00:16:3e:4c:0f:d2 C virbr0 | |||

192.168.122.5 ether 00:16:3e:4c:0f:d1 C virbr0 | |||

Pour atteindre notre troisième DomU d'adresse IP 192.168.122.227 et d'adresse MAC 00:16:3e:56:52:d3 il faut passer par l'interface virbr0. | |||

* Quelles sont les règles netfilter ? | |||

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done | |||

Table filter | |||

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 | |||

2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 | |||

3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 | |||

4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 | |||

5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 | |||

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED | |||

2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 | |||

3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 | |||

4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable | |||

5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable | |||

6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | |||

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain RH-Firewall-1-INPUT (1 references) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 | |||

2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 | |||

3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 | |||

4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 | |||

5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 | |||

6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 | |||

7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 | |||

8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED | |||

9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 | |||

10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited | |||

Table nat | |||

Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 | |||

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) | |||

num pkts bytes target prot opt in out source destination | |||

Toujours rien de nouveau. | |||

* Et en termes de DHCP et DNS ? | |||

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep | |||

2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254 | |||

Rien de nouveau. | |||

* Quelles sont les interfaces réseau sur ce premier DomU complètement virtualisé ?<br> | |||

[[Image:Xen_et_le_reseau-ipconfig-DomU3.png]]<br> | |||