Xen et le réseau

Article en cours de rédaction ou de modification !

Le présent article est actuellement en cours de rédaction ou de modification.

Adressez-vous à la personne en charge pour toute proposition ou modification.

Introduction

Tout d'abord, si vous êtes arrivé sur cette article par hasard, le mieux est de commencer ici : Xen.

Cet article concerne Xen et le réseau.

Plus exactement, Xen et le réseau dans une distribution Fedora.

Un pré-requis est d'avoir parcouru l'article Xen et les articles listés dans le chapitre Xen#Xen_facile.

Un autre pré-requis est d'avoir un peu plus que des notions de réseau, ou alors de s'accrocher et de parcourir les défintions et les liens qui vous sont donnés dans le chapitre Xen_et_le_réseau#D.C3.A9finitions_et_liens_de_base.

De manière native, il est possible de faire plein de chose en terme de réseau avec Xen :

- Pas de réseau, au lancement de Xen !

- Le mode pont, qui est le défaut.

- Le mode routage.

- Le mode NAT.

Il est aussi possible de modifier, complétement ou presque, le réseau mis en place nativement avec xen.

Par exemple, il est possible de mettre en place des réseaux virtuels. C'est d'ailleurs ce qui est fait dans Fedora avec Xen, nous le verrons plus loin.

Une autre possibilité "classique" est d'utiliser des VLAN.

Définitions et liens de base

Le réseau c'est quoi ?

Si vous ne connaissez rien aux réseaux (cas 1), ou seulement un petit peu (cas 2), si vous avez simplement des lacunes (cas 3) ou besoin d'une remise à niveau (cas 4) vous pouvez consulter le très bon site http://christian.caleca.free.fr/.

Vous pouvez aussi consulter l'article Réseau_IP_:_kit_de_démarrage du Wiki.

Pour les cas 1 et 2, c'est courageux !

Cas 3 et 4, vous ne devriez pas avoir trop de problème avec le lien donné.

Pont

- Pont / bridge (Ethernet)

- Un pont est un équipement matériel qui permet d'interconnecter 2 réseaux physiques. Le pont travaille au niveau 2 du modèle OSI. Cela veut dire que le transfert des paquets est effectué suivant l'adresse Ethernet (adresse MAC). Donc pas avec l'adresse IP.

Pour en savoir un petit peu plus : http://www.commentcamarche.net/lan/ponts.php3.

Dans notre cas, quand nous parlons de pont, nous parlons de pont logiciel.

La bible se trouve ici http://www.linux-foundation.org/en/Net:Bridge. Ce n'est pas forcément à lire maintenant. Mais comme ça, vous saurez où elle se trouve.

Routeur

Je n'ai pas envi de faire de la paraphrase, donc je vous donne deux liens :

- http://fr.wikipedia.org/wiki/Routage.

- http://www.commentcamarche.net/internet/routage.php3.

NAT

Je n'ai pas fais de paraphrase pour le routeur, je ne vais pas commencer avec le NAT, donc ci-dessous deux liens :

- http://fr.wikipedia.org/wiki/Network_address_translation.

- http://www.commentcamarche.net/internet/nat.php3.

netfilter / iptables

Si vous ne savez pas ce qu'est netfilter et / ou iptables, allez voir ici http://olivieraj.free.fr/fr/linux/information/firewall/.

Très franchement, vous ne trouverez pas mieux sur le sujet. Et c'est fait avec humour.

DNS

Bon, vous avez compris, je vais encore vous donner deux liens :

- http://fr.wikipedia.org/wiki/Domain_Name_System.

- http://www.commentcamarche.net/internet/dns.php3.

DHCP

Et voici encore deux liens :

- http://fr.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol.

- http://www.commentcamarche.net/internet/dhcp.php3.

Configuration du réseau avec Xen

Le réseau se configure via 2 paramètres dans le fichier /etc/xen/xend-config.sxp :

- network-script.

- vif-script.

Paramètre network-script

Le paramètre "network-script" permet d'indiquer un script qui est lancé en même temps que Xen. Le script est appelé, à minima, avec le paramètre "start". Nous verrons plus tard les autres paramètres possibles.

Les valeurs natives sont :

- (network-script /bin/true) pour ne pas avoir de réseau au lancement de Xen.

- (network-script network-bridge) pour mettre en place un réseau en mode pont.

- (network-script network-route) pour mettre en place un réseau en mode route.

- (network-script network-nat) pour mettre en place un réseau en mode NAT.

Notez, qu'il est possible de faire un arrêt / relance de Xen sans perturber les DomU en cours d'exécution.

Cela est rendu possible au niveau du réseau car lors de l'arrêt de Xen, le script configuré avec le paramètre "network-script" n'est pas appelé. Et ce même script, à son lancement tient compte de la présence potentielle du réseau Xen.

Paramètre vif-script

Le paramètre "vif-script" permet d'indiquer un script qui est lancé en même temps que chaque DomU. Ce même script est lancé a l'arrêt de chaque DomU.

Les valeurs natives sont :

- (vif-script vif-bridge)

- (vif-script vif-route)

- (vif-script vif-nat)

Scripts réseaux

Les scripts configurés avec les paramètres "network-script" et "vif-script", ainsi que d'autres scripts auquels ils font appel se trouvent dans le répertoire /etc/xen/scripts du Dom0.

Si vous voulez personnaliser tout cela, il vous suffit d'écrire vos propres scripts ...

Mais avant de vous lancer dans cette aventure, nous allons en voir un peu plus sur l'existant.

Descente dans les entrailles de Xen et de son résau

Je vous propose de faire un peu d'exploration.

Comme, j'ai moi même déja mené cette exploration, je vais vous indiquer où regarder directement et donc éviter les chemins de traverses.

Il y a peut-être des sentiers que je n'ai pas exploré, mais déja avec ceux que je vous proposes, vous allez pouvoir vous amuser.

Je considére que vous avez laissés la configuration du réseau par défaut et que vous avez une seule interface réseau (ou qu'une seule interface réseau est activée). Nous verrons plus tard pour utiliser plusieurs interfaces réseau.

Je considère aussi que votre réseau n'est pas géré par NetworkManager.

Nous allons faire toutes nos commandes en "root", puisque nous en aurons besoin en permanance.

Quelques éléments, pour commencer

Xen met donc en place le réseau à l'aide de scripts configurés dans le fichier /etc/xen/scripts. Ceci au lancement du service xend et au lancement de chaque DomU.

De plus, dans une distribution de type Fedora, il y a aussi le service libvirtd qui est lancé avant le service xend.

Désactivation du réseau Xen

Pour faire nos explorations, nous allons revenir à une situation où le réseau Xen n'est pas mis en place.

- Nous allons modifier le fichier /etc/xen/xend-config.sxp pour désactiver le lancement du réseau Xen :

Remplacer la ligne :

(network-script network-bridge)

par le ligne :

#(network-script network-bridge) Remplacer la ligne :

#(network-script /bin/true)

par la ligne :

(network-script /bin/true)

- Nous allons désactiver les services de Xen et de libvirt avec les commandes :

[root@dom0 xen]# chkconfig xend off [root@dom0 xen]# chkconfig libvirtd off

- Pour terminer, relançons la machine.

Voilà, c'est "tout propre".

Quel est l'état du réseau avant Xen ?

- Quelles sont les interfaces réseau présentes ?

[root@dom0 xen]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1835 errors:0 dropped:0 overruns:0 frame:0

TX packets:1843 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:1504048 (1.4 MiB) TX bytes:221462 (216.2 KiB)

Interruption:23 Adresse de base:0x6c00

lo Link encap:Boucle locale

inet adr:127.0.0.1 Masque:255.0.0.0

adr inet6: ::1/128 Scope:Hôte

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:743 errors:0 dropped:0 overruns:0 frame:0

TX packets:743 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:1864920 (1.7 MiB) TX bytes:1864920 (1.7 MiB)

Les interfaces classiques :

- Une interface réseau, eth0, avec l'adresse IPv4 192.168.0.10 et l'adresse Ethernet 00:0E:2E:D0:55:84.

- Une interface locale, lo, avec l'adresse IPv4 127.0.0.1.

- Quel est le contenu de la table de routage ?

[root@dom0 xen]# route Table de routage IP du noyau Destination Passerelle Genmask Indic Metric Ref Use Iface 192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 link-local * 255.255.0.0 U 0 0 0 eth0 default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0

Une table de routage classique pour une distribution Fedora et une interface réseau unique :

- Le sous-réseau 192.168.0.X est routé sur l'interface réseau eth0.

- La route link-local concerne IPv6. Nous n'en parlons pas plus.

- La passerelle par défaut est accessible via l'interface réseau eth0.

- Sommes nous en mode routeur ?

[root@dom0 xen]# cat /proc/sys/net/ipv4/ip_forward 0

Le routage est désactivé.

- Des ponts sont-ils en place ?

[root@dom0 xen]# brctl show bridge name bridge id STP enabled interfaces

Pas de pont.

- Quelles sont les règles netfilter ?

[root@dom0 xen]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done Table filter Chain INPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain RH-Firewall-1-INPUT (1 references) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Table nat Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination

Seule la table filter contient des règles.

- La chaine INPUT renvoi tout le traffic entrant vers une chaine RH-Firewall-1-INPUT (num 1).

- Le traffic routé (chaine FORWARD) est complétement rejeté (num 1).

- Le traffic sortant (chaine OUTPUT) est complètement ouvert (politique par défaut : ACCEPT).

- Concernant la chaine RH-Firewall-1-INPUT : le traffic local est complètement ouvert (num 1) et, le traffic entrant est autorisé pour les protocoles icmp de tout type (num 2), esp (num 3) et ah (num 4) d'IPSEC, Multicast DNS (num 5), Internet Printing Protocol (num 6 et 7), le traffic déja établi ou relatif a du traffic déja établi (num 8), SSH (num 9). Le reste est rejeté (num 10).

En résumé, il n'y a pas de routage, le traffic sortant est ouvert et le traffic entrant partiellement ouvert.

- Et en termes de DHCP et DNS ?

ps axww | grep dnsmasq | grep -v grep

Rien.

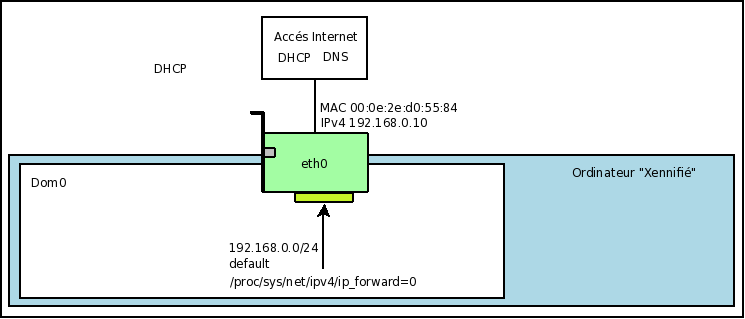

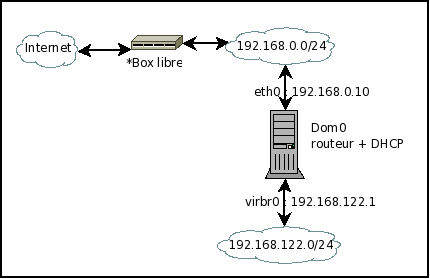

- Un petit dessin pour résumer tout cela :

J'ai ajouté un accès Internet sur le schéma. Chez moi c'est une "*BOX libre" ;-)

Elle me fournie, évidemment, l'accès Internet avec un service de DHCP. J'utilise les DNS de mon fournisseur.

Mon PC, dispose d'une carte réseau physique, d'interface eth0 et d'adresse physique (MAC) "00:0e:2e:d0:55:84". Cette interface réseau est l'interface par défaut.

Elle est connectée à ma "*Box libre". En fait, il y a aussi un switch entre les deux et la "*Box libre" est en mode routeur. Mais ça ne change rien à la suite.

La "*Box libre" a attribuée l'adresse IPv4 192.168.0.10. Le sous-réseau est donc le "192.168.0.0/24".

Le mode routeur n'est pas en place.

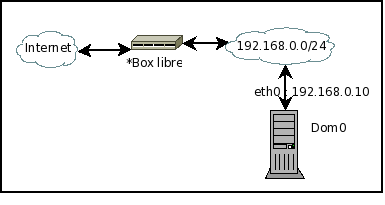

- Physiquement, nous avons cela :

Une machine avec une carte réseau relié à Internet via une "*Box libre".

Que fait libvirtd ?

Lançons libvirtd :

[root@dom0 ~]# service libvirtd start Starting libvirtd daemon: [ OK ]

Regardons ce que cela a changé.

- Quelles sont les interfaces réseau présentes ?

[root@dom0 ~]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:673 errors:0 dropped:0 overruns:0 frame:0

TX packets:671 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:501399 (489.6 KiB) TX bytes:107736 (105.2 KiB)

Interruption:23 Adresse de base:0x6c00

lo Link encap:Boucle locale

inet adr:127.0.0.1 Masque:255.0.0.0

adr inet6: ::1/128 Scope:Hôte

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:595 errors:0 dropped:0 overruns:0 frame:0

TX packets:595 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:1753800 (1.6 MiB) TX bytes:1753800 (1.6 MiB)

virbr0 Link encap:Ethernet HWaddr 00:00:00:00:00:00

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:6 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:0 (0.0 b) TX bytes:468 (468.0 b)

Nous avons "gagnés" une interface réseau virbr0 d'adresse IPv4 192.168.122.1 et d'adresse Ethernet 00:00:00:00:00:00 !

- Quel est le contenu de la table de routage ?

[root@dom0 ~]# route Table de routage IP du noyau Destination Passerelle Genmask Indic Metric Ref Use Iface 192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 link-local * 255.255.0.0 U 0 0 0 eth0 default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0

Ici, c'est une nouvelle route qui nous est offertes. Elle permettra de router le traffic du sous-réseau 192.168.122.0 vers l'interface réseau virbr0.

- Sommes nous en mode routeur ?

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward 1

Oui. C'est logique, maintenant que nous avons plusieurs interfaces réseau.

- Des ponts sont-ils en place ?

[root@dom0 ~]# brctl show bridge name bridge id STP enabled interfaces virbr0 8000.000000000000 yes

Tiens, un pont est apparue. Ce pont a le même nom que la nouvelle interface réseau. Cette nouvelle interface réseau est donc un pont.

- Quelles sont les informations, en termes de MAC sur les ponts ?

[root@dom0 ~]# brctl showmacs virbr0 port no mac addr is local? ageing timer

Pas grand chose.

- Quelles sont les règles netfilter ?

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done Table filter Chain INPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED 2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain RH-Firewall-1-INPUT (1 references) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Table nat Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination

Quelles sont les nouveautés ?

- Nous avons deux tables : filter et nat.

- Pour la table filter :

- La chaine INPUT de la table filter comporte des règles DNS (num 1 et 2) et Bootstrap Protocol Server (num 3 et 4).

- La chaine FORWARD de la table filter accepte tout le traffic déja établi ou relatif a du traffic établi de toutes interfaces réseau vers l'interface réseau virbr0 pour le sous-réseau 192.168.122.0/24 (num 1).

- La chaine FORWARD accepte tout le traffic du sous-réseau 192.168.122.0/24 qui arrive sur l'interface réseau virbr0 (num 2). La chaine FORWARD permet aussi au traffic sur l'interface réseau virbr0 de repartir sur cette même interface réseau (num 3). Tout autre traffic vers l'interface réseau virbr0 est rejeté (num4). Tout autre traffic en provenance de l'interface réseau virbr0 est rejeté (num 5).

- Pour la table nat :

- La table nat, comporte une seule règle dans la chaine OUTPUT. Cette règle permet le masquerade sur le sous-réseau 192.168.122.0/24.

Et en termes de DHCP et DNS ?

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep 2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254

Tiens, un processus dnsmasq.

Que peut t'on en dire :

- Il ne dispose pas de fichier de configuration (--conf-file sans paramètre).

- Il écoute sur l'adresse 192.168.122.1 (--listen-address 192.168.122.1), mais pas sur l'interface local (--except-interface lo).

- Et il dispose des adresses 192.168.122.2 à 192.168.122.254 pour traiter les requêtes DHCP (--dhcp-range 192.168.122.2,192.168.122.254).

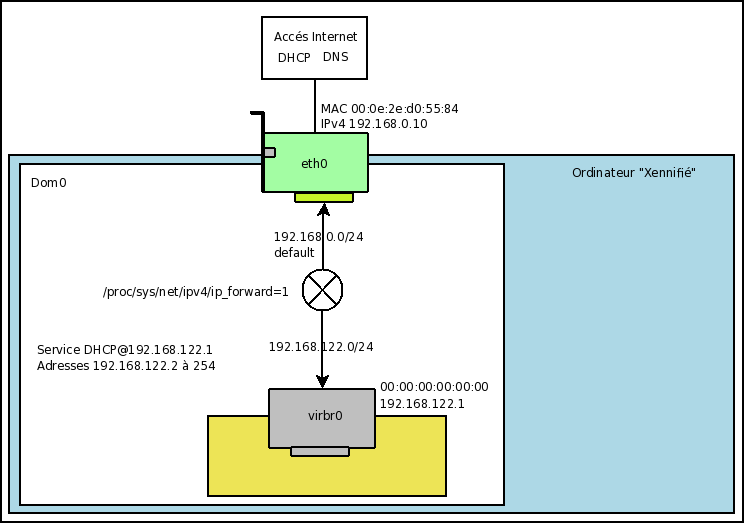

- En résumé :

- Un pont, nommé virbr0, est apparue.

- Le pont est adressable en 192.168.122.1.

- Le mode routeur est en place au niveau du Dom0.

- Le sous-réseau 192.168.122.0/24 est traité par le pont virbr0.

- Un serveur DHCP permet de traiter le sous-réseau 192.168.122.0/24 en écoutant sur l'adresse 192.168.122.1.

- En fait, nous disposons d'un réseau virtuel, que nous pouvons imager ainsi :

Un pont, nommé virbr0, est apparue.

Il s'agit d'une interface réseau au même titre qu'eth0. Une interface réseau virbr0 d'adresse IPv4 : 192.168.122.1.

C'est l'implémentation d'un réseau virtuel (en orange sur le schéma) avec :

- Un sous-réseau : 192.168.122.0/24.

- Une passerelle, serveur DHCP d'adresse : 192.168.122.1.

- L'équivalent physique :

Soit, une machine avec deux cartes réseau.

L'une des cartes réseau accède à Internet via une "*Box libre" sur le sous-réseau 192.168.0.0/24.

L'autre carte réseau permet d'accèder au sous-réseau 192.168.122.0/24.

Cette machine, est un routeur logiciel. Elle dispose aussi d'un serveur DHCP pour le sous-réseau 192.168.122/24, via l'adresse 192.168.122.1.

Bon, nous disposons donc d'un réseau virtuel 192.168.122.0/24 et pour l'instant il n'y a qu'une seule machine (Dom0) qui dispose d'une interface (virbr0) sur ce réseau à l'adresse 192.168.122.1.

Que fait xend en terme de réseau ?

Je m'interroge sur le service Xend. Mais que fait t'il en terme de réseau ?

Tout d'abord, nous allons lancer xend sans script réseau.

Pour cela, dans le fichier /etc/xen/xend-config.sxp, nous configurons le paramètre "network-script" à la valeur "/bin/true".

Vérifons :

[root@dom0 xen]# grep "^(network-script" xend-config.sxp (network-script /bin/true)

C'est fait.

Lançons xend :

[root@dom0 xen]# service xend start Starting xen daemons: xenstored blktapctrl xenconsoled xend[ OK ]

Voilà qui est fait.

Bon, je vous laisses faire les commandes pour vérifier, mais le lancement de xend ne change rien en terme d'interface réseau (ifconfig), de table de routage (route), de mode routeur (cat /proc/sys/net/ipv4/ip_forward), de pont (brctl show), de netfilter / iptables (for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done) ou de serveur DNS / DHCP (ps axww | grep dnsmasq | grep -v grep).

Pourquoi je vous en parles alors ?

Il fallait bien vérifier non ? Et cela confirme que la mise en place du réseau se fait avec le script configuré avec "network-script", hormis ce que mets en place libvirtd (cf.Xen_et_le_réseau#Que_fait_libvirtd_.3F).

Configuration du réseau virtuel

Quand quelqu'un découvre le réseau Xen par défaut d'une distribution qui utilise libvirt (comme Fedora), un ifconfig lui fait découvrir l'interface virbr0 d'adresse 192.168.122.1. S'il connait déja Xen, ne serait-ce qu'un peu, il va découvrir assez rapidement que cela a à voir avec un bridge via la commande brctl show. Par contre, il va se demander : "Mais d'où viens cette adresse 192.168.122.1 ? Est-ce que je peux en mettre une autre ? Et si je veux un autre sous-réseau ?".

Avec notre exploration, ci-dessus, nous savons que service libvirtd nous a mis en place réseau virtuel grace à un pont nommé virbr0, avec la fameuse adresse 192.168.122.1, que le services dnsmasq nous permet d'avoir une passerelle entre notre réseau 192.168.122.0/0 et le réseau de notre Dom0 et que des régles iptables, dont une règle de masquerade nous permet d'accéder aux réseaux accessibles par le Dom0, dont Internet pour mon cas personnel.

Il nous reste a savoir comment est décidé cette fameuse adresse 192.168.122.1 et le sous-réseau qui va avec, et peut-être faire d'autres découvertes.

Allez, j'ai suffisamment entretenu le suspense ;-) Je vous dis tout.

Ca commence ici :

[bash][root@dom0 ~]# ls -l /etc/libvirt/qemu/networks

total 16

drwx------ 2 root root 4096 mai 23 23:19 autostart

-rw------- 1 root root 319 mai 23 23:18 default.xml[root@dom0 ~]# [/bash]

Ligne 3 : un répertoire autostart.

Ligne 4 : un fichier XML default.xml.

Que contient le répertoire autostart ? [bash][root@dom0 ~]# ls -l /etc/libvirt/qemu/networks/autostart total 4 lrwxrwxrwx 1 root root 38 mai 23 23:19 default.xml -> /etc/libvirt/qemu/networks/default.xml[/bash] Ligne 3 : default est un lien symbolique vers le fichier XML !

Et ce fameux fichier XML ? [bash]<network>

<name>default</name>

<uuid>c8121950-5e27-4c37-bd1d-ddabc9c4ce1a</uuid>

<forward mode='nat'/>

<bridge name='virbr0' stp='on' forwardDelay='0' />

<ip address='192.168.122.1' netmask='255.255.255.0'>

<dhcp>

<range start='192.168.122.2' end='192.168.122.254' />

</dhcp>

</ip>

</network>[/bash]

Allez, intuitivement :

Ligne 1 : définition d'un réseau (virtuel).

Ligne 2 : de nom default.

Ligne 3 : avec un identifiant unique.

Ligne 4 : un routage via du nat (masquerade) vers les autres réseaux.

Ligne 5 : un pont de nom virbr0, avec mise en place Spanning Tree Protocol (stp) sans forward delay.

Ligne 6 : adresse du pont 192.168.122.1, avec un masque réseau 255.255.255.0.

Ligne 7 : du DHCP sur des adresses 192.168.122.2 à 192.168.122.254.

Xend et le réseau en mode pont

Xend avec le script réseau pour le mode pont

Nous allons relancer xend avec un script réseau pour le mode pont.

Pour cela, dans le fichier /etc/xen/xend-config.sxp, nous configurons le paramètre "network-script" à la valeur "network-bridge".

Vérifions :

[root@dom0 xen]# grep "^(network-script" xend-config.sxp (network-script network-bridge)

C'est fait.

Relançons xend :

[root@dom0 xen]# service xend restart Stopping xen daemons: xenconsoled xend [ OK ] Starting xen daemons: xenstored blktapctrl xenconsoled xend[ OK ]

Voilà qui est fait.

Regardons ca que cela a changé.

- Quelles sont les interfaces réseau présentes ?

[root@dom0 xen]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:92 errors:0 dropped:0 overruns:0 frame:0

TX packets:94 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:91536 (89.3 KiB) TX bytes:21663 (21.1 KiB)

lo Link encap:Boucle locale

inet adr:127.0.0.1 Masque:255.0.0.0

adr inet6: ::1/128 Scope:Hôte

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:595 errors:0 dropped:0 overruns:0 frame:0

TX packets:595 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:1753800 (1.6 MiB) TX bytes:1753800 (1.6 MiB)

peth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1184 errors:0 dropped:0 overruns:0 frame:0

TX packets:1184 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:941546 (919.4 KiB) TX bytes:190093 (185.6 KiB)

Interruption:23 Adresse de base:0x6c00

virbr0 Link encap:Ethernet HWaddr 00:00:00:00:00:00

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:6 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:0 (0.0 b) TX bytes:468 (468.0 b)

Nous avons "gagnés" une interface réseau peth0 sans adresse IPv4 et d'adresse Ethernet 00:0E:2E:D0:55:84 !

Une autre différence est que l'interface réseau eth0 ne comporte plus la ligne "Interruption:23 Adresse de base:0x6c00".

Par contre, l'interface réseau eth0 comporte bien une adresse IP qui n'a pas changée, et aussi une adresse Ethernet qui n'a pas changé. Par contre, cette adresse Ethernet est la même que celle de la nouvelle interface réseau peth0.

Tout cela, tend à dire que peth0 est une interface physique (interruption 23 et adresse de base 0x6c00), en mode promiscuous (cf. http://fr.wikipedia.org/wiki/Promiscuous_mode). Le mode promiscuous explique que la carte n'a pas besoin d'une adresse IP.

Nous dévoilons la suite du mystère un peu plus loin en-dessous.

- Quel est le contenu de la table de routage ?

Table de routage IP du noyau

Destination Passerelle Genmask Indic Metric Ref Use Iface 192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 link-local * 255.255.0.0 U 0 0 0 eth0 default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0

Pas de changement.

- Sommes nous en mode routeur ?

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward 1

Pas de changement.

- Des ponts sont-ils en place ?

[root@dom0 ~]# brctl show bridge name bridge id STP enabled interfaces eth0 8000.000e2ed05584 no peth0 virbr0 8000.000000000000 yes

Tiens, un pont est apparue. Ce pont a le même nom que la nouvelle interface réseau. Cette nouvelle interface réseau est donc un pont.

- Quelles sont les informations, en termes de MAC sur les ponts ?

[root@dom0 ~]# brctl showmacs virbr0 port no mac addr is local? ageing timer

Pas de changement : rien.

- Quelles sont les règles netfilter ?

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done Table filter Chain INPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED 2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain RH-Firewall-1-INPUT (1 references) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Table nat Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination

Pas de nouveautés.

Et en termes de DHCP et DNS ?

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep 2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254

Rien de nouveau.

En résumé, nous une interface réseau physique "peth0" en mode promiscuous est apparue. Et l'interface réseau "eth0" n'est plus une interface réseau physique. C'est devenu un pont dans lequel est inséré l'interface physique "peth0". C'est le travail effectué par le script "network-bridge".

Vous pouvez en savoir un peu plus sur les commandes utilisées ici http://www.traduc.org/docs/HOWTO/vf/Ethernet-Bridge-netfilter-HOWTO.html, mais ce n'est un contexte Xen.

Démarrons un premier DomU paravirtualisé

Regardons ce que cela a changé.

- Quelles sont les interfaces réseau présentes ?

[root@dom0 xen]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1445 errors:0 dropped:0 overruns:0 frame:0

TX packets:1591 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:999762 (976.3 KiB) TX bytes:222521 (217.3 KiB)

lo Link encap:Boucle locale

inet adr:127.0.0.1 Masque:255.0.0.0

adr inet6: ::1/128 Scope:Hôte

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:3994 errors:0 dropped:0 overruns:0 frame:0

TX packets:3994 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:8118636 (7.7 MiB) TX bytes:8118636 (7.7 MiB)

peth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:3191 errors:0 dropped:0 overruns:0 frame:0

TX packets:3391 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:2317714 (2.2 MiB) TX bytes:504570 (492.7 KiB)

Interruption:23 Adresse de base:0x6c00

vif1.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:210 errors:0 dropped:0 overruns:0 frame:0

TX packets:216 errors:0 dropped:14 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:15930 (15.5 KiB) TX bytes:37025 (36.1 KiB)

virbr0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:201 errors:0 dropped:0 overruns:0 frame:0

TX packets:163 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:14562 (14.2 KiB) TX bytes:34425 (33.6 KiB)

===========> A COMPLETER

- Quel est le contenu de la table de routage ?

[root@dom0 xen]# route Table de routage IP du noyau Destination Passerelle Genmask Indic Metric Ref Use Iface 192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 link-local * 255.255.0.0 U 0 0 0 eth0 default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 Pas de changement.

- Sommes nous en mode routeur ?

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward 1

Pas de changement.

- Des ponts sont-ils en place ?

[root@dom0 ~]# brctl show bridge name bridge id STP enabled interfaces eth0 8000.000e2ed05584 no peth0 virbr0 8000.feffffffffff yes vif1.0

==============> A COMPLETER

- Quelles sont les informations, en termes de MAC sur les ponts ?

[root@dom0 ~]# brctl showmacs virbr0 port no mac addr is local? ageing timer 1 00:16:3e:4c:0f:d1 no 2.26 1 fe:ff:ff:ff:ff:ff yes 0.00

================> A COMPLETER

- Quelles sont les règles netfilter ?

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done Table filter Chain INPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED 2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain RH-Firewall-1-INPUT (1 references) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Table nat Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination

=============> A COMPLETER

Et en termes de DHCP et DNS ?

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep 2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254

Rien de nouveau.

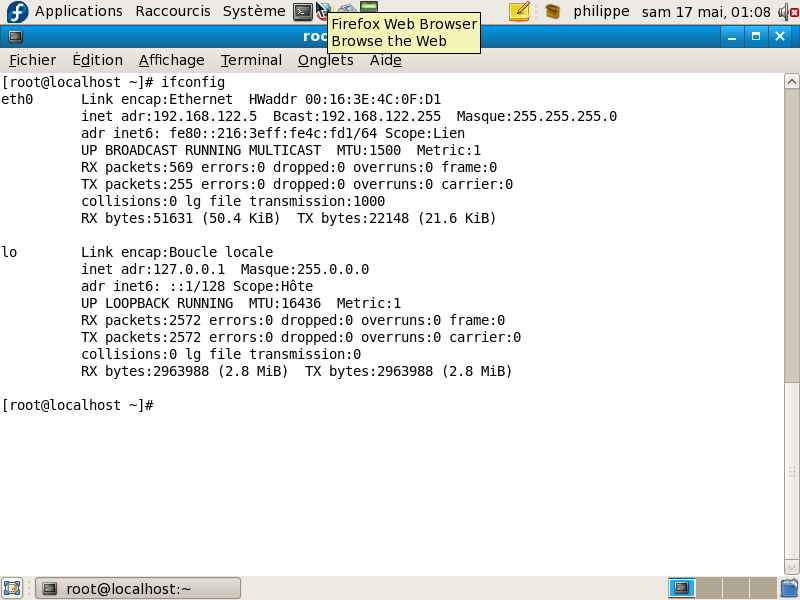

Quelles sont les interfaces réseau sur ce premier DomU paravirtualisé ?

===========> A COMPLETER

Démarrons un deuxième DomU paravirtualisé

Regardons ce que cela a changé.

- Quelles sont les interfaces réseau présentes ?

[root@dom0 xen]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1902 errors:0 dropped:0 overruns:0 frame:0

TX packets:2076 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:1144545 (1.0 MiB) TX bytes:277256 (270.7 KiB)

lo Link encap:Boucle locale

inet adr:127.0.0.1 Masque:255.0.0.0

adr inet6: ::1/128 Scope:Hôte

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:15179 errors:0 dropped:0 overruns:0 frame:0

TX packets:15179 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:26120190 (24.9 MiB) TX bytes:26120190 (24.9 MiB)

peth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:3648 errors:0 dropped:0 overruns:0 frame:0

TX packets:3876 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:2468895 (2.3 MiB) TX bytes:559911 (546.7 KiB)

Interruption:23 Adresse de base:0x6c00

vif1.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:374 errors:0 dropped:0 overruns:0 frame:0

TX packets:762 errors:0 dropped:14 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:28206 (27.5 KiB) TX bytes:74780 (73.0 KiB)

vif2.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:265 errors:0 dropped:0 overruns:0 frame:0

TX packets:376 errors:0 dropped:13 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:20145 (19.6 KiB) TX bytes:47895 (46.7 KiB)

virbr0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:622 errors:0 dropped:0 overruns:0 frame:0

TX packets:542 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:45943 (44.8 KiB) TX bytes:88397 (86.3 KiB)

===========> A COMPLETER

- Quel est le contenu de la table de routage ?

[root@dom0 xen]# route Table de routage IP du noyau Destination Passerelle Genmask Indic Metric Ref Use Iface 192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 link-local * 255.255.0.0 U 0 0 0 eth0 default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 Pas de changement.

- Sommes nous en mode routeur ?

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward 1

Pas de changement.

- Des ponts sont-ils en place ?

[root@dom0 ~]# brctl show bridge name bridge id STP enabled interfaces eth0 8000.000e2ed05584 no peth0 virbr0 8000.feffffffffff yes vif1.0

==============> A COMPLETER

- Quelles sont les informations, en termes de MAC sur les ponts ?

[root@dom0 ~]# brctl showmacs virbr0

port no mac addr is local? ageing timer

1 00:16:3e:4c:0f:d1 no 0.67 2 00:16:3e:4c:0f:d2 no 0.41 1 fe:ff:ff:ff:ff:ff yes 0.00

================> A COMPLETER

- Quelles sont les règles netfilter ?

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done Table filter Chain INPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED 2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain RH-Firewall-1-INPUT (1 references) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Table nat Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination

=============> A COMPLETER

Et en termes de DHCP et DNS ?

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep 2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254

Rien de nouveau.

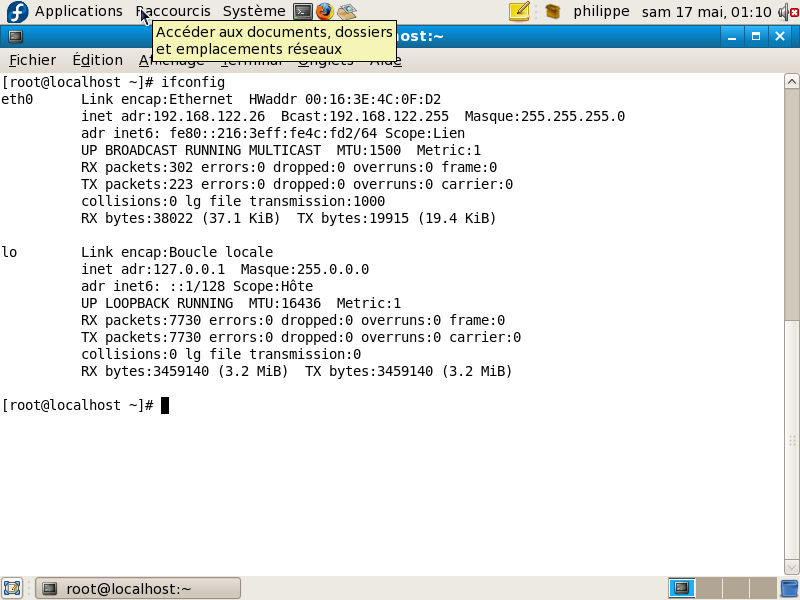

Quelles sont les interfaces réseau sur ce deuxième DomU paravirtualisé ?

===========> A COMPLETER

Démarrons un premier DomU complètement virtualisé

Regardons ce que cela a changé.

- Quelles sont les interfaces réseau présentes ?

[root@dom0 xen]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:3018 errors:0 dropped:0 overruns:0 frame:0

TX packets:3199 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:1336814 (1.2 MiB) TX bytes:403325 (393.8 KiB)

lo Link encap:Boucle locale

inet adr:127.0.0.1 Masque:255.0.0.0

adr inet6: ::1/128 Scope:Hôte

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:27889 errors:0 dropped:0 overruns:0 frame:0

TX packets:27889 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:74064423 (70.6 MiB) TX bytes:74064423 (70.6 MiB)

peth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:4764 errors:0 dropped:0 overruns:0 frame:0

TX packets:4999 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:2676788 (2.5 MiB) TX bytes:686412 (670.3 KiB)

Interruption:23 Adresse de base:0x6c00

tap0 Link encap:Ethernet HWaddr FA:D1:F8:F3:2B:BE

adr inet6: fe80::f8d1:f8ff:fef3:2bbe/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:86 errors:0 dropped:0 overruns:0 frame:0

TX packets:99 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:500

RX bytes:11191 (10.9 KiB) TX bytes:6432 (6.2 KiB)

vif1.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:867 errors:0 dropped:0 overruns:0 frame:0

TX packets:1539 errors:0 dropped:14 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:68498 (66.8 KiB) TX bytes:142228 (138.8 KiB)

vif2.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:757 errors:0 dropped:0 overruns:0 frame:0

TX packets:1153 errors:0 dropped:13 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:60353 (58.9 KiB) TX bytes:115343 (112.6 KiB)

vif3.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:132 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

virbr0 Link encap:Ethernet HWaddr FA:D1:F8:F3:2B:BE

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1691 errors:0 dropped:0 overruns:0 frame:0

TX packets:1549 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:135774 (132.5 KiB) TX bytes:184729 (180.3 KiB)

===========> A COMPLETER

- Quel est le contenu de la table de routage ?

[root@dom0 xen]# route Table de routage IP du noyau Destination Passerelle Genmask Indic Metric Ref Use Iface 192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 link-local * 255.255.0.0 U 0 0 0 eth0 default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 Pas de changement.

- Sommes nous en mode routeur ?

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward 1

Pas de changement.

- Des ponts sont-ils en place ?

[root@dom0 ~]# brctl show

bridge name bridge id STP enabled interfaces

eth0 8000.000e2ed05584 no peth0

virbr0 8000.fad1f8f32bbe yes tap0

vif1.0

vif2.0

vif3.0

==============> A COMPLETER

- Quelles sont les informations, en termes de MAC sur les ponts ?

[root@dom0 ~]# brctl showmacs virbr0

port no mac addr is local? ageing timer

1 00:16:3e:4c:0f:d1 no 0.21 2 00:16:3e:4c:0f:d2 no 0.94 3 00:16:3e:56:52:d3 no 0.83 3 fa:d1:f8:f3:2b:be yes 0.00 1 fe:ff:ff:ff:ff:ff yes 0.00

================> A COMPLETER

- Quelles sont les règles netfilter ?

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done Table filter Chain INPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED 2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain RH-Firewall-1-INPUT (1 references) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Table nat Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination

=============> A COMPLETER

Et en termes de DHCP et DNS ?

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep 2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254

Rien de nouveau.

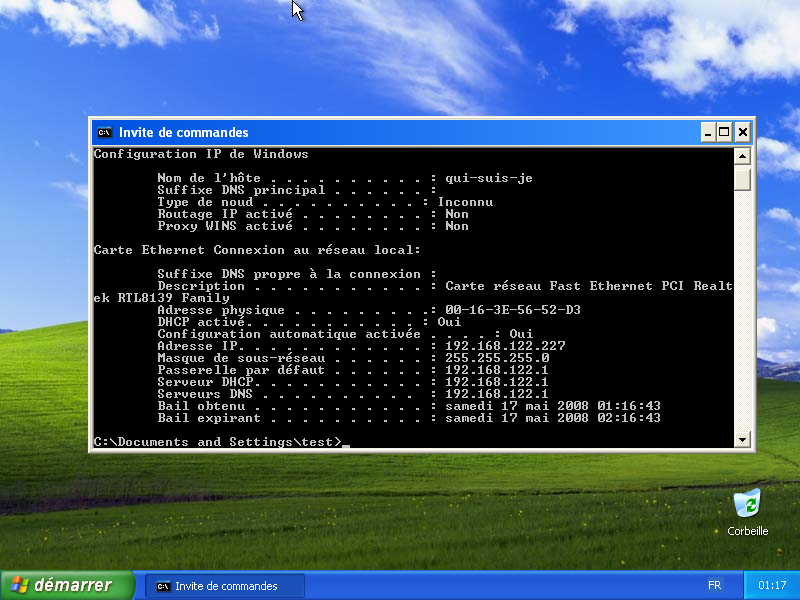

Quelles sont les interfaces réseau sur ce premier DomU complètement virtualisé ?

===========> A COMPLETER

Démarrons un deuxième DomU complètement virtualisé

Regardons ce que cela a changé.

- Quelles sont les interfaces réseau présentes ?

[root@dom0 xen]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

inet adr:192.168.0.10 Bcast:192.168.0.255 Masque:255.255.255.0

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:4257 errors:0 dropped:0 overruns:0 frame:0

TX packets:4450 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:1542608 (1.4 MiB) TX bytes:534911 (522.3 KiB)

lo Link encap:Boucle locale

inet adr:127.0.0.1 Masque:255.0.0.0

adr inet6: ::1/128 Scope:Hôte

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:37128 errors:0 dropped:0 overruns:0 frame:0

TX packets:37128 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:86618882 (82.6 MiB) TX bytes:86618882 (82.6 MiB)

peth0 Link encap:Ethernet HWaddr 00:0E:2E:D0:55:84

adr inet6: fe80::20e:2eff:fed0:5584/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:6003 errors:0 dropped:0 overruns:0 frame:0

TX packets:6250 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:2899928 (2.7 MiB) TX bytes:818448 (799.2 KiB)

Interruption:23 Adresse de base:0x6c00

tap0 Link encap:Ethernet HWaddr FA:D1:F8:F3:2B:BE

adr inet6: fe80::f8d1:f8ff:fef3:2bbe/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:459 errors:0 dropped:0 overruns:0 frame:0

TX packets:662 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:500

RX bytes:39257 (38.3 KiB) TX bytes:44409 (43.3 KiB)

tap1 Link encap:Ethernet HWaddr 06:0D:73:2F:D2:46

adr inet6: fe80::40d:73ff:fe2f:d246/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:30 errors:0 dropped:0 overruns:0 frame:0

TX packets:71 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:500

RX bytes:3624 (3.5 KiB) TX bytes:5122 (5.0 KiB)

vif1.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1270 errors:0 dropped:0 overruns:0 frame:0

TX packets:2146 errors:0 dropped:14 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:101502 (99.1 KiB) TX bytes:193081 (188.5 KiB)

vif2.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1166 errors:0 dropped:0 overruns:0 frame:0

TX packets:1723 errors:0 dropped:13 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:93725 (91.5 KiB) TX bytes:162674 (158.8 KiB)

vif3.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:342 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

vif4.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

adr inet6: fe80::fcff:ffff:feff:ffff/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:66 overruns:0 carrier:0

collisions:0 lg file transmission:32

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

virbr0 Link encap:Ethernet HWaddr 06:0D:73:2F:D2:46

inet adr:192.168.122.1 Bcast:192.168.122.255 Masque:255.255.255.0

adr inet6: fe80::200:ff:fe00:0/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:2900 errors:0 dropped:0 overruns:0 frame:0

TX packets:2682 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:227226 (221.9 KiB) TX bytes:285297 (278.6 KiB)

===========> A COMPLETER

- Quel est le contenu de la table de routage ?

[root@dom0 xen]# route Table de routage IP du noyau Destination Passerelle Genmask Indic Metric Ref Use Iface 192.168.0.0 * 255.255.255.0 U 0 0 0 eth0 192.168.122.0 * 255.255.255.0 U 0 0 0 virbr0 link-local * 255.255.0.0 U 0 0 0 eth0 default 192.168.0.254 0.0.0.0 UG 0 0 0 eth0 Pas de changement.

- Sommes nous en mode routeur ?

[root@dom0 ~]# cat /proc/sys/net/ipv4/ip_forward 1

Pas de changement.

- Des ponts sont-ils en place ?

[root@dom0 ~]# brctl show

bridge name bridge id STP enabled interfaces

eth0 8000.000e2ed05584 no peth0

virbr0 8000.060d732fd246 yes tap0

tap1

vif1.0

vif2.0

vif3.0

vif4.0

==============> A COMPLETER

- Quelles sont les informations, en termes de MAC sur les ponts ?

[root@dom0 ~]# brctl showmacs virbr0 port no mac addr is local? ageing timer 1 00:16:3e:4c:0f:d1 no 0.22 2 00:16:3e:4c:0f:d2 no 0.02 3 00:16:3e:56:52:d3 no 0.11 5 00:16:3e:56:55:d4 no 0.35 5 06:0d:73:2f:d2:46 yes 0.00 3 fa:d1:f8:f3:2b:be yes 0.00 1 fe:ff:ff:ff:ff:ff yes 0.00

================> A COMPLETER

- Quelles sont les règles netfilter ?

[root@dom0 ~]# for TABLE in `cat /proc/net/ip_tables_names |sort`; do iptables -Z -t $TABLE; echo Table $TABLE; iptables -v -n --line-number -t $TABLE -L; done Table filter Chain INPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 2 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 3 0 0 ACCEPT udp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 udp dpt:67 4 0 0 ACCEPT tcp -- virbr0 * 0.0.0.0/0 0.0.0.0/0 tcp dpt:67 5 0 0 RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- * virbr0 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED 2 0 0 ACCEPT all -- virbr0 * 192.168.122.0/24 0.0.0.0/0 3 0 0 ACCEPT all -- virbr0 virbr0 0.0.0.0/0 0.0.0.0/0 4 0 0 REJECT all -- * virbr0 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 5 0 0 REJECT all -- virbr0 * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable 6 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain RH-Firewall-1-INPUT (1 references) num pkts bytes target prot opt in out source destination 1 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 2 0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 255 3 0 0 ACCEPT esp -- * * 0.0.0.0/0 0.0.0.0/0 4 0 0 ACCEPT ah -- * * 0.0.0.0/0 0.0.0.0/0 5 0 0 ACCEPT udp -- * * 0.0.0.0/0 224.0.0.251 udp dpt:5353 6 0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:631 7 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:631 8 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 9 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 10 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited Table nat Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination 1 0 0 MASQUERADE all -- * * 192.168.122.0/24 !192.168.122.0/24 Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) num pkts bytes target prot opt in out source destination

=============> A COMPLETER

Et en termes de DHCP et DNS ?

[root@dom0 ~]# ps axww | grep dnsmasq | grep -v grep 2698 pts/1 S 0:00 /usr/sbin/dnsmasq --keep-in-foreground --strict-order --bind-interfaces --pid-file --conf-file --listen-address 192.168.122.1 --except-interface lo --dhcp-leasefile=/var/lib/libvirt/dhcp-default.leases --dhcp-range 192.168.122.2,192.168.122.254

Rien de nouveau.

Quelles sont les interfaces réseau sur ce deuxième DomU complètement virtualisé ?

===========> A COMPLETER

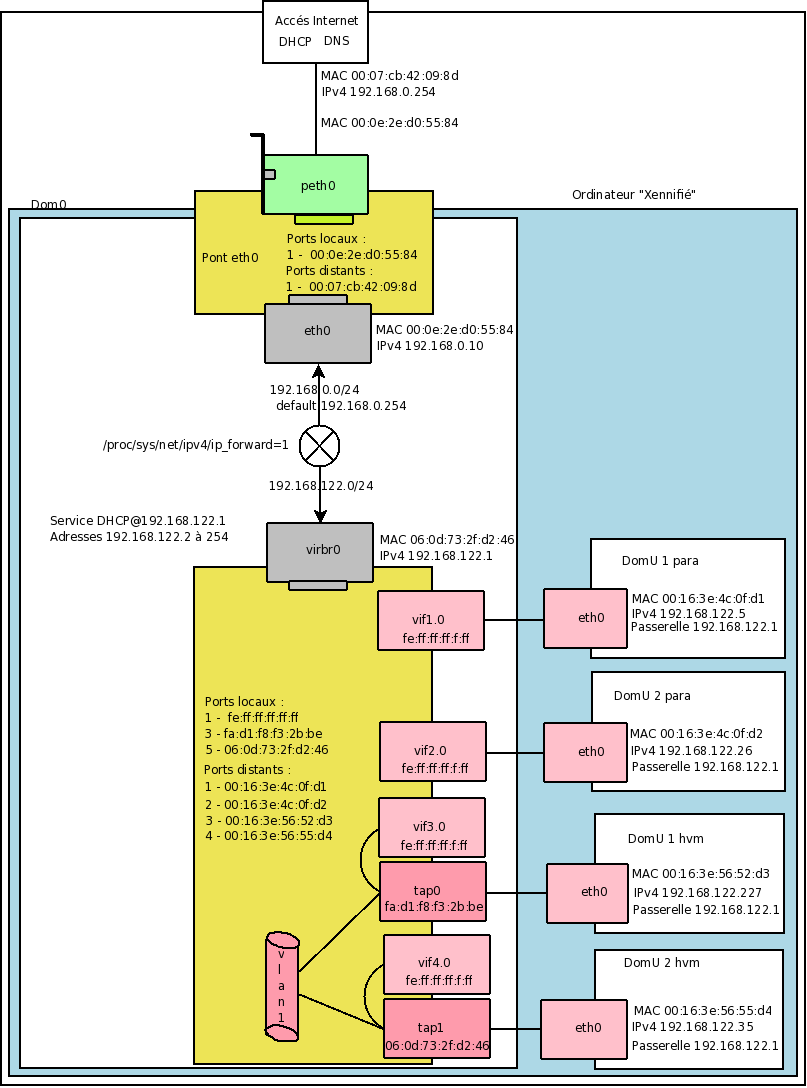

- Un petit dessin pour résumer tout cela :

Le réseau en mode pont

Le paramètre "(network-script network-bridge)" du fichier /etc/xen/xend-config.sxp correspond au réseau par défaut de Xen.

Pour vérifier que vous étes bien en mode bridge passez la commande ci-dessous :

<bash>[xen@dom0 ~]$ su - -c "grep \"^(network-script\" /etc/xen/xend-config.sxp" Mot de passe : (network-script network-bridge)</bash>

Ligne 1 : A partir du compte xen, on lance une commande en tant que "root". La commande "grep" recherche la chaine de caractères "(network-script" en début de ligne "^" dans le fichier /etc/xen/xend-config.sxp.

Ligne 2, là il faut entrer le mot de passe de "root".

Ligne 3 : le paramètre est présent et il est configuré à network-bridge. Il ne doit apparaître qu'une seule fois.

A la création d'un DomU, une carte réseau logique lui sera affectée. Nous obtiendrons ainsi le réseau représenté ci-dessous :

- peth0 est la carte physique eth0 d'origine renommée en peth0. Elle seule dispose de l'accès au réseau externe. Elle est en mode promiscous, c'est à dire quelle écoute tout ce qui passe sur le réseau physique. Elle dispose de l'adresse MAC d'origine mais elle n'a pas d'adresse IP.

- Le domaine Dom0 dispose d'une interface eth0 logique avec l'adresse MAC et l'adresse IP d'origine.

- Le domaine DomU d'ID 1 dispose d'une interface eth0 logique avec une adresse MAC et une adresse IP. L'adresse IP doit être, par défaut, dans le sous-réseau 192.168.122.0/24.

- L'interface virbr0 est un pont. L'interface peth0 est lié à ce pont.

- L'interface virbr0 a pour adresse IP 192.168.122.1, donc dans le sous-réseau 192.168.122.0/24. Cette interface va servir de pont aux DomU via cette adresse IP.

- Les vifX.Y sont des interfaces aux ponts. Ils permettent de connecter les interfaces ethY des domaines (Dom0 et DomU) avec le(s) bridge(s). Ce sont, en quelque sortes, des cables RJ45. Le X correspond à l'ID du domaine (0 pour le Dom0) et le Y correspond au numéro des interfaces ethY des domaines (Dom0 ou DomU).

- vif0.0 fait parti du pont virbr0. L'interface eth0 du Dom0 lui est attachée. Le premier 0 correspond à l'ID du Dom0, et le deuxième 0 correspond au numéro de l'interface eth0 du Dom0.

- vif1.0 fait parti du pont virbr0. L'interface eth0 du DomU 1 lui est attachée. Le 1 correspond à l'ID du DomU 1 et le 0 correspond au numéro de l'interface eth0 du DomU 1.

- Les données reçues du réseau externe par peth0 sont relayées au pont virbr0.

- Les données envoyées par le Dom0 via son interface eth0 sont relayées au pont virbr0 via l'interface vif0.0.

- Les données envoyées par le DomU 1 via son interface eth0 sont relayées au pont virbr0 via l'interface vif1.0.

- Le pont virbr0 relaye ce qui lui est communiqué sur le réseaux physique, à l'interface eth0 du Dom0 et à l'interface eth0 du Dom1, respectivement, via peth0, vif0.0 et vif1.0 suivant les adresses MAC. Tout comme le ferait un pont physique.

Notez que les vifX.Y sont créés au lancement de chaque Dom0. En l'absence de DomU.

Ci-dessous, l'équivalent physique du réseau par défaut avec un DomU :

Fichier:Xen-Bridge-01-Equivalent-Physique.png

- Une machine Dom0 connectée sur le réseau ethernet par une carte peth0. La machine Dom0 est aussi reliée à un switch xenbr0 par une carte eth0 via un cable RJ45 vif0.0.

- Une machine DomU 1 connectée sur un switch xenbr0 par une carte eth0 via un cable RJ45 vif1.0.