« Serveur de messagerie électronique » : différence entre les versions

m (→Postfix Admin) |

(Retrait modèle RelectureEnCours suite relecture complète) |

||

| (33 versions intermédiaires par 3 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

{{Auteur|PascalParois}} | {{Auteur|PascalParois}} | ||

{{Contributeurs|[[Utilisateur:NicolasBerrehouc|NicolasBerrehouc]]}} | {{Contributeurs|[[Utilisateur:NicolasBerrehouc|NicolasBerrehouc]]}} | ||

{{Guide}} | |||

<br /><br /> | <br /><br /> | ||

| Ligne 7 : | Ligne 8 : | ||

Un serveur de messagerie électronique regroupe plusieurs logiciels qui s'occupent d'envoyer ou de recevoir des courriers électroniques. Autour de ces 2 fonctions principales plusieurs tâches essentielles s'y greffent : filtres anti-virus, filtres anti-spams et black/white/grey-listing principalement. | Un serveur de messagerie électronique regroupe plusieurs logiciels qui s'occupent d'envoyer ou de recevoir des courriers électroniques. Autour de ces 2 fonctions principales plusieurs tâches essentielles s'y greffent : filtres anti-virus, filtres anti-spams et black/white/grey-listing principalement. | ||

La fonction d'envoi et de réception de courriers électroniques s'effectue à travers le protocole [https://fr.wikipedia.org/wiki/Simple_Mail_Transfer_Protocol SMTP] ( | La fonction d'envoi et de réception de courriers électroniques s'effectue à travers le protocole [https://fr.wikipedia.org/wiki/Simple_Mail_Transfer_Protocol SMTP] ('''S'''imple '''M'''ail '''T'''ansfer '''P'''rotocol) et cette fonction est gérée par un logiciel appelé [https://fr.wikipedia.org/wiki/Mail_Transfer_Agent MTA] ('''M'''ail '''T'''ransfert '''A'''gent). Le '''MTA''' communique avec d'autres '''MTA''' pour assurer le transport du courrier. La livraison des emails est assurée par un logiciel appelé [https://fr.wikipedia.org/wiki/Mail_Delivery_Agent MDA] ('''M'''ail '''D'''elivery '''A'''gent) ou '''LDA''' ('''L'''ocal '''D'''elivery '''A'''gent). Il est courant que les fonctions de '''MTA''' et '''MDA/LDA''' cohabitent au sein d'un même logiciel par exemple <app>Postfix</app>. | ||

Les clients de courriers électroniques (i.e. les logiciels utilisés par les utilisateurs : <app>Thunderbird</app>, <app>Kmail</app>, <app>Evolution</app>, webmails...) sont appelés [https://fr.wikipedia.org/wiki/Client_de_messagerie MUA] ( | Les clients de courriers électroniques (i.e. les logiciels utilisés par les utilisateurs : <app>Thunderbird</app>, <app>Kmail</app>, <app>Evolution</app>, webmails...) sont appelés [https://fr.wikipedia.org/wiki/Client_de_messagerie MUA] ('''M'''ail '''U'''ser '''A'''gent). Les clients de messagerie électronique dialoguent avec le serveur à l'aide des protocoles [https://fr.wikipedia.org/wiki/Post_Office_Protocol POP3] ou [https://fr.wikipedia.org/wiki/Internet_Message_Access_Protocol IMAP]. | ||

La portée de ce tutoriel est la mise en place d'un serveur de messagerie électronique à l'aide de <app>Postfix</app> et <app>Dovecot</app> incluant un filtre anti-virus (<app>ClamAv</app>) et anti-spam (<app>SpamAssassin</app>) ainsi qu'une solution de grey-listing (<app>SQLgrey</app>). Sera également abordé la mise en place de SPF | La portée de ce tutoriel est la mise en place d'un serveur de messagerie électronique à l'aide de <app>Postfix</app> et <app>Dovecot</app> incluant un filtre anti-virus (<app>ClamAv</app>) et anti-spam (<app>SpamAssassin</app>) ainsi qu'une solution de grey-listing (<app>SQLgrey</app>). Sera également abordé la mise en place de '''SPF''', de signature '''DKIM''' pour assurer la légitimité des emails ainsi que '''DMARC'''. Finalement, la configuration de filtres coté serveur à l'aide de <app>Sieve</app> et <app>Dovecot</app> est abordée. | ||

La configuration décrite ici n'est pas unique et peut être modifiée pour s'adapter à d'autres usages. Les utilisateurs des comptes emails seront des utilisateurs virtuels stockés dans une base de données MySQL et pourront être gérer grâce à <app>Postfix Admin</app>. Un diagramme illustrant le solution mise en | La configuration décrite ici n'est pas unique et peut être modifiée pour s'adapter à d'autres usages. Les utilisateurs des comptes emails seront des utilisateurs virtuels stockés dans une base de données [[Installation et configuration de MariaDB|MySQL]] et pourront être gérer grâce à <app>Postfix Admin</app>. Un diagramme illustrant le solution mise en œuvre se trouve plus loin. | ||

{{Warning|Le pare-feu et le contexte <app>SELinux</app>, quoique jamais abordés dans ce tutoriel, sont à prendre à considération.}} | {{Warning|Le pare-feu et le contexte <app>SELinux</app>, quoique jamais abordés dans ce tutoriel, sont à prendre à considération.}} | ||

| Ligne 22 : | Ligne 23 : | ||

* Être à l'aise avec linux en ligne de commande, le serveur n'aura probablement pas d'interface graphique. Savoir éditer un fichier, démarrer/arrêter un service, lire et analyser les fichiers de logs... | * Être à l'aise avec linux en ligne de commande, le serveur n'aura probablement pas d'interface graphique. Savoir éditer un fichier, démarrer/arrêter un service, lire et analyser les fichiers de logs... | ||

* Du temps ! Même si la gestion d'un serveur de messagerie n'est pas une tâche très compliquée, il faut pouvoir y consacrer un minimum de temps. | * Du temps ! Même si la gestion d'un serveur de messagerie n'est pas une tâche très compliquée, il faut pouvoir y consacrer un minimum de temps. | ||

== Schéma de mots de passe == | |||

Dans le cadre de ce tutoriel le mot de passe est géré par <app>dovecot</app>. Il offre un large choix pour le [https://doc.dovecot.org/configuration_manual/authentication/password_schemes/ hashage de mot de passe]. La contrainte à considérer est que le schéma utilisé soit également supporté par <app>postfixadmin</app>, <app>postfix</app> voire <app>roundcubemail</app> si vous souhaitez l'utilisation avec un plugin pour changer le mot de passe. | |||

Historiquement le format '''MD5''' est très pratique mais très peu sûr ; également la méthode utilisée par le passé dans ce tutoriel. Le schéma choisis dorénavant sera '''ARGON2I''', un format beaucoup plus sûr qui requière une configuration légèrement plus difficile. | |||

Il est également possible de changer le schéma du mot de passe sur une installation existante de manière transparente pour l'utilisateur. Lors du login, <app>dovecot</app> a accès au mot de passe en clair ce qui permet de mettre à jour le hashage. La méthode n'est pas abordée ici mais le lien suivant explique en détail la méthode : https://kaworu.ch/blog/2016/04/20/strong-crypt-scheme-with-dovecot-postfixadmin-and-roundcube/ . | |||

<br /><br /> | <br /><br /> | ||

| Ligne 27 : | Ligne 36 : | ||

= Conventions = | = Conventions = | ||

* Le domaine géré par le serveur dans ce tutoriel | * Le domaine géré par le serveur dans ce tutoriel : ''example.com'' | ||

* L'adresse email de test | * L'adresse email de test : ''test@example.com'' et son mot de passe : ''motdepasse'' | ||

* Utilisateur et groupe UNIX des emails : vmail (uid=5000 et gid=5000) | * Utilisateur et groupe UNIX des emails : ''vmail'' (uid=5000 et gid=5000) | ||

* Chemin de stockage des emails : <path>/home/mail/</path> | * Chemin de stockage des emails : <path>/home/mail/</path> | ||

* Utilisateur MySQL pour la base de données : mail | * Utilisateur MySQL pour la base de données : ''mail'' | ||

* Nom de la base de données MySQL : mail | * Nom de la base de données MySQL : ''mail'' | ||

* Ports utilisés : | * Ports utilisés : | ||

imap : 143 | imap : 143 | ||

| Ligne 41 : | Ligne 50 : | ||

== Mise en place du domaine == | == Mise en place du domaine == | ||

Si vous n'avez pas de nom de domaine de disponible et un accès au serveur de DNS pour faire les tests (préférable) | Si vous n'avez pas de nom de domaine de disponible et un accès au serveur de DNS pour faire les tests (préférable) alors il faudra utiliser un serveur de nom local (<app>Bind</app>) avec un nom de domaine réservé aux tests (''example.com'' par exemple). L'utilisation de <app>Bind</app> est décrite dans la documentation [[Configuration d'un serveur DNS]]. | ||

Configuration | Configuration minimale du domaine ''example.com'' (<path>/etc/named/example.com.zone</path>) : | ||

$TTL 1800 | $TTL 1800 | ||

| Ligne 60 : | Ligne 69 : | ||

mx IN A xx.xx.xx.xx | mx IN A xx.xx.xx.xx | ||

Il est nécessaire de remplacer xx.xx.xx.xx par votre | Il est nécessaire de remplacer xx.xx.xx.xx par votre adresse IP locale (mais pas <code>127.0.0.1</code>). Il faut également déclarer ce domaine dans <path>/etc/named.conf</path> comme indiqué dans la documentation [[Configuration d'un serveur DNS]]. | ||

Rajouter ensuite dans <path>/etc/resolv.conf</path>, en haut du fichier, votre serveur de nom (il aura la priorité). | Rajouter ensuite dans <path>/etc/resolv.conf</path>, en haut du fichier, votre serveur de nom (il aura la priorité). | ||

nameserver 127.0.0.1 | nameserver 127.0.0.1 | ||

En cas de tests depuis un autre ordinateur de votre réseau local, il ne faudra pas utiliser de relai (typiquement un webmail ou un client mail quelconque) car votre domaine est connu uniquement sur votre réseau local. À la place, il faut contacter directement le serveur via <app>Telnet</app> ou [[Netcat, connexion client/serveur en bash|Netcat]] par exemple. | |||

<br><br> | <br><br> | ||

| Ligne 79 : | Ligne 88 : | ||

== Création de l'utilisateur vmail == | == Création de l'utilisateur vmail == | ||

Un utilisateur unix est créé pour la gestion et le stockage des boîtes aux lettres. Il est nommé | Un utilisateur unix est créé pour la gestion et le stockage des boîtes aux lettres. Il est nommé ''vmail'' et a pour <code>uid</code> et <code>gid</code> '''5000''' dans ce tutoriel. | ||

== Création du dossier racine de stockage des emails == | == Création du dossier racine de stockage des emails == | ||

L'emplacement pour le stockage des boîtes aux lettres a été choisi dans le cadre de ce tutoriel pour <path>/home/mail/</path> avec les droits <code>vmail:vmail</code>. Les contextes SELinux | L'emplacement pour le stockage des boîtes aux lettres a été choisi dans le cadre de ce tutoriel pour <path>/home/mail/</path> avec les droits <code>vmail:vmail</code>. Les contextes <app>SELinux</app> nécessiteront probablement quelques ajustements. Le choix de ce dossier est discutable et il est bien sur possible de le placer à n'importe quel endroit. | ||

# groupadd -g 5000 vmail | # groupadd -g 5000 vmail | ||

| Ligne 90 : | Ligne 99 : | ||

== Préparation de la base de données MySQL == | == Préparation de la base de données MySQL == | ||

Un utilisateur dédié pour la base MySQL est créé pour l'occasion. Le nom choisi pour l'objet de ce tutoriel est | Un utilisateur dédié pour la base MySQL est créé pour l'occasion. Le nom choisi pour l'objet de ce tutoriel est ''mail'' et la base données se nomme également ''mail''. <app>phpMyAdmin</app> permet la création de l'utilisateur et de la base de données ainsi que des droits correspondants simplement dans la section '''Privilèges'''. Pour sa mise en place, en cas de besoin, se référer à [[PhpMyAdmin : gestion de vos bases de données MySQL]]. | ||

= Postfix Admin = | = Postfix Admin = | ||

Il est nécessaire d'installer le paquet <paquet>php-imap</paquet> : | Il est nécessaire d'installer le paquet <paquet>php-imap</paquet> en tant que prérequis : | ||

# dnf install php-imap | # dnf install php-imap | ||

Récupérer l'archive sur http://postfixadmin.sourceforge.net/ . Il s'agit d'un script php, il a donc besoin d'un serveur | Récupérer l'archive sur http://postfixadmin.sourceforge.net/ . Il s'agit d'un script <code>php</code>, il a donc besoin d'un serveur '''Web''' et de '''PHP''' configuré, en cas de besoin voir les articles [[Installation et configuration d'Apache]] et [[Installation et configuration de PHP]]. | ||

Une fois les fichiers copiés, créer un fichier <path>config.local.php</path>. Les paramètres minimum à ajouter pour démarrer sont (à adapter suivant la configuration de chacun) : | Une fois les fichiers copiés, créer un fichier <path>config.local.php</path> dans le même emplacement. Les paramètres minimum à ajouter pour démarrer sont (à adapter suivant la configuration de chacun) : | ||

$CONF['configured'] = true; | $CONF['configured'] = true; | ||

| Ligne 125 : | Ligne 134 : | ||

$CONF['domain_path'] = 'YES'; | $CONF['domain_path'] = 'YES'; | ||

$CONF['domain_in_mailbox'] = 'YES'; | $CONF['domain_in_mailbox'] = 'YES'; | ||

// La fonction de hashage choisie est argon2i et elle est déléguée à doveadm d'où le préfixe `dovecot` | |||

$CONF['encrypt'] = 'dovecot:ARGON2I'; | |||

$CONF['dovecotpw'] = "/usr/bin/doveadm pw"; | |||

Une fois fait, http://localhost/postfixadmin/setup.php poursuit par la création des tables MySQL et la vérification d'un certain nombre d'éléments. À cette étape le script va également générer un hash (setup_password) à mettre dans le fichier <path>config.local.php</path> à la place de '''achangervialappli'''. | Une fois fait, [http://localhost/postfixadmin/setup.php http://localhost/postfixadmin/setup.php] poursuit par la création des tables '''MySQL''' et la vérification d'un certain nombre d'éléments. À cette étape le script va également générer un hash ('''setup_password''') à mettre dans le fichier <path>config.local.php</path> à la place de '''achangervialappli'''. | ||

Une fois l'installation effectuée, créer un domaine (example.com) et un utilisateur de test (test@example.com). | Une fois l'installation effectuée, créer un domaine (example.com) et un utilisateur de test (test@example.com). | ||

Le format du mot de passe dans les tables '''admin''' et '''mailbox''' doit être de la forme suivante : <code>{ARGON2I}$argon2i$v=19$m=131072,t=7,p=1$PiDqih</code> | |||

= Dovecot = | = Dovecot = | ||

| Ligne 144 : | Ligne 159 : | ||

= DMARC = | = DMARC = | ||

== Définition == | == Définition == | ||

[https://dmarc.org/ DMARC] ('''D'''omain-based '''M'''essage '''A'''uthentication, '''R'''eporting and '''C'''onformance) est une spécification technique qui vise à réduire l'usage abusif des | [https://dmarc.org/ DMARC] ('''D'''omain-based '''M'''essage '''A'''uthentication, '''R'''eporting and '''C'''onformance) est une spécification technique qui vise à réduire l'usage abusif des emails, tels que le spam, le phishing, en proposant une solution de déploiement et de surveillance des problèmes liés à l'authentification des emails. Norme Internet ([https://tools.ietf.org/html/rfc7489 RFC 7489]), elle permet aux propriétaires de domaines d'empêcher l'utilisation de leurs noms de domaine par des usurpateurs de courrier électronique. Avant l'invention de '''DMARC''', il était très facile pour les mauvais acteurs d'utiliser le nom de domaine d'autres personnes dans l'adresse "From". | ||

L'emploi de DMARC vient en complément de SPF et DKIM. | |||

L'emploi de '''DMARC''' vient en complément de '''SPF''' et '''DKIM'''. | |||

== Installation == | == Installation == | ||

L'utilisation d'[http://www.trusteddomain.org/opendmarc/ OpenDMARC] | L'utilisation d'[http://www.trusteddomain.org/opendmarc/ OpenDMARC], sera la solution adoptée. | ||

# dnf install opendmarc | # dnf install opendmarc | ||

== Configuration OpenDMARC == | == Configuration OpenDMARC == | ||

Le fichier de configuration de base <path>/etc/opendmarc.conf</path> sera modifié afin de décommenter et renseigner la variable AuthservID en remplaçant '''name''' par '''HOSTNAME''' ou le nom du serveur renseigné dans le fichier <path>/etc/postfix/main.cf</path> dans la variable '''myhostname'''. | Le fichier de configuration de base <path>/etc/opendmarc.conf</path> sera modifié afin de décommenter et renseigner la variable ''AuthservID'' en remplaçant '''name''' par '''HOSTNAME''' ou le nom du serveur renseigné dans le fichier <path>/etc/postfix/main.cf</path> dans la variable '''myhostname'''. | ||

# AuthservID name | # AuthservID name | ||

devient | devient | ||

| Ligne 164 : | Ligne 180 : | ||

Si tout est bon alors il restera à activer le service : | Si tout est bon alors il restera à activer le service : | ||

# systemctl enable opendmarc.service | # systemctl enable opendmarc.service | ||

Dans cette configuration <app>OpenDMARC</app> ne suit pas l'instruction fournit dans l'enregistrement DNS et aucun email n'est bloqué même si l'enregistrement contient <code>p=reject</code>. Il y a uniquement l'ajout de l'entête <code>Authentication-Results</code> dans l'email. Pour bloquer l'email il est nécessaire de changer la variable ''Authentication-Results'' à '''true''' dans le fichier de configuration. | |||

Pour vérifier le bon fonctionnement de <app>OpenDMARC</app> il suffit de lire les entêtes d'un email reçu. Un entête de la forme <code>DMARC-Filter: OpenDMARC Filter v1.4.2 hostname CE02C1A0DE8</code> doit s'y trouver. | |||

== Configuration Postfix == | == Configuration Postfix == | ||

Il faut désormais préciser à <app>Postfix</app> d'utiliser <app>OpenDMARC</app> en ajoutant à <path>/etc/postfix/main.cf</path> les lignes suivantes après la section concernant DKIM : | Il faut désormais préciser à <app>Postfix</app> d'utiliser <app>OpenDMARC</app> en ajoutant à <path>/etc/postfix/main.cf</path> les lignes suivantes après la section concernant DKIM : | ||

smtpd_milters = | smtpd_milters = unix:/run/opendmarc/opendmarc.sock | ||

non_smtpd_milters = $smtpd_milters | non_smtpd_milters = $smtpd_milters | ||

milter_default_action = accept | milter_default_action = accept | ||

| Ligne 183 : | Ligne 203 : | ||

= Roundcubemail = | = Roundcubemail = | ||

plugin | Un plugin '''Sieve''' est disponible : | ||

* https://github.com/JohnDoh/Roundcube-Plugin-SieveRules-Managesieve | * https://github.com/JohnDoh/Roundcube-Plugin-SieveRules-Managesieve | ||

<br /><br /> | <br /><br /> | ||

= Carnets d'adresses et calendriers partagés = | = Carnets d'adresses et calendriers partagés = | ||

Les carnets d'adresses et les calendriers ne sont pas gérés par le serveur de messagerie | Les carnets d'adresses et les calendriers ne sont pas gérés par le serveur de messagerie lui même. Néanmoins, dans un monde de plus en plus connecté entre les ordinateurs, portables et autres smartphones, ce sont des fonctionnalités très appréciables. | ||

Le protocole le plus ouvert pour les carnets d'adresses est le protocole [http://en.wikipedia.org/wiki/CardDAV CardDav]. Quant aux calendriers il s'agit du protocole [http://fr.wikipedia.org/wiki/CalDAV CalDav]. | |||

Il existe plusieurs solutions plus ou moins difficiles à installer mais la solution proposée par [https://nextcloud.com/ Nextcloud] semble la plus facile à mettre en œuvre au prix de fonctionnalités dépassant le simple agenda et calendrier. <app>Nextcloud</app> à sa propre authentification de base mais peu accueillir de multiples possibilités d'[https://docs.nextcloud.com/server/latest/admin_manual/configuration_user/user_auth_ftp_smb_imap.html authentification externe]. | |||

Avec la démocratisation des conteneurs il est possible d'envisager d'autres solutions comme [https://sabre.io/baikal/ baikal] ou [https://radicale.org/ radicale]. | |||

<app>radicale</app> permet de ne pas avoir d'authentification ce qui permet de déléguer celle ci. Avec l'utilisation d'un proxy <app>nginx</app> [https://docs.nginx.com/nginx/admin-guide/security-controls/configuring-subrequest-authentication/ auth_request] il est possible d'authentifier l'utilisateur avec les utilisateurs du serveur de messagerie. | |||

La plupart des clients comme <app>Thunderbird</app>, <app>Roundcubemail</app> et autres applications sur smartphones sont compatibles avec les protocoles '''CalDav''' et '''CardDav''' (potentiellement un plugin à ajouter). | |||

<br /><br /> | <br /><br /> | ||

| Ligne 202 : | Ligne 229 : | ||

<app>Awstats</app> permet également de suivre un serveur mail. | <app>Awstats</app> permet également de suivre un serveur mail. | ||

Commande à insérer dans le fichier de | Commande à insérer dans le fichier de configuration de <app>awstats</app> : | ||

LogFile="perl /usr/share/awstats/tools/maillogconvert.pl standard < /var/log/maillog |" | LogFile="perl /usr/share/awstats/tools/maillogconvert.pl standard < /var/log/maillog |" | ||

D'autres directives sont à modifier également pour que vos statistiques soient correctement traitées, elles sont [http://awstats.sourceforge.net/docs/awstats_faq.html#MAIL expliquées en détails dans la FAQ de Awstats]. | D'autres directives sont à modifier également pour que vos statistiques soient correctement traitées, elles sont [http://awstats.sourceforge.net/docs/awstats_faq.html#MAIL expliquées en détails dans la FAQ de <app>Awstats</app>]. | ||

== Pflogsumm == | == Pflogsumm == | ||

<app>Pflogsumm</app> (http://linxnet.com/postfix_contrib.html) parse le fichier de log pour en faire un résumé de ce qui transite à travers votre serveur mail | <app>Pflogsumm</app> (http://linxnet.com/postfix_contrib.html) parse le fichier de log pour en faire un résumé de ce qui transite à travers votre serveur mail. | ||

=== Installation === | === Installation === | ||

| Ligne 217 : | Ligne 244 : | ||

=== Utilisation === | === Utilisation === | ||

Le fichier de log (<path>/var/log/maillog</path>) est accessible uniquement en root, le script doit donc être lancé en root ou via une tâche cron qui s'occupera de vous envoyer un rapport régulièrement. | Le fichier de log (<path>/var/log/maillog</path>) est accessible uniquement en ''root'', le script doit donc être lancé en ''root'' ou via une tâche <app>cron</app> qui s'occupera de vous envoyer un rapport régulièrement à un utilisateur ou une adresse email. | ||

Par exemple, pour envoyer un rapport à l'utilisateur | Par exemple, pour envoyer un rapport à l'utilisateur ''myself'' chaque jour à 00h10, vous ajouterez dans votre <code>crontab</code> quelque chose comme ceci : | ||

10 | 10 00 * * * /usr/sbin/pflogsumm -d yesterday /var/log/maillog 2>&1 | /bin/mail -s "`uname -n` daily mail stats" myself | ||

== Logwatch == | == Logwatch == | ||

| Ligne 304 : | Ligne 331 : | ||

Il est bien sûr possible de mettre en place une architecture différente et avec d'autres outils aussi. | Il est bien sûr possible de mettre en place une architecture différente et avec d'autres outils aussi. | ||

Bien entendu la mise en place demande de la rigueur et de la compréhension avant de commencer car il possible que certaines adaptations soient à réaliser. | Bien entendu la mise en place demande de la rigueur et de la compréhension avant de commencer car il est possible que certaines adaptations soient à réaliser. | ||

= Autres lectures= | = Autres lectures= | ||

| Ligne 310 : | Ligne 337 : | ||

* http://www.bortzmeyer.org/ | * http://www.bortzmeyer.org/ | ||

[[Catégorie : | [[Catégorie : Réseaux et Serveurs]] | ||

[[Catégorie : Administrer un serveur dédié]] | |||

[[Catégorie:Serveurs mail]] | |||

Version actuelle datée du 4 mai 2023 à 20:28

| Aide Pour lire ce wiki convenablement, merci de lire la page suivante concernant les conventions de nommage. |

Introduction

Un serveur de messagerie électronique regroupe plusieurs logiciels qui s'occupent d'envoyer ou de recevoir des courriers électroniques. Autour de ces 2 fonctions principales plusieurs tâches essentielles s'y greffent : filtres anti-virus, filtres anti-spams et black/white/grey-listing principalement.

La fonction d'envoi et de réception de courriers électroniques s'effectue à travers le protocole SMTP (Simple Mail Tansfer Protocol) et cette fonction est gérée par un logiciel appelé MTA (Mail Transfert Agent). Le MTA communique avec d'autres MTA pour assurer le transport du courrier. La livraison des emails est assurée par un logiciel appelé MDA (Mail Delivery Agent) ou LDA (Local Delivery Agent). Il est courant que les fonctions de MTA et MDA/LDA cohabitent au sein d'un même logiciel par exemple Postfix.

Les clients de courriers électroniques (i.e. les logiciels utilisés par les utilisateurs : Thunderbird, Kmail, Evolution, webmails...) sont appelés MUA (Mail User Agent). Les clients de messagerie électronique dialoguent avec le serveur à l'aide des protocoles POP3 ou IMAP.

La portée de ce tutoriel est la mise en place d'un serveur de messagerie électronique à l'aide de Postfix et Dovecot incluant un filtre anti-virus (ClamAv) et anti-spam (SpamAssassin) ainsi qu'une solution de grey-listing (SQLgrey). Sera également abordé la mise en place de SPF, de signature DKIM pour assurer la légitimité des emails ainsi que DMARC. Finalement, la configuration de filtres coté serveur à l'aide de Sieve et Dovecot est abordée. La configuration décrite ici n'est pas unique et peut être modifiée pour s'adapter à d'autres usages. Les utilisateurs des comptes emails seront des utilisateurs virtuels stockés dans une base de données MySQL et pourront être gérer grâce à Postfix Admin. Un diagramme illustrant le solution mise en œuvre se trouve plus loin.

| Attention ! Le pare-feu et le contexte SELinux, quoique jamais abordés dans ce tutoriel, sont à prendre à considération. |

Pré-requis

- Un minimum d'anglais. La totalité des commentaires dans les fichiers de configurations sont en anglais ainsi que les noms de variables.

- Être à l'aise avec linux en ligne de commande, le serveur n'aura probablement pas d'interface graphique. Savoir éditer un fichier, démarrer/arrêter un service, lire et analyser les fichiers de logs...

- Du temps ! Même si la gestion d'un serveur de messagerie n'est pas une tâche très compliquée, il faut pouvoir y consacrer un minimum de temps.

Schéma de mots de passe

Dans le cadre de ce tutoriel le mot de passe est géré par dovecot. Il offre un large choix pour le hashage de mot de passe. La contrainte à considérer est que le schéma utilisé soit également supporté par postfixadmin, postfix voire roundcubemail si vous souhaitez l'utilisation avec un plugin pour changer le mot de passe.

Historiquement le format MD5 est très pratique mais très peu sûr ; également la méthode utilisée par le passé dans ce tutoriel. Le schéma choisis dorénavant sera ARGON2I, un format beaucoup plus sûr qui requière une configuration légèrement plus difficile.

Il est également possible de changer le schéma du mot de passe sur une installation existante de manière transparente pour l'utilisateur. Lors du login, dovecot a accès au mot de passe en clair ce qui permet de mettre à jour le hashage. La méthode n'est pas abordée ici mais le lien suivant explique en détail la méthode : https://kaworu.ch/blog/2016/04/20/strong-crypt-scheme-with-dovecot-postfixadmin-and-roundcube/ .

Conventions

- Le domaine géré par le serveur dans ce tutoriel : example.com

- L'adresse email de test : test@example.com et son mot de passe : motdepasse

- Utilisateur et groupe UNIX des emails : vmail (uid=5000 et gid=5000)

- Chemin de stockage des emails : /home/mail/

- Utilisateur MySQL pour la base de données : mail

- Nom de la base de données MySQL : mail

- Ports utilisés :

imap : 143 smtp : 25 smtp-auth : 587 sieve : 4190

Mise en place du domaine

Si vous n'avez pas de nom de domaine de disponible et un accès au serveur de DNS pour faire les tests (préférable) alors il faudra utiliser un serveur de nom local (Bind) avec un nom de domaine réservé aux tests (example.com par exemple). L'utilisation de Bind est décrite dans la documentation Configuration d'un serveur DNS.

Configuration minimale du domaine example.com (/etc/named/example.com.zone) :

$TTL 1800

@ IN SOA ns.example.com. postmaster.example.com. (

2012021906 ; serial

21600 ; refresh after 6 hours

3600 ; retry after 1 hour

604800 ; expire after 1 week

86400 ) ; minimum TTL of 1 day

IN NS ns.example.com.

IN MX 10 mx.example.com.

IN A xx.xx.xx.xx

ns IN A xx.xx.xx.xx

mx IN A xx.xx.xx.xx

Il est nécessaire de remplacer xx.xx.xx.xx par votre adresse IP locale (mais pas 127.0.0.1). Il faut également déclarer ce domaine dans /etc/named.conf comme indiqué dans la documentation Configuration d'un serveur DNS.

Rajouter ensuite dans /etc/resolv.conf, en haut du fichier, votre serveur de nom (il aura la priorité).

nameserver 127.0.0.1

En cas de tests depuis un autre ordinateur de votre réseau local, il ne faudra pas utiliser de relai (typiquement un webmail ou un client mail quelconque) car votre domaine est connu uniquement sur votre réseau local. À la place, il faut contacter directement le serveur via Telnet ou Netcat par exemple.

Diagrame de flux

Source : http://pascal.parois.net/public/serveurmail2.dia

Préparation

Création de l'utilisateur vmail

Un utilisateur unix est créé pour la gestion et le stockage des boîtes aux lettres. Il est nommé vmail et a pour uid et gid 5000 dans ce tutoriel.

Création du dossier racine de stockage des emails

L'emplacement pour le stockage des boîtes aux lettres a été choisi dans le cadre de ce tutoriel pour /home/mail/ avec les droits vmail:vmail. Les contextes SELinux nécessiteront probablement quelques ajustements. Le choix de ce dossier est discutable et il est bien sur possible de le placer à n'importe quel endroit.

# groupadd -g 5000 vmail # adduser -u 5000 -g 5000 -d /home/mail vmail

Préparation de la base de données MySQL

Un utilisateur dédié pour la base MySQL est créé pour l'occasion. Le nom choisi pour l'objet de ce tutoriel est mail et la base données se nomme également mail. phpMyAdmin permet la création de l'utilisateur et de la base de données ainsi que des droits correspondants simplement dans la section Privilèges. Pour sa mise en place, en cas de besoin, se référer à PhpMyAdmin : gestion de vos bases de données MySQL.

Postfix Admin

Il est nécessaire d'installer le paquet php-imap en tant que prérequis :

# dnf install php-imap

Récupérer l'archive sur http://postfixadmin.sourceforge.net/ . Il s'agit d'un script php, il a donc besoin d'un serveur Web et de PHP configuré, en cas de besoin voir les articles Installation et configuration d'Apache et Installation et configuration de PHP.

Une fois les fichiers copiés, créer un fichier config.local.php dans le même emplacement. Les paramètres minimum à ajouter pour démarrer sont (à adapter suivant la configuration de chacun) :

$CONF['configured'] = true; // In order to setup Postfixadmin, you MUST specify a hashed password here. // To create the hash, visit setup.php in a browser and type a password into the field, // on submission it will be echoed out to you as a hashed value. $CONF['setup_password'] = 'achangervialappli'; // Postfix Admin Path // Set the location of your Postfix Admin installation here. // YOU MUST ENTER THE COMPLETE URL e.g. http://domain.tld/postfixadmin $CONF['postfix_admin_url'] = 'http://loalchost/postfixadmin'; // Database Config // mysql = MySQL 3.23 and 4.0, 4.1 or 5 // mysqli = MySQL 4.1+ // pgsql = PostgreSQL $CONF['database_type'] = 'mysqli'; $CONF['database_host'] = 'localhost'; $CONF['database_user'] = 'mail'; $CONF['database_password'] = 'motdepasse'; $CONF['database_name'] = 'mail'; $CONF['domain_path'] = 'YES'; $CONF['domain_in_mailbox'] = 'YES'; // La fonction de hashage choisie est argon2i et elle est déléguée à doveadm d'où le préfixe `dovecot` $CONF['encrypt'] = 'dovecot:ARGON2I'; $CONF['dovecotpw'] = "/usr/bin/doveadm pw";

Une fois fait, http://localhost/postfixadmin/setup.php poursuit par la création des tables MySQL et la vérification d'un certain nombre d'éléments. À cette étape le script va également générer un hash (setup_password) à mettre dans le fichier config.local.php à la place de achangervialappli.

Une fois l'installation effectuée, créer un domaine (example.com) et un utilisateur de test (test@example.com).

Le format du mot de passe dans les tables admin et mailbox doit être de la forme suivante : {ARGON2I}$argon2i$v=19$m=131072,t=7,p=1$PiDqih

Dovecot

| Aide Pour lire ce wiki convenablement, merci de lire la page suivante concernant les conventions de nommage. |

Introduction

Dovecot est un serveur IMAP et POP3. Le but de ce tutoriel est la mise en place du serveur en se basant sur des utilisateurs virtuels stockés dans une base de données MySQL. Voir Serveur de messagerie électronique pour plus de détails sur l'écosystème mis en œuvre.

Installation

# dnf install dovecot-pigeonhole dovecot-mysql dovecot

Authentification

L'authentification repose sur une base MySQL avec des utilisateurs virtuels. L'utilisateur UNIX propriétaire des emails a pour UID 5000 et GID 5000 (Serveur de messagerie électronique#Conventions). L'authentification est de type PLAIN, c'est à dire que le mot de passe est transmis en clair. Pour une meilleure sécurité, on chiffre donc tout le canal de communication avec TLS. Dovecot externalisera également une interface SASL pour Postfix (voir Postfix#Authentification_2).

Modifier le fichier /etc/dovecot/conf.d/10-auth.conf :

# N'autorise le login que si la couche tls est chargée disable_plaintext_auth = yes auth_mechanisms = plain # commenter la ligne : # !include auth-system.conf.ext # décommenter la ligne : !include auth-sql.conf.ext

Modifier le fichier /etc/dovecot/conf.d/auth-sql.conf.ext :

passdb {

driver = sql

args = /etc/dovecot/dovecot-sql.conf.ext

}

userdb {

driver = sql

args = /etc/dovecot/dovecot-sql.conf.ext

}

Créer le fichier /etc/dovecot/dovecot-sql.conf.ext :

driver = mysql

connect = host=localhost dbname=mail user=mail password=motdepasse

# Get the mailbox

user_query = SELECT '/home/mail/%d/%u' as home, 'maildir:/home/mail/%d/%u' as mail, 5000 AS uid, 5000 AS gid, concat('dirsize:storage=', quota) AS quota FROM mailbox WHERE username = '%u' AND active = '1'

# Get the password

password_query = SELECT username as user, password, '/home/mail/%d/%u' as userdb_home, 'maildir:/home/mail/vhosts/%d/%u' as userdb_mail, 5000 as userdb_uid, 5000 as userdb_gid FROM mailbox WHERE username = '%u' AND active = '1'

# Nécessaire pour l'utilisation de doveadm

iterate_query = SELECT username AS user FROM mailbox WHERE active = '1'

userdb_uid et _userdb_gid sont respectivement l'utilisateur et le groupe UNIX propriétaire des emails (vmail dans le cadre de ce tutoriel). Il est possible de spécifier le format de hashage via default_pass_scheme mais cela n'est pas nécessaire. En son absence le préfixe du hash contient le type, par exemple dans le hash suivant la partie en gras est le type : {ARGON2I}$argon2i$v=19$m=131072,t=7,p=1$Oehq .

Test d'authentification

Telnet permet de vérifier simplement le fonctionnement de Dovecot. Tout d'abord, il faut savoir que chaque commande IMAP est précédée d'un identifiant permettant au client de repérer à quelle requête correspond la réponse donnée par le serveur, ceci car le protocole peut être asynchrone. Dans l'exemple ci-dessous, la commande entrée est écrite en gras et j'utilise des numéros comme identifiant.

$ telnet example.com imap Trying ::1... Connected to localhost. Escape character is '^]'. * OK [CAPABILITY IMAP4rev1 LITERAL+ SASL-IR LOGIN-REFERRALS ID ENABLE IDLE STARTTLS AUTH=PLAIN] Dovecot ready. 1 login test@example.com motdepasse 1 OK [CAPABILITY (...) LIST-STATUS] Logged in 2 logout * BYE Logging out

En cas de succès Dovecot répond par Logged in. Attention, une partie de la réponse a été remplacée par (...) pour plus de clarté.

Accès SASL pour postfix

Modifier le fichier /etc/dovecot/conf.d/10-master.conf :

# Postfix smtp-auth

unix_listener /var/spool/postfix/private/auth {

mode = 0666

}

# Auth process is run as this user.

#user = $default_internal_user

}

Couche TLS

Avec la version de Dovecot fournie par Fedora Linux, un certificat auto-signé est déjà en place. Il ne reste plus qu'à activer le support ssl (ssl = required). Pour rappel, la configuration décrite ici utilise obligatoirement une authentification de type plain-text, il est donc nécessaire d'imposer une liaison chiffrée via TLS.

Il faut tout d'abord, supprimer la limitation à l'authentification de type plain-text dans le fichier /etc/dovecot/conf.d/10-master.conf :

service imap-login {

inet_listener imap {

#port = 143

#address = localhost # ligne à supprimer ou à commenter

}

Ensuite, on impose une liaison TLS. Dans le cas de l'utilisation d'un certificat issu d'une Autorité de Certification, ajuster les chemins ssl_cert et ssl_key. Ne pas oublier le certificat de la dite autorité (ssl_ca).

Modifier le fichier /etc/dovecot/conf.d/10-ssl.conf comme suit :

# SSL/TLS support: yes, no, required. <doc/wiki/SSL.txt> ssl = required # PEM encoded X.509 SSL/TLS certificate and private key. They're opened before # dropping root privileges, so keep the key file unreadable by anyone but # root. Included doc/mkcert.sh can be used to easily generate self-signed # certificate, just make sure to update the domains in dovecot-openssl.cnf ssl_cert = </etc/pki/dovecot/certs/dovecot.pem ssl_key = </etc/pki/dovecot/private/dovecot.pem

# If key file is password protected, give the password here. Alternatively # give it when starting dovecot with -p parameter. Since this file is often # world-readable, you may want to place this setting instead to a different # root owned 0600 file by using ssl_key_password = <path. #ssl_key_password = # PEM encoded trusted certificate authority. Set this only if you intend to use # ssl_verify_client_cert=yes. The file should contain the CA certificate(s) # followed by the matching CRL(s). (e.g. ssl_ca = </etc/pki/dovecot/certs/ca.pem) # ssl_ca =

Remarque : le chevron < devant les chemins est important.

Test

Le test est à réaliser depuis une machine différente, en local une authentification sans TLS est toujours possible. Vous devez obtenir l'erreur suivante si vous tentez une authentification sur un canal non protégé.

$ telnet 192.168.1.147 imap Trying 192.168.1.147... Connected to 192.168.1.147. Escape character is '^]'. * OK [CAPABILITY IMAP4rev1 LITERAL+ SASL-IR LOGIN-REFERRALS ID ENABLE IDLE STARTTLS LOGINDISABLED] Dovecot ready. 1 login test@example.com motdepasse * BAD [ALERT] Plaintext authentication not allowed without SSL/TLS, but your client did it anyway. If anyone was listening, the password was exposed. 1 NO [PRIVACYREQUIRED] Plaintext authentication disallowed on non-secure (SSL/TLS) connections.

STARTTLS signifie que le serveur accepte l'établissement d'une ligne chiffrée. LOGINDISABLED signifie qu'il n'est pas possible de s'authentifier.

Telnet ne permet pas d'utiliser TLS simplement. À la place, il est possible d'utiliser Openssl pour vérifier que tout fonctionne :

$ openssl s_client -connect example.com:imap -crlf -starttls imap

En cas de succès, la dernière ligne affichée devrait être :

. OK Capability completed.

L'authentification est alors possible :

1 login test@example.com motdepasse * CAPABILITY IMAP4rev1 (...) COMPRESS=DEFLATE 1 OK Logged in

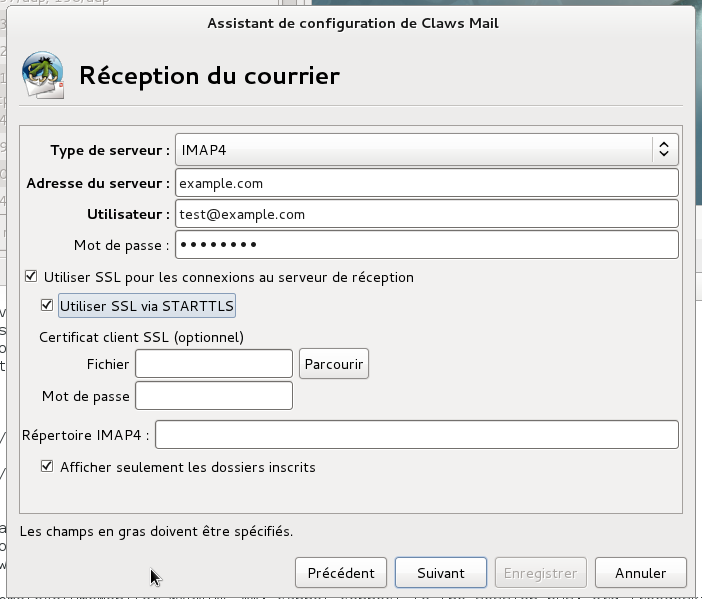

Il est alors possible d'utiliser votre client email favori. À noter que les procédures automatiques telles que celles utilisées par Thunderdird échoueront à ce stade de la configuration (serveur DNS incomplet, SMTP manquant). Exemple avec Claws-mail :

Utilisation de Dovecot comme "Local Delivery Agent"

Dans le cas de l'utilisation de filtres côté serveur (Sieve), il est nécessaire de choisir Dovecot comme LDA (dovecot-lda) en lieu et place de Postfix pour la remise des emails (voir également l'utilisation de DoveCot comme LDA côté Postfix). Les filtres ne s'appliquent que sur les nouveaux emails entrants.

Modifier le fichier /etc/dovecot/conf.d/10-master.conf :

service auth {

# auth_socket_path points to this userdb socket by default. It's typically

# used by dovecot-lda, doveadm, possibly imap process, etc. Its default

# permissions make it readable only by root, but you may need to relax these

# permissions. Users that have access to this socket are able to get a list

# of all usernames and get results of everyone's userdb lookups.

unix_listener auth-userdb {

mode = 0600

user = vmail # User running dovecot-lda

#group = # Or alternatively mode 0660 + dovecot-lda user in this group

}

Il faudra également spécifier à Dovecot d'utiliser le plugin sieve, dans le fichier /etc/dovecot/conf.d/15-lda.conf :

protocol lda {

# Space separated list of plugins to load (default is global mail_plugins).

#mail_plugins = $mail_plugins

mail_plugins = sieve

}

Sieve

Modifier le fichier /etc/dovecot/conf.d/20-managesieve.conf :

# Uncomment to enable managesieve protocol:

protocols = $protocols sieve

service managesieve-login {

inet_listener sieve {

port = 4190

}

#inet_listener sieve_deprecated {

# port = 2000

#}

# Number of connections to handle before starting a new process. Typically

# the only useful values are 0 (unlimited) or 1. 1 is more secure, but 0

# is faster. <doc/wiki/LoginProcess.txt>

service_count = 1

# Number of processes to always keep waiting for more connections.

process_min_avail = 0

# If you set service_count=0, you probably need to grow this.

vsz_limit = 64M

}

stats-writer

Dans le contexte d'utilisation de cette documentation, l'erreur suivante apparait dans les logs à chaque réception d'un email :

Jan 03 18:03:32 example.com postfix/pipe[7227]: 6273D1A2AFF: to=<xxx@example.com>, relay=dovecot, delay=915, delays=915/0/0/0.04, dsn=2.0.0, status=sent (delivered via dovecot service (lda(xxx@example.com): Error: net_connect_unix(/var/run/dovecot/stats-writer) failed: Permission de))

La solution à ce problème de permission est de créer le fichier /etc/dovecot/conf.d/30-service-stats.conf avec le contenu suivant :

## ## Statistics ## https://doc.dovecot.org/configuration_manual/stats/ ## service stats { unix_listener stats-reader { user = vmail group = vmail mode = 0660 } unix_listener stats-writer { user = vmail group = vmail mode = 0660 } }

| Information : A ce jour, le service de statistiques de dovecot n'est pas activé par défaut et n'est pas activé dans le cadre de ce tutoriel. |

Réplication (dsync)

Aucune stratégie de sauvegarde n'est abordée dans ce tutoriel. L'une des raisons est que l'auteur se repose sur des snapshots journaliers du système du VPS où ce serveur de messagerie est installé. Ceci couvre la plupart des besoins de sauvegarde de la configuration du système. Pour ce qui est des emails, 24h entre deux sauvegardes est considéré trop long. C'est l’objet de cette section.

La solution retenue parmi plusieurs est la réplication en temps réel des messages sur un second serveur Dovecot avec l'outil dsync. En cas de dysfonctionnement du serveur primaire, le serveur secondaire pourra prendre le relai ; les deux serveurs étant dans une configuration dite maitre-maitre (master-master). La seconde raison de ce choix est qu'il est également possible d'utiliser cette configuration en cas de migration. Il y a 3 méthodes disponibles pour la synchronisation :

- via un socket tcp sans chiffrement ;

- via un socket tcp avec chiffrement ;

- via ssh.

La méthode via tcp sans chiffrement laisse passer les emails en clair ce qui n'est pas recommandé. La méthode via ssh impose d'avoir un certificat pour l'utilisateur root sur les 2 machines ce qui est également peu recommandé ; si un serveur est compromis, le second le sera aussi. Il reste donc la méthode via tcp avec chiffrement (tcps) qui est décrite ci-dessous.

| Attention ! Si vos utilisateurs utilisent managesieve, leurs filtres personnels (stockés dans le dossier /home/mail/vhosts/example.com/test@example.com/sieve) ne seront pas répliqués. |

Créer le fichier suivant /etc/dovecot/conf.d/30-dsync.conf avec le contenu ci-dessous. Le mot de passe (doveadm_password) et l'adresse de destination (mail_replica), voire le port (doveadm_port) sont à adapter.

# Port utilisé pour écouter et se connecter à l'instance doveadm distante

doveadm_port = 4321

# Mot de passe pour valider le client doveadm

doveadm_password = <motdepasse>

# Certificat racine permettant la validation du certificat

ssl_client_ca_file = /etc/pki/tls/cert.pem

# Configure le port sur lequel doveadm va écouter

service doveadm {

inet_listener {

port = 4321

ssl = yes

}

}

# Configure les notifications pour doveadm

service aggregator {

fifo_listener replication-notify-fifo {

user = vmail

}

unix_listener replication-notify {

user = vmail

}

}

# Configure le service de réplication

service replicator {

process_min_avail = 1

unix_listener replicator-doveadm {

mode = 0666

}

}

# Configure le serveur distant

plugin {

mail_replica = tcps:backup.example.com:4321

}

Test de réplication

La commande ci-dessous permet de tester la réplication. Si tout se passe bien aucune réponse n'est retournée.

# doveadm sync -u email@example.com tcps:backup.example.com:4321

Commandes utiles

Ajouter tous les utilisateurs au service de réplication :

# doveadm replicator add '*'

Ajouter un utilisateur spécifique au service de réplication :

# doveadm replicator add email@example.com

Synchronise un utilisateur manuellement :

# doveadm replicator replicate email@example.com

Affiche le statut de la réplication de tous les utilisateurs :

# doveadm replicator status '*'

Références

Postfix

| Aide Pour lire ce wiki convenablement, merci de lire la page suivante concernant les conventions de nommage. |

Introduction

Postfix est un serveur de messagerie électronique (MTA) et un logiciel libre développé par Wietse Venema et plusieurs contributeurs. Il se charge de la livraison (envoi et réception) de courriers électroniques (courriels).

L'objectif de ce tutoriel est l'installation et la configuration d'un serveur Postfix incluant un filtre anti-virus et anti-spam. L'authentification sera gérée par MySQL à l'aide d'utilisateurs virtuels. ClamAV et Spamassassin sont respectivement les solutions anti-virus et anti-spam.

La première partie concerne la configuration pour l'envoi des emails, la deuxième partie portera sur la réception des emails et finalement la dernière partie concernera la configuration des différents modules pour l'antivirus et l'anti-spam.

Installation

Il est possible que Sendmail soit déjà présent, il faut soit le désinstaller ou arrêter et désactiver le service. Pour l'arrêter et le désactiver :

# systemctl stop sendmail.service # systemctl disable sendmail.service

Postfix

# dnf install postfix

Authentification

# dnf install mysql-server cyrus-sasl-plain

Envoyer un email à l'aide de telnet

Le bon fonctionnement de Postfix est testé tout le long du tutoriel à l'aide de la commande telnet ou du client mail de votre choix.

Vérifier que postfix est bien lancé (systemctl status postfix). Le démarrer si nécessaire et ne pas oublier d'arrêter sendmail si celui-ci est déjà lancé.

Commande :

$ telnet localhost 25

Réponse :

Trying 127.0.0.1... Connected to localhost. Escape character is '^]'. 220 vinci.localdomain ESMTP Postfix

Commande :

ehlo test@localhost

Réponse :

250-vinci.localdomain 250-PIPELINING 250-SIZE 10240000 250-VRFY 250-ETRN 250-ENHANCEDSTATUSCODES 250-8BITMIME 250 DSN

Commande :

MAIL FROM:localhost

Réponse :

250 2.1.0 Ok RCPT TO: monemail@example.com

Réponse :

250 2.1.5 Ok

Commande :

data

Réponse :

354 End data with <CR><LF>.<CR><LF>

Commande :

test .

Réponse :

250 2.0.0 Ok: queued as 957DC106860

Commande :

quit

Réponse :

221 2.0.0 Bye

Configuration générale

La configuration de Postfix est réalisée à l'aide des fichiers "/etc/postfix/master.cf" et "/etc/postfix/main.cf". Certains fichiers doivent être créés s'ils n'existent pas.

Interface d'écoute

Par défaut, sur Fedora Linux, Postfix écoute uniquement sur localhost. Modifier la variable inet_interfaces dans le fichier /etc/postfix/main.cf :

inet_interfaces = all

Bannière smtp

Il s'agit du nom déclaré par le serveur mail. Il est fortement conseillé de mettre une valeur identique à celle donnée par un reverse dns. La valeur du reverse est connu à l'aide de la commande nslookup (le reverse est la valeur en gras) :

$ nslookup 94.23.49.31 Server: 127.0.0.1 Address: 127.0.0.1#53 Non-authoritative answer: 31.49.23.94.in-addr.arpa name = ks301266.kimsufi.com.

Par défaut, la valeur de la bannière contient le nom d'hôte (Il s'agit d'une obligation au niveaux des RFC). Modifier la variable myhostname dans le fichier /etc/postfix/main.cf par le reverse sans le point à la fin :

myhostname = ks301266.kimsufi.com

Authentification

La mise en place de l'authentification est extrêmement importante pour éviter que le serveur serve d'open relay. L'authentification est déléguée à sasl.

Le login pour l'authentification est l'adresse email complète, le domaine peut automatiquement être ajouté au login à l'aide de l'option smtpd_sasl_local_domain = si vous ne gérez qu'un seul domaine.

La solution retenue pour l'authentification est de passer par sasl et dovecot. Les principales motivations sont l'utilisation d'une base de données et le stockage de mot passe chiffré. C'est pour cette raison que le module sql de sasl présent dans postfix n'a pas été utilisé (stockage des mots de passes en clair dans la base données). De même le module pam a dû être écarté car non compatible avec l'encodage des mots de passes utilisé par dovecot. Néanmoins, cette méthode impose une authentification de type plain. Le mot de passe transite en clair, il faut donc encapsuler le tout dans une session TLS (cette partie est détaillée plus loin).

Ajouter dans /etc/postfix/main.cf :

# active l'authentification smtpd_sasl_auth_enable = yes # desactive les connexions annonymes smtpd_sasl_security_options = noanonymous # domaine (impose l'ajout du domaine pour le login) smtpd_sasl_local_domain = # Interface avec dovecot smtpd_sasl_type = dovecot # socket Cyrus SASL de dovecot pour postfix # chemin absolu (/var/spool/postfix/private/auth) ou relatif smtpd_sasl_path = private/auth

Vérification de la prise en compte de l'authentification. Dovecot doit avoir été configuré préalablement, voir : Serveur_de_messagerie_électronique#Accès_sasl_pour_postfix.

Une fois l'authentification configurée au niveau de Dovecot cela donne :

$ telnet localhost 25 Trying 127.0.0.1... Connected to localhost. Escape character is '^]'. 220 vinci.localdomain ESMTP Postfix ehlo test@localhost 250-vinci.localdomain 250-PIPELINING 250-SIZE 10240000 250-VRFY 250-ETRN 250-AUTH PLAIN LOGIN 250-ENHANCEDSTATUSCODES 250-8BITMIME 250 DSN

La ligne 250-AUTH PLAIN LOGIN apparaît, signe que Postfix est prêt à recevoir une demande authentification. Notez que l'authentification est facultative !

L'accès au port 25 vers l’extérieur est de plus en plus filtré. La plupart des fournisseurs d'accès le bloque. Il est alors intéressant d'utiliser le port numéro 587 appelé submission qui lui n'est pas filtré. Il est activable dans le fichier /etc/postfix/master.cf, il suffit de dé-commenter ou d'ajouter la ligne submission :

submission inet n - n - - smtpd

Restriction d'accès au serveur postfix

L'accès au serveur sera configuré pour autoriser uniquement les réseaux autorisés (permit_mynetworks) et les clients authentifiés (permit_sasl_authenticated). Le reste est rejeté sauf lorsque le serveur reçoit un email et gère la boite email du destinataire de l'email. L'ordre des restrictions est important, elles sont évaluées l'une après l'autre.

Les différentes règles de filtrage d'accès peuvent se faire à plusieurs niveaux. L'exemple ci-dessous montre à quel niveau d'une session SMTP ils apparaissent :

$ telnet 192.168.0.2 25 # Commentaires Trying 192.168.0.2... Connected to 192.168.0.2 (192.168.0.2). Escape character is '^]'. 220 mail.example.com ESMTP Postfix # <-smtp_client_restrictions HELO mail.example.com # <-smtp_helo_restrictions 250 mail.example.com # MAIL FROM:<ned@example.com> # <-smtp_sender_restrictions 250 2.1.0 Ok # RCPT TO:<ned@example.com> # <-smtp_recipient_restrictions 250 2.1.5 Ok # DATA # <-smtp_data_restrictions 354 End data with <CR><LF>.<CR><LF> # To:<ned@example.com> # <-header_checks From:<ned@example.com> # Subject:SMTP Test # This is a test message # <-body_checks . # 250 2.0.0 Ok: queued as 301AE20034 QUIT 221 2.0.0 Bye Connection closed by foreign host.

À ajouter dans le fichier /etc/postfix/main.cf :

smtpd_recipient_restrictions = permit_mynetworks, permit_sasl_authenticated, reject_unauth_destination

Définir les réseaux autorisés. Par défaut tous les réseaux sont autorisés. A adapter suivant son utilisation, ici, seul localhost en fait partie. localhost pourra envoyer des emails sans s'authentifier par un login.

mynetworks = 127.0.0.1, localhost, localhost.localdomain

Redémarrer le service postfix puis tester l'envoi d'un email depuis un client en dehors des réseaux autorisés. Vous devriez avoir la réponse :

554 5.7.1 <test@example.com>: Relay access denied

Restrictions diverses

Les restrictions permettent dans une certaine mesure de combattre le spam. Une liste non exhaustive est décrite ci-dessous.

- Bloquer les utilisateurs qui non pas de reverse dns :

smtpd_recipient_restrictions = reject_unknown_client

- Bloquer les machines susceptibles d'envoyer du spam à l'aide de rbl (Realtime Blackhole List).

spam.spam-rbl.frest un exemple :

smtpd_recipient_restrictions = reject_rbl_client spam.spam-rbl.fr

- Imposer un fqdn (fully qualified domain name) valide :

smtpd_helo_restrictions = reject_non_fqdn_helo_hostname

- Imposer un nom d’hôte valide :

smtpd_helo_restrictions = reject_invalid_helo_hostname

- Blacklister un serveur de mail à l'aide son IP

smtpd_client_restrictions = check_sender_access hash:/etc/postfix/blacklist

Le fichier /etc/postfix/blacklist contient ligne par ligne l'IP du serveur suivi de REJECT :

127.0.0.1 REJECT 127.0.0.2 REJECT

Le fichier doit ensuite être compilé pour que postfix puisse l'utiliser à l'aide de la commande postmap :

# postmap /etc/postfix/blacklist

Références

Couche TLS

Configuration

Ajout de la couche TLS pour assurer la confidentialité des échanges entre le serveur et le client. Il est nécessaire d'avoir le certificat (format .pem), la clé secrète (format .pem) et si nécessaire le certificat racine de l'Autorité de Certification dans le cas d'un certificat non auto-certifié. TLS est également imposé au clients voulant s'authentifier.

La partie concernant la génération du certificat n'est pas décrite mais il a été utilisé un certificat Let's Encrypt dans cet article.

La configuration à ajouter dans /etc/postfix/main.cf est la suivante :

# Les connexions client-serveur et serveur-serveur propose TLS (l'utilisation de TLS est facultative)

smtpd_tls_security_level = may

smtp_tls_security_level = may

smtp_tls_note_starttls_offer = yes

# Le serveur accepte uniquement l'authentification dans un canal chiffré

smtpd_tls_auth_only = yes

# Empeche les connexions au serveur avec SSLv2, SSLv3 et exclu les methodes d'encryptions les moins robustes

smtpd_tls_mandatory_protocols = !SSLv2, !SSLv3

smtpd_tls_protocols=!SSLv2,!SSLv3

smtpd_tls_mandatory_ciphers = high

smtpd_tls_exclude_ciphers = aNULL, eNULL, EXPORT, DES, 3DES, DES+MD5, RC4, MD5, PSK, aECDH, EDH-DSS-DES-CBC3-SHA, EDH-RSA-DES-CDB3-SHA, KRB5-DES, CBC3-SHA

# Certificats

smtpd_tls_cert_file = /etc/letsencrypt/live/example.com/cert.pem

smtpd_tls_CAfile = /etc/letsencrypt/live/example.com/chain.pem

smtpd_tls_key_file = /etc/letsencrypt/live/example.com/privkey.pem

# Niveau de logging (0-3), pour suivre l'authentification complète mettre 3

smtpd_tls_loglevel = 1

smtpd_tls_received_header = yes

smtpd_tls_session_cache_database = btree:${data_directory}/smtpd_scache

smtpd_tls_session_cache_timeout = 3600s

smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache

tls_random_source = dev:/dev/urandom

En utilisant une nouvelle fois telnet, la ligne STARTTLS apparait et AUTH PLAIN LOGIN a disparu. L’établissement d'une connexion chiffrée avec telnet est relativement compliqué à faire à la main. Il est possible d'utiliser openssl qui s'occupe d'établir la connexion chiffrée.

Pour l'authentification, il faut passer une chaine de la forme : "null byte + login + null byte + mot de passe" encodée en base 64 (ne pas oublier d'échapper les caractères spéciaux tels que @). Par exemple, on peut l'obtenir avec perl :

$ perl -MMIME::Base64 -e 'print encode_base64("\000test\@example.com\000motdepasse");'

AHRlc3RAZXhhbXBsZS5jb20AbW90ZGVwYXNzZQ==

$ openssl s_client -connect example.com:smtp -crlf -starttls smtp 250 DSN ehlo test 250-example.com 250-PIPELINING 250-SIZE 50000000 250-VRFY 250-ETRN 250-AUTH PLAIN 250-ENHANCEDSTATUSCODES 250-8BITMIME 250 DSN auth plain AHRlc3RAZXhhbXBsZS5jb20AbW90ZGVwYXNzZQ== 235 2.7.0 Authentication successful

Une fois authentifié, il est possible d'envoyer un email, voir Envoyer un email à l'aide de telnet. Remarque : Les réponses du serveur sont en gras. Le détail de l'authentification est également disponible dans le fichier de log /var/log/maillog.

Pour augmenter la verbosité du fichier de log, passer smtpd_tls_loglevel à 3 dans /etc/postfix/main.cf.

Exemple de l'envoi avec succès d'un email précédé par l’établissement d'une connexion chiffrée et d'une authentification. Remarque : dans l'état actuel de la configuration de Postfix, il n'est pas possible de s'authentifier car les utilisateurs n'ont pas été créés.

Aug 16 19:02:18 ks301266 postfix/smtpd[12290]: initializing the server-side TLS engine Aug 16 19:02:18 ks301266 postfix/smtpd[12290]: connect from 5355179D.cm-6-6a.dynamic.ziggo.nl[83.85.23.157] Aug 16 19:02:18 ks301266 postfix/smtpd[12290]: setting up TLS connection from 5355179D.cm-6-6a.dynamic.ziggo.nl[83.85.23.157] Aug 16 19:02:18 ks301266 postfix/smtpd[12290]: 5355179D.cm-6-6a.dynamic.ziggo.nl[83.85.23.157]: TLS cipher list "ALL:+RC4:@STRENGTH" Aug 16 19:02:18 ks301266 postfix/smtpd[12290]: SSL_accept:before/accept initialization ... Aug 16 19:02:18 ks301266 postfix/smtpd[12290]: 0000 16 03 01 00 51 02 00 00|4d 03 01 4e 4a a2 9a a7 ....Q... M..NJ... ... Aug 16 19:02:18 ks301266 postfix/smtpd[12290]: Anonymous TLS connection established from 5355179D.cm-6-6a.dynamic.ziggo.nl[83.85.23.157]: TLSv1 with cipher DHE-RSA-AES128-SHA (128/128 bits) Aug 16 19:02:20 ks301266 postfix/smtpd[12290]: A8C5EA9797: client=5355179D.cm-6-6a.dynamic.ziggo.nl[83.85.23.157], sasl_method=PLAIN, sasl_username=postmaster@example.com Aug 16 19:02:20 ks301266 postfix/cleanup[12295]: A8C5EA9797: message-id=<20110816190223.2d9347f6@example.com> Aug 16 19:02:20 ks301266 postfix/qmgr[12288]: A8C5EA9797: from=<test@example.com>, size=662, nrcpt=1 (queue active) Aug 16 19:02:20 ks301266 postfix/smtpd[12290]: disconnect from 5355179D.cm-6-6a.dynamic.ziggo.nl[83.85.23.157]

Tests externes

Afin de s'assurer de la bonne sécurité de cette configuration des outils permettent de tester la qualité des connexions TLS. En effet l'évolution des mécanismes de chiffrement oblige à contrôler de temps en temps que les prescriptions de sécurité sont respectées.

Deux outils sont disponibles dans les dépôts à cet effet et sont présentés ci-dessous.

Un résultat similaire est disponible à l'adresse https://www.immuniweb.com/ssl/ (Attention, les derniers résultats sont visibles sur la page d'accueil).

sslscan

Son installation s'effectue à l'aide de la commande suivante :

# dnf install sslscan

Son utilisation est relativement simple, par exemple pour le port smtp (25) :

$ sslscan --starttls-smtp example.com:25

Il est possible de tester d'autres ports tels que submission (587), imap (143), imaps (993) et pop (110).

testssl

Son installation s'effectue à l'aide de la commande suivante :

# dnf install testssl

Son utilisation est relativement simple, par exemple pour le port smtp (25) :

$ testssl.sh -t smtp example.com:25

Il est possible de tester d'autres ports tels que submission (587), imap (143), imaps (993) et pop (110).

Distribution des emails

Postfix sera configuré pour trouver la localisation d'une boite email sur le disque dans une base MySql (la structure choisie est de la forme : domaine/email/). Cette base contiendra également les différents domaines gérés et les utilisateurs. Sa configuration est détaillée plus loin dans le tutoriel.

Les informations à indiquer à Postfix sont :

- le répertoire racine sur le disque qui contient toutes les boites aux lettres ;

- l'utilisateur et le groupe UNIX des fichiers (dans le cas décrit ici, il est identique pour tous les utilisateurs virtuels) ;

- les différentes requêtes SQL pour récupérer les informations nécessaires à la distribution d'un email. Ceci inclut la recherche des alias de domaines ou alias de boites aux lettres.

Ajouter dans /etc/postfix/main.cf :

# Recuperation du domaine virtual_mailbox_domains = proxy:mysql:/etc/postfix/mysql_virtual_domains_maps.cf # Recuperation du chemin de la boite au lettre sur le disque virtual_mailbox_maps = proxy:mysql:/etc/postfix/mysql_virtual_mailbox_maps.cf,proxy:mysql:/etc/postfix/mysql_virtual_mailbox_alias_maps.cf # Recuperation de la destination d'un alias de boite ou de domaine virtual_alias_maps = proxy:mysql:/etc/postfix/mysql_virtual_alias_maps.cf,proxy:mysql:/etc/postfix/mysql_virtual_alias_domains_maps.cf virtual_minimum_uid = 100 # UID et GID de l'utilisateur gerant les boites aux lettres virtual_uid_maps = static:5000 virtual_gid_maps = static:5000 # Repertoire racine des boites aux lettres virtual_mailbox_base = /home/mail

Ensuite, il est nécessaire de créer les fichiers /etc/postfix/mysql_virtual_domains_maps.cf, /etc/postfix/mysql_virtual_mailbox_maps.cf, /etc/postfix/mysql_virtual_alias_maps.cf, /etc/postfix/mysql_virtual_alias_domains_maps.cf et /etc/postfix/mysql_virtual_mailbox_alias_maps.cf.

/etc/postfix/mysql_virtual_domains_maps.cf :

# Utilisateur pour le serveur MySql user = utilisateurmysql # Mode de passe de l'utilisateur MySql password = motdepasse # Hote du serveur MySql hosts = localhost # Nom de la base de donnees dbname = mail # Nom de la table table = domain # Nom du champ select_field = domain # clause where where_field = domain additional_conditions = and backupmx = '0' and active = '1' # equivalence de la requete ci-dessus en langage SQL #query = SELECT domain FROM domain WHERE domain='%s' AND backupmx = '0' AND active = '1'

/etc/postfix/mysql_virtual_mailbox_maps.cf :

user = utilisateurmysql password = motdepasse hosts = localhost dbname = mail table = mailbox select_field = maildir where_field = username additional_conditions = and active = '1' #query = SELECT maildir FROM mailbox WHERE username='%s' AND active = '1'

/etc/postfix/mysql_virtual_alias_maps.cf :

user = utilisateurmysql password = motdepasse hosts = localhost dbname = mail table = alias select_field = goto where_field = address additional_conditions = and active = '1' #query = SELECT goto FROM alias WHERE address='%s' AND active = '1'

Les deux requêtes suivantes gèrent les alias de domaines, à savoir quand l'adresse email *@example.com va pointer vers *@example.net sans définir d'adresse en particulier. La première récupère l'alias, la deuxième le dossier de destination.

/etc/postfix/mysql_virtual_alias_domains_maps.cf :

user = utilisateurmysql

password = motdepasse

hosts = localhost

dbname = mail

query = SELECT goto FROM alias,alias_domain

WHERE alias_domain.alias_domain = '%d'

AND alias.address=concat('%u', '@', alias_domain.target_domain)

AND alias.active = 1

/etc/postfix/mysql_virtual_mailbox_alias_maps.cf :

user = utilisateurmysql

password = motdepasse

hosts = localhost

dbname = mail

query = SELECT maildir FROM mailbox, alias_domain

WHERE alias_domain.alias_domain = '%d'

AND mailbox.username=concat('%u', '@', alias_domain.target_domain )

AND mailbox.active = 1

Utiliser Dovecot comme LDA

Dovecot permet l'utilisation de filtres côté serveur. Ceux-ci ne fonctionnent que si dovecot est utilisé comme LDA à la place de postfix. L’intérêt d'avoir les filtres côté serveur est de centraliser ceux-ci dans le cas où l'on consulte les emails depuis plusieurs clients. La configuration ci-dessous remplace Postfix par Dovecot.

À compléter dans /etc/dovecot/conf.d/10-master.conf (voir la configuration de dovecot-lda) :

À ajouter dans /etc/postfix/master.cf :

dovecot unix - n n - - pipe

flags=DRhu user=vmail:vmail argv=/usr/libexec/dovecot/deliver -f ${sender} -d ${recipient}

À ajouter dans /etc/postfix/main.cf :

dovecot_destination_recipient_limit = 1 virtual_transport = dovecot

Log :

Sep 27 13:07:14 ks301266 dovecot: lda(postmaster@example.net): sieve: msgid=<4E81AEA8.3090108@example.net>: stored mail into mailbox 'INBOX' Sep 27 13:07:14 ks301266 postfix/pipe[25198]: B8400A979F: to=<postmaster@example.net>, relay=dovecot, delay=0.16, delays=0.02/0.02/0/0.13, dsn=2.0.0, status=sent (delivered via dovecot service) Sep 27 13:07:14 ks301266 postfix/qmgr[19556]: B8400A979F: removed

Références

SQLgrey

SQLgrey effectue du "grey listing". Les emails de sources inconnues sont dans un premier temps refusés puis acceptés s'ils sont re-soumis au serveur une seconde fois. Le principe veut que le spam ne fera jamais une seconde tentative.

Installation

# dnf install sqlgrey

Configuration

Modifier smtpd_recipient_restrictions dans /etc/postfix/main.cf. check_policy_service doit-être placé après reject_unauth_destination sinon le serveur peut devenir un open-relay.

smtpd_recipient_restrictions = permit_sasl_authenticated, permit_mynetworks, reject_unauth_destination, check_policy_service inet:127.0.0.1:2501

Logs

Oct 2 02:35:48 ks301266 sqlgrey: grey: new: 110.53.26.88(110.53.26.88), zlo@lnirbsg.org -> eeeee@xxxx.net Oct 2 02:35:48 ks301266 sqlgrey: spam: 114.44.101.184: z2007tw@yahoo.com.tw -> gk49fawn@yahoo.com.tw at 1317401847 Oct 2 02:35:48 ks301266 sqlgrey: perf: spent 0s cleaning: from_awl (0) domain_awl (0) connect (2)

Recevoir les alertes par mail

SQLgrey peut envoyer un mail lorsqu'il détecte une anomalie. Le fichier /etc/sqlgrey/sqlgrey.conf sera à renseigner avec l'adresse mail de votre choix pour l'option admin_mail :

admin_mail = <postmaster@yourdomain>

Afin de prendre en compte cette modification il faudra ensuite redémarrer le service :

# systemctl restart sqlgrey.service

SQLgrey s'assurera de ne pas inonder votre boîte aux lettres en limitant le nombre de mails qu'il envoie.

Faire accepter ses emails

Dans la plupart des cas, si votre IP n'est pas blacklistée (http://www.mxtoolbox.com) pour une raison ou pour une autre, il ne devrait pas y avoir de problème pour délivrer vos emails. Les fournisseurs hotmail, yahoo et outlook sont les plus susceptibles et peuvent poser des problèmes dans certains cas. L'utilisation de SPF (sender-id) ou DKIM peut aider mais sans garantie, voir SPF/DKIM. En complément l'utilisation de DMARC un plus aujourd'hui, voir DMARC.

Hotmail

Hotmail donne les outils nécessaires pour évaluer le spam qui lui est reporté concernant votre domaine :

Outlook

Dans les journaux système, il est possible que vous rencontriez ce message :

550 5.7.606 Access denied, banned sending IP [xx.xx.xx.xx]. To request removal from this list please visit https://sender.office.com/ and follow the directions. For more information please go to http://go.microsoft.com/fwlink/?LinkID=526655 AS(1430) (in reply to RCPT TO command))

Outlook donne les outils nécessaires pour évaluer le spam qui lui est reporté concernant votre domaine :

Conseils généraux

- Avoir un reverse DNS configuré et correct :

$ nslookup 94.23.49.31 Server: 127.0.0.1 Address: 127.0.0.1#53 Non-authoritative answer: 31.49.23.94.in-addr.arpa name = ks301266.kimsufi.com.

Un deuxième nslookup sur le domaine donné en réponse ci-dessus (en gras) doit redonner l'IP utilisée pour le premier nslookup (en gras également) :

$ nslookup ks301266.kimsufi.com Server: 127.0.0.1 Address: 127.0.0.1#53 Non-authoritative answer: Name: ks301266.kimsufi.com Address: 94.23.49.31

Attention ! Ne pas oublier le reverse DNS en IPv6 également si votre serveur est également accessible en IPv6 :

$ nslookup -type=AAAA ks301266.kimsufi.com Non-authoritative answer: ks301266.kimsufi.com has AAAA address 2001:41d0:2:321f::2

$ nslookup 2001:41d0:2:321f::2 Non-authoritative answer: 2.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.f.1.2.3.2.0.0.0.0.d.1.4.1.0.0.2.ip6.arpa name = ks301266.kimsufi.com.

- La bannière SMTP doit correspondre au nom du reverse DNS (à spécifier dans /etc/postfix/main.cf, voir : Bannière smtp)

$ telnet ks301266.kimsufi.com 25 Trying 127.0.0.1... Connected to localhost. Escape character is '^]'. 220 ks301266.kimsufi.com ESMTP Postfix

- Éviter une adresse IP de type "résidentiel". Certaines rbls les rejettent.

- Éviter absolument un fonctionnement en open relay (voir : Restrictions d'acces)

Amavisd-new

| Aide Pour lire ce wiki convenablement, merci de lire la page suivante concernant les conventions de nommage. |

Introduction

Amavisd-new est une interface sûre et de haute performance entre un MTA et un ou plusieurs filtres de contenu : anti-virus, anti-spam, white/grey/black listings... Il est écrit en Perl et s'interface avec les MTAs à travers les protocoles (E)SMTP ou LMTP.

Il est normalement positionné dans ou près d'un serveur de messagerie électronique, pas nécessairement où les boites emails des utilisateurs sont stockées.

Installation

# dnf install amavis

Après configuration, le service sera à démarrer et activer, tout en contrôlant le bon fonctionnement (à minima avec l'état du service) :

# systemctl start amavisd.service # systemctl status amavisd.service

Si tout est bon alors ce dernier peut être activé :

# systemctl enable amavisd.service

Configuration

Section à ajouter dans /etc/postfix/master.cf :

amavis unix - - - - 2 smtp -o smtp_data_done_timeout=1200 -o smtp_send_xforward_command=yes -o disable_dns_lookups=yes -o max_use=20 127.0.0.1:10025 inet n - - - - smtpd -o content_filter= -o local_recipient_maps= -o relay_recipient_maps= -o smtpd_restriction_classes= -o smtpd_delay_reject=no -o smtpd_client_restrictions=permit_mynetworks,reject -o smtpd_helo_restrictions= -o smtpd_sender_restrictions= -o smtpd_recipient_restrictions=permit_mynetworks,reject -o smtpd_data_restrictions=reject_unauth_pipelining -o smtpd_end_of_data_restrictions= -o mynetworks=127.0.0.0/8 -o smtpd_error_sleep_time=0 -o smtpd_soft_error_limit=1001 -o smtpd_hard_error_limit=1000 -o smtpd_client_connection_count_limit=0 -o smtpd_client_connection_rate_limit=0 -o receive_override_options=no_header_body_checks,no_unknown_recipient_checks

Ajouter la ligne suivante à /etc/postfix/main.cf :

content_filter = amavis:[127.0.0.1]:10024

local_domain_maps

Lors de l'utilisation de amavisd-new, seuls les messages locaux doivent être obligatoirement analysés. Les messages locaux sont ceux qui sont distribués à l'utilisateur dont la boite email est située sur le serveur. Les autres messages sont ceux que l'utilisateur envoie. Étant donné que celui est authentifié, il n'est pas nécessaire de les filtrer.

Les utilisateurs locaux sont identifiés dans amavisd par @local_domains_maps. La solution la plus simple est de modifier cette liste en dur mais il est aussi possible d'aller chercher l'information dans une base MySQL ce qui s'intègre parfaitement dans la configuration du Serveur de messagerie électronique de ce tutoriel. Malheureusement, même si cela semble possible, le procédé ne sera pas décrit ici.

L'alternative est de mettre à jour un fichier texte à l'aide d'une tâche cron.

Le fichier texte (/etc/amavisd/local_domain_table) peut être crée à l'aide d'un script python (/etc/amavisd/local_domain_lookup.py):

#!/usr/bin/python2

# -*- coding: utf-8 -*-

import mysql.connector

con = mysql.connector.Connect(host='localhost', user='mail',

password='motdepasse', database='mail')

c = con.cursor()

table=open("/etc/amavisd/local_domain_table","w")

c.execute("""SELECT domain FROM domain WHERE active=1""")

rows = c.fetchall ()

for row in rows:

table.write("%s 1\n"%row)

c.execute("""SELECT alias_domain FROM alias_domain WHERE active=1""")

rows = c.fetchall ()

for row in rows:

table.write("%s 1\n"%row)

table.close()

c.close()

Ce fichier contient le mot de passe de connexion au serveur MySQL, attention aux permissions du fichier. Il ne reste plus qu'à appeler le script régulièrement à l'aide d'une tâche cron (une fois par jour dans ce cas) :

Fichier /etc/cron.daily/amavisd.local_domain :

/etc/amavisd/local_domain_lookup.py

Finalement, il reste la configuration de amavis (/etc/amavisd/amavisd.conf). Remplacer la ligne

#@local_domains_maps = ( [".$mydomain"] ); # list of all local domains

par

@local_domains_maps = ( read_hash("/etc/amavisd/local_domain_table") );

Si ce n'est pas le cas, il faudra installer mysql-connector-python afin que le script ne retourne pas d'erreur :

# dnf install mysql-connector-python

Spamassassin

SpamAssassin permet de filtrer le trafic des emails pour éradiquer les emails reconnus comme spam ou emails non sollicités.

Installation

# dnf install spamassassin

Configuration

La configuration par défaut est généralement suffisante mais il est cependant possible de la modifier dans /etc/mail/spamassassin/.

Le service est lancé avec la commande :

# systemctl start spamassassin.service

Le service sa-update.service qui s'occupe de la mise à jour des règles de spamassassin est lancé automatiquement à intervalles réguliers. Il n'est donc pas nécessaire de le lancer manuellement.

Configuration du filtre bayésien de Spamassassin

Le filtrage bayésien du spam (en référence au théorème de Bayes) est une technique statistique de détection de pourriels s'appuyant sur la classification naïve bayésienne.

Les filtres bayésiens fonctionnent en établissant une corrélation entre la présence de certains éléments (en général des mots, parfois d'autres choses) dans un message et le fait qu'ils apparaissent en général dans des messages indésirables (spam) ou dans des messages légitimes (ham) pour calculer la probabilité que ce message soit un spam.

Le filtrage bayésien du spam est une technique puissante pour traiter le courrier électronique indésirable. Elle s'adapte aux habitudes de courrier des uns et des autres et produit un taux de faux positifs suffisamment bas pour être acceptable.

La configuration choisie est d'enregistrer les données bayésienne dans une base de données MySQL. Déplacer un email spam vers le dossier indésirable (Junk) ou au contraire retirer un email `ham` du dossier indésirable déclenchera un script permettant d'entrainer le filtre. Chaque utilisateur a son propre jeu de données.

Configurer les tables MySQL

Créer un utilisateur MySQL spamassassin et une base de données du même nom à l'aide de votre client MySQL préféré. A ce jour, pour la version 3.4.4 de spamassassin, la structure des tables peut être trouvée à l'adresse suivante : http://svn.apache.org/repos/asf/spamassassin/tags/spamassassin_release_3_4_4/sql/ via le fichier bayes_mysql.sql.

Configurer le plugin bayésien dans spamassassin

Éditer le fichier /etc/mail/spamassassin/local.cf et ajouter le contenu suivant :

# Configure bayesian plugin use_bayes 1 bayes_auto_learn 1 bayes_auto_expire 1 # Store bayesian data in MySQL bayes_store_module Mail::SpamAssassin::BayesStore::MySQL bayes_sql_dsn DBI:mysql:spamassassin:127.0.0.1:3306 bayes_sql_username spamassassin bayes_sql_password <mot de passe de l'utilisatur MySQL spamassassin>

| Note Par défaut il faut au minimum 200 messages ham et 200 messages spam avant que le filtre soit utilisé. Il est possible de changer ces deux valeurs en ajoutant les variables bayes_min_ham_num et bayes_min_spam_num et leur valeur dans ce même fichier.

|

Dans le cadre de ce tutoriel des utilisateurs virtuels sont utilisés et par défaut l'utilisateur spamassassin a les droits d'un utilisateur UNIX. Il faut donc indiquer à spamassassin l'utilisateur qui est le destinataire de l'email. Éditer le fichier /etc/amavisd/amavisd.conf et ajouter la section suivante :

@sa_username_maps = new_RE (

[ qr'^([^@]+@.*)'i => '${1}' ]

);

Configurer les scripts d'apprentissage

Éditer le fichier /etc/dovecot/conf.d/20-imap.conf et ajouter le plugin imap_sieve dans la section protocol imap :

protocol imap {

mail_plugins = $mail_plugins imap_sieve

}

Ajouter le contenu suivant au fichier /etc/dovecot/conf.d/90-sieve-extprograms.conf :

plugin {

sieve_plugins = sieve_imapsieve sieve_extprograms

# From elsewhere to Spam folder

imapsieve_mailbox1_name = Junk

imapsieve_mailbox1_causes = COPY

imapsieve_mailbox1_before = file:/etc/dovecot/sieve/report-spam.sieve

# From Spam folder to elsewhere

imapsieve_mailbox2_name = *

imapsieve_mailbox2_from = Junk

imapsieve_mailbox2_causes = COPY

imapsieve_mailbox2_before = file:/etc/dovecot/sieve/report-ham.sieve

sieve_pipe_bin_dir = /etc/dovecot/sieve

sieve_global_extensions = +vnd.dovecot.pipe +vnd.dovecot.environment

}